被害者の悲しい実体験から学ぶ “本当に役に立つ”ランサムウェア攻撃対策:「防御力」に「復元力」を〜なぜなにサイバーレジリエンス(番外編)(1/2 ページ)

ランサムウェアが激化する今、「自社のデータをどうすれば保護できるのか」とセキュリティ担当者が皆で頭を悩ませています。本稿は、実際に被害に遭った方の経験を基に「復元」「減災」という観点から“本当に役に立つ”対策を探ります。

この記事は会員限定です。会員登録すると全てご覧いただけます。

筆者はこれまで「サイバーレジリエンス」の背景と基本的な考え方について、「『防御力』に『復元力』を〜なぜなにサイバーレジリエンス」と題した全4回の連載記事で紹介してきました。

サイバーレジリエンスは「防御」「防災」だけでなく、万が一被害に遭ってもその影響を最小化し、迅速に回復することを目指す「復元」「減災」という観点も重視しています。ランサムウェア攻撃が激化し、脅威の侵入が前提になりつつある今、この観点をセキュリティ対策に取り入れることは非常に重要です。

筆者はさまざまな企業のIT担当者とお話しする機会があります。最近は、「どうすればランサムウェアから自社のデータを守れるのか」「基盤更改の際にどのようなランサムウェア対策を盛り込めばいいか」といった相談が多く寄せられています。

そこで今回は連載の番外編として「ランサムウェア攻撃からデータを守るために、復元力と減災の観点でどのような対策が必要となるか」をテーマに、より実際的な内容を解説します。今回は前編として、ランサムウェア攻撃の被害の実情とそこから導かれるデータ保護にかかわる問題点を整理していきましょう。

ランサムウェア対策、サボっているわけではないのに……被害組織の実態

2024年2月、欧州刑事警察機構(Europol)や米国連邦捜査局(FBI)、英国家犯罪捜査局(NCA)、警察庁らが参加した共同作戦「オペレーション・クロノス」(Operation Cronos)によって、国際的なランサムウェア攻撃グループ「LockBit」の一員とみられる被疑者が検挙されました。LockBitは2023年7月に名古屋港で発生したランサムウェア被害を引き起こしたグループとされています。

警察庁はこの作戦の中で、LockBitによって暗号化されたデータを復号するツールを開発し、各国の法執行機関とセキュリティ企業が連携した「No More Ransom」プロジェクトで判定ツールを公開するなど、大きく貢献しました。

ブロックチェーン分析を専門とする企業Chainanalysisの報告によれば、ランサムウェア攻撃の身代金支払い総額は2022年に一時的に減少したものの2023年には倍増し、10億ドルを超えたとのことです。ランサムウェア攻撃の2割強がLockBitによるものとされていることから、この度の逮捕によってその脅威は一時的に弱まる可能性はありますが、依然その脅威は続くでしょう。

国内に目を向けると、情報処理推進機構(IPA)が毎年公開している「情報セキュリティ10大脅威(組織)」において「ランサムウェアによる被害」は2020年から一貫して1位にランクインしています。

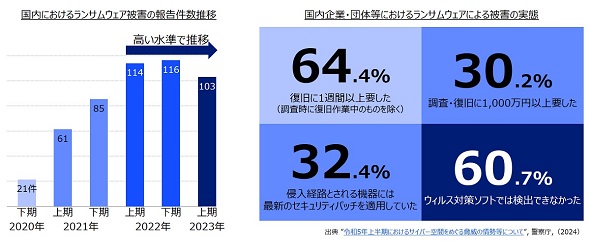

警察庁が毎半期ごとに公開している「サイバー空間をめぐる脅威の情勢等」によると、ランサムウェアによる被害報告件数は高い水準で推移しています。また、ランサムウェア攻撃による被害を受けた組織の約6割が復旧に1週間以上要し、約3割は復旧に1千万円の費用が掛かっています。

では、ランサムウェア被害に遭った企業が対策を怠っていたかというと決してそうではありません。3割以上の組織は、代表的な侵入経路であるVPNルーターなどの機器に対して最新のセキュリティパッチを適用しており、6割以上の組織はウイルス対策ソフトウェアを導入済みでしたが、ランサムウェアを検出できなかったそうです。

旧来型のパターンマッチングに頼るウイルス判別では、未知の攻撃への対処に限界があることから、侵入を前提にエンドポイントでの振る舞いを基に脅威を検出して封じ込めることで攻撃を未然に防止、対処するEDR(Endpoint Detection and Response)製品や、検知領域をエンドポイントに限らずさまざまなシステム構成要素にも拡張したXDR(Extended Detection and Response)製品などが最近は流行していますが、これらも脅威から確実にシステムを保護できるとは限りません。

これらを踏まえると、大切なデータをランサムウェア攻撃から守る最後の砦となるのは、ファイルサーバのデータ保護やバックアップではないでしょうか。

「バックアップがうまく機能しない」 ランサムウェア被害者の悲しい実体験

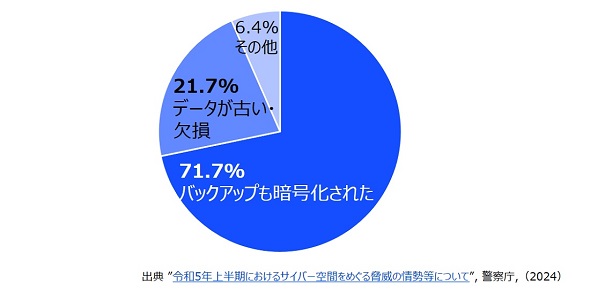

しかし先ほどの警察庁のデータによれば「バックアップを利用して被害直前の状態に復元しようとしたが、うまくいかなかった」という組織は約8割に上っています。その理由の約7割は「ランサムウェアによりバックアップも暗号化されてしまった」、約2割は「バックアップが古かったまたは欠損していた」ことが原因でした。

これを裏付けるように、筆者がセミナーやワークショップの場で聞いた中でも、ランサムウェア被害に遭った、または復旧に関わったことのある人たちから以下のようなお話を聞きました。

- 自社はしっかりとバックアップを取得しているから大丈夫だと思っていた

- データが暗号化されていることに気が付いたときには時すでに遅く、日次で取得しているバックアップには、暗号化前のデータのバックアップは残っていなかった

- 倉庫からバックアップテープを取り寄せたが、必要なデータを探して取り出すのに大きな手間が掛かったため一部のデータの復旧を諦めた

- バックアップデータの世代間ギャップが大きかったため、作業時間の7割は被害直前の状態に戻すための帳票からのデータ再入力作業だった

- バックアップ自体が暗号化、または削除されており使えなかった

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 東海大学、ランサムウェア被害を報告 19万人超の個人情報が漏えい

- 保守の「脱・人月ビジネス」化は進むか それでも残る仕事は何か

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」