「監視、分析、時々棚卸し」をモットーにせよ ホワイトハッカー流IT資産保護のススメ:ITmedia Security Week 2024春 イベントレポート(1/2 ページ)

「IT資産の保護は『監視、分析、時々棚卸し』をモットーにせよ」――ホワイトハッカーの守井浩司氏がエンドポイントセキュリティ保護のポイントと実践的な対策のステップを語った。

この記事は会員限定です。会員登録すると全てご覧いただけます。

「『信頼するな、監視しろ』を合言葉に、監視や分析、IT資産の棚卸しを強化するしかない」――2024年5月27日〜6月3日に開催されたアイティメディアの主催セミナー「ITmedia Security Week 2024 春」でレオンテクノロジーの守井浩司氏(代表取締役社長)が登壇した。

守井氏は冒頭の言葉通り、イベントの監視・分析の強化と、万が一のことが起こってしまった後に備えた準備の重要性を訴えた。本稿はその様子をレポートしよう。

本稿は「ITmedia Security Week 2024 春」に登壇した守井浩司氏の講演を基に編集部が再構成した。

トレンドから浮かび上がる脅威の実態 合言葉は「信頼するな、監視しろ」

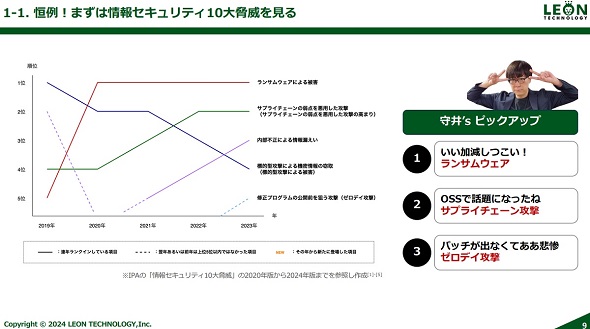

守井氏ははじめに情報処理推進機構(IPA)の「情報セキュリティ10大脅威」を基にサイバー攻撃のトレンドを振り返った。

ランサムウェアの直近のトレンドとして守井氏が注目したのが「ノーウェアランサム」だ。従来のランサムウェアはデータを暗号化し、復号と引き換えに金銭を要求するのに対し、ノーウェアランサムとは暗号化を介さず、ランサムウェアによって窃取(せっしゅ)した情報をそのまま身代金支払いの交渉に利用する手口だ。

企業としては金銭で解決できるならこれを支払うかどうか迷うところだが、「ランサムウェアグループに金銭を絶対に支払ってはいけない」と守井氏は語気を強めた。「攻撃者に金銭を支払うくらいなら、その費用をペネトレーションテストに割いて、侵入の糸口や悪用可能な資産が存在するかどうかを確認した方がましだ」(守井氏)

この他、サプライチェーン攻撃のトレンドとして守井氏はソフトウェアサプライチェーン攻撃を挙げた。ソフトウェアサプライチェーン攻撃の最近話題になった事例としては、ファイルの圧縮や解凍を実行するオープンソースソフトウェア(OSS)の「XZ Utils」にバックドアが仕込まれた問題がある。

XZ Utilsは複数の「Linux」ディストリビューションなどで採用されており、多くのユーザーが影響を受けた他、今後も被害が拡大する恐れもある。

守井氏は「このような事態に早期に対処するためにも必要になるのがSBOM(ソフトウェア部品表)の作成だ。有償で提供される製品やサービスの中にもOSSは当たり前に利用されている。手間とコストがかかるが、対策を講じずに万が一の事態が起こってしまえば、被害は金銭だけでなく企業のブランド価値にも及ぶ」と語った。

なお、サプライチェーン攻撃にはソフトウェアサプラチェーン攻撃以外にも、ビジネスサプライチェーン攻撃やサービスサプライチェーン攻撃といった種類もある。前者は企業の子会社やベンダーなどを侵害してネットワークに侵入する手口で、後者は企業が利用するサービスを侵害し、ネットワークに侵入するというものだ。

守井氏によると、これらの侵害に対抗するには、EDR(Endpoint Detection and Response)製品を導入することが有効だが、この際、ホワイトリストの許可や監視除外設定などを実施していると被害が発生する可能性もあるという。

「EDR製品だけでは不十分なケースがあるので、NDR(Network Detection and Response)製品も併せて導入し、ネットワークレイヤーにおいても異常な動きや振る舞いを監視するのが重要だ」(守井氏)

これらの対策を講じていてもまだ十分ではない。守井氏は「企業にとってゼロデイ攻撃は大きな脅威だ」と話す。直近ではIvantiのVPN製品において脆弱(ぜいじゃく)性が明らかになったにもかかわらず、ベンダーからのパッチの提供が遅れたことで、多くの企業で設定が改ざんされたり、ネットワークに侵入されたりという被害が生じた。

ゼロデイ攻撃には複合的なセキュリティ対策を講じるしかないが、コストや対応レベルの難易度が高まる恐れもある。セキュリティエンジニアが自社にいればいいが、人手不足の昨今、実現は困難だ。

守井氏はこれに対し「セキュリティ対策は技術や意識、知識を向上させても人が作るものである以上完璧にはならない。そのため対策は『信頼するな、監視しろ』を合言葉に『監視、分析、時々棚卸し』をモットーにしてほしい」語った。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 結局、M365 Copilotって元取れるの? グループ9000人に導入した住友商事に聞いた

- 生成AIを悪用か 世界55カ国で600台超のFortiGate侵害が発生

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 「SaaSの死」論議の本質はどこにある? Salesforceの取り組みから探る

- 能登の総合病院は「1000台規模の“遅いVDI”」をどう解消したのか?

- ランサムウェア対策“優等生”企業でなぜ被害拡大? 想定外を招いた「勘違い」

- サブスクで外部連携は不可 Claude利用の“グレー運用”にくぎ

- 106カ国2516の標的をClaude Codeなどで偵察 FortiGate狙う攻撃が判明

- AIエージェントの乱立、コロコロ変わる規制 2026年「AIトレンド4選」を紹介

レオンテクノロジーの守井浩司氏(代表取締役社長)

レオンテクノロジーの守井浩司氏(代表取締役社長)