コインチェックはどうやってゼロトラストを実現したか アーキテクチャを完全解剖:Digital Leaders Summit イベントレポート(1/2 ページ)

一時期バズワードとなった「ゼロトラスト」。この重要性を分かってはいてもなかなか実現できていない企業が多いのも事実だ。コインチェックが自社のゼロトラストアーキテクチャ構築の変遷と取り組みに向けた具体的なステップを示した。

この記事は会員限定です。会員登録すると全てご覧いただけます。

アイティメディアは2024年6月10日〜6月13日、主催セミナー「Digital Leaders Summit」を開催した。同セミナーの基調講演では、コインチェックの喜屋武 慶大氏(開発・人事本部 セキュリティ部長)と河石 良太郎氏(開発・人事本部 社内システム部 副部長)が登壇した。

両氏は「コインチェック社におけるゼロトラスト導入の歩み」と題して、コインチェックがゼロトラストアーキテクチャを構築するに当たってどのような認証や認可の設計をしたのか、導入時の障害や実際に運用して分かったメリット、現在の課題や今後の取り組みを紹介した。

本稿は「Digital Leaders Summit」に登壇したコインチェックの講演を基に編集部が再構成した。

コインチェックのゼロトラストアーキテクチャを完全解剖 重視している3要素

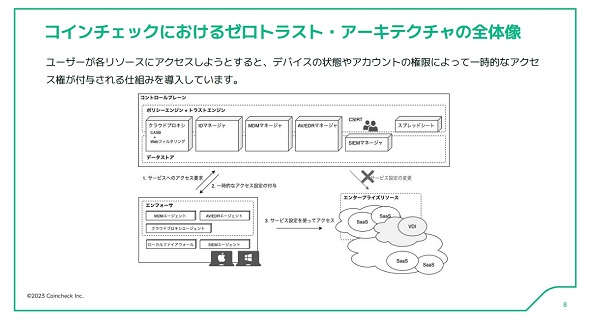

「新しい価値交換を、もっと身近に」を企業ミッションに、暗号資産取引サービス「Coincheak」を展開するコインチェックは、社内システムへのアクセス管理としてゼロトラストアーキテクチャを採用している。その全体像を示したものが以下の図だ。

喜屋武氏は「コインチェックでは、ユーザーがリソースにアクセスする際、デバイスのステータスやアカウント権限などを踏まえて、条件を満たしている場合にのみ一時的にアクセスを付与している」と説明する。

河石氏は「当社は社内にメールサーバやファイルサーバを持たず、『Gmail』や『Slack』『Google Drive』『Salesforce』など複数のSaaSを利用しており、外部に漏らしたくない情報も全てSaaSに保管されている。そのため『SaaSに保管されている情報をどう保護するか』にフォーカスしたとき、社内ネットワークを強固にするという思想よりも、ゼロトラストアーキテクチャの方が適していると判断した」と導入の背景を語る。

ゼロトラストアーキテクチャを構築する際、リソースへのアクセスをコントロールするためにポリシーで定めるのが一般的だ。コインチェックでは「アクセス対象のエンタープライズリソース」「デバイスの検証」「ユーザーの検証」という3つの要素の掛け合わせでアクセス権の付与を決定している。

1つ目のアクセス対象のエンタープライズリソースでは、情報の種類によってアクセス条件を定義する。コインチェックでは情報を「顧客個人情報」「人事情報」「インサイダー情報」「機密情報」「その他の情報」に分類している。例えば顧客個人情報は情報を扱う専用の環境からのみアクセスを認め、人事情報やインサイダー情報は、担当部門が該当する情報リソースを定めて、アクセス範囲をコントロールしている。

2つ目のデバイスの検証では、MDM(Mobile Device Management)やアンチウイルスソフト/EDR(Endpoint Detection and Response)、クラウドプロキシ、ゼロトラストネットワークアクセス(ZTNA)/VPNなどからデバイスのインベントリを収集して正常性を確認する他、どのネットワークを経由するかでリソースへのアクセス権の付与を決定する。

MDMはインベントリを収集して脆弱(ぜいじゃく)性が存在するソフトウェアを発見したり、ローカルファイアウォールや外部ストレージの禁止といったセキュリティポリシーを適用したり、各エージェントのインストールなどの遠隔操作を実行したりする。

アンチウイルスソフト/EDRは、インストールされているアプリのバージョンに脆弱性があるかどうかを探したり、マルウェア感染などが発生していないかどうかを検知したり、インシデント発生時にデバイスを隔離したりする。

クラウドプロキシは、通信ログを収集したり、不審なWebサイトへのアクセスをブロックするWebアクセスポリシーを適用したりする。

ZTNA/VPNは、通信の暗号化や接続先サーバの公開範囲の設定、エンドポイント接続時のシングルサインオン(SSO)などを担う。

3つ目のユーザーの検証では、IDマネジャーを利用してSaaSのユーザープロビジョニングやアカウント管理を実行する。この他、クラウドプロキシでユーザーをスコアリングして認可を制御したり、SAMLやOpenID Connectといったプロトコルに対応しておらずパスワードの入力が必要なサービスでパスワードマネジャーを活用したりする。

IDマネジャーによる認証では、SaaSにアクセスするユーザーがセキュリティポリシーに準拠しているかどうかを検証する。検証時には、ユーザーの振る舞いに応じてセキュリティの強度を変更しており、パスワードのみで認証できるケースの他、パスワードに加えてデバイス認証が必要になるケース、生体認証が必要になるケースなどに分かれる。

「ユーザーの振る舞いでは、ログインしたことのないデバイスやロケーション(国や市町村)かどうか、1時間以内に100キロ以上離れた場所からアクセスするなど異常な距離を移動していないかどうかなど複数の要素を考慮している」(喜屋武氏)

IDマネジャーによる認可では、上述の認証結果に応じてリソースへのアクセスを許可するかどうかを判断する。また、認証や認可を得たユーザーについても、クラウドプロキシによってSaaSアクセス後の振る舞いをモニタリングし、継続的に評価するという。

河石氏は「例えば、coincheck.comドメインでログインした『Google Drive』からファイルをダウンロードし、他のサービスに大量にアップロードしている操作が確認されたら、ユーザースコアに反映させる。低スコアになるとWebアクセスやアカウントを一時停止する」と語る。

この他、SIEM(Security Information and Event Management)を使って、アンチウイルスソフトやEDRのアラートやイベントログ、IDマネジャーの認証ログ、クウラドプロキシのアクセスログを分析し、セキュリティポリシーに違反したアクティビティーが発生していないかどうか継続的に監視している。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

コインチェックの喜屋武 慶大氏(開発・人事本部 セキュリティ部長)(出典:コインチェック提供)

コインチェックの喜屋武 慶大氏(開発・人事本部 セキュリティ部長)(出典:コインチェック提供)