根絶は不可能? 辻伸弘氏が指摘するインフォスティーラー対策の問題点:半径300メートルのIT

証券会社の不正アクセス事案で注目を集めたインフォスティーラー。最近激増しているこのマルウェアですが実は対策が困難です。辻伸弘氏の講演から対策の問題点とやるべきことをまとめました。

この記事は会員限定です。会員登録すると全てご覧いただけます。

組織を標的にしたサイバー攻撃といえば「ランサムウェア」が最大の脅威のように思えますが、最近注目を集める(集まってほしい)のが、「インフォスティーラー」と呼ばれるマルウェアです。立て続けに報道されたオンライン証券会社の不正取引の一部がこのインフォスティーラーによる被害ではないかと見られており、個人/法人を問わず、攻撃が実行されている……のかもしれません。

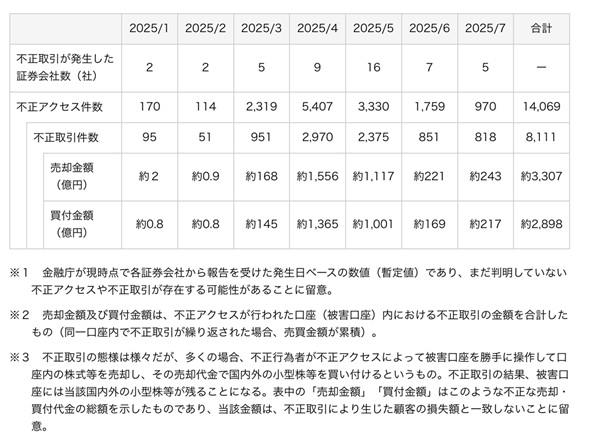

金融庁が発表している「インターネット取引サービスへの不正アクセス・不正取引による被害が急増しています」という注意喚起が、2025年8月7日に更新されました。これを見ると、2025年7月の不正アクセス件数、不正取引件数は確かに減少しています。

これは証券各社が二要素認証を必須としたことが功を奏したと考えたいところですが、それでも年初の件数からは激増と言えるレベルの数をキープしています。まだ、何かが足りないようです。今回は、SBテクノロジーの辻伸弘氏の講演から対策のヒントを考えます。

2025年7月以降、不正アクセス・不正取引の件数は減少したものの、年初と比べるとまだ多い数字となっている(出典:金融庁「インターネット取引サービスへの不正アクセス・不正取引による被害が急増しています」から抜粋)《クリックで拡大》

2025年7月以降、不正アクセス・不正取引の件数は減少したものの、年初と比べるとまだ多い数字となっている(出典:金融庁「インターネット取引サービスへの不正アクセス・不正取引による被害が急増しています」から抜粋)《クリックで拡大》インフォスティーラー対策のきほんの“き” 認証と認可の違い、分かりますか?

2025年8月、SBテクノロジーは、その全貌が見えにくい「インフォスティーラー」に関する勉強会を開催しました。登壇したのは「ITmedia Security Week」でも講演する、辻伸弘氏です。

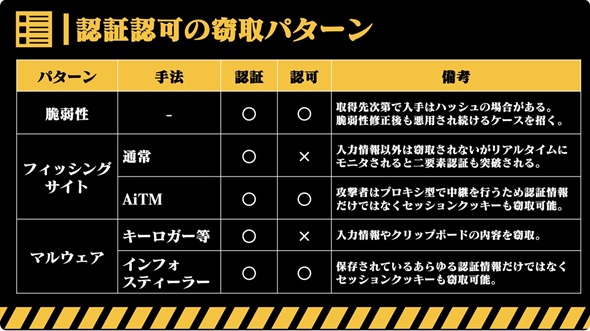

辻氏はインフォスティーラーについて話す前段として、認証と認可について解説しました。この2つはしばしば混同されますが、認証(Authentication)はID/パスワードなどで「あなたが誰であるか」を特定すること。そして認可(Authorization)は「利用の権限を与えること」と分類できます。辻氏は認可について「認証した人に通行証を渡すようなものと考えてください」と説明します。

この2つのうちポイントとなるのは「認可」です。認可は認証を通った後に作られるものであり、より具体的にあなたのPCで考えれば、認証が完了したことを示す「Cookie」情報がそれに当たります。これを踏まえ、辻氏は認証と認可の情報を奪う、幾つかの手法を図示しました。大きな問題は、認証・認可情報はインフォスティーラーで奪えてしまうこと、さらにはさまざまな保護の方法に対しても、インフォスティーラーであれば窃取が可能という点です。

辻氏は、インフォスティーラーを「感染したPCの中に存在している認証情報や認可情報を盗むことに特化したPCウイルス」と説明します。

「どのような対策を講じてもインフォスティーラーに感染すると、認証・認可の情報は盗まれてしまう。そして盗まれた情報を悪用されれば、なりすましといったさらなる攻撃につながってしまうと理解してほしい」(辻氏)

辻氏が憂うインフォスティーラー対策の問題点とは?

辻氏によると、インフォスティーラーについてもランサムウェアと同様に、開発してサービスとして提供する人、それをばらまく人などが分業制で動いており、犯罪者のエコシステムが構築されています。

インフォスティーラーで奪った認証・認可情報はアンダーグラウンドマーケットで売買され、別の攻撃者が時間を空けてサイバー攻撃に利用することもあります。つまり、不正侵入があった場合、認証情報を奪ったのははるか昔の別の攻撃者の可能性があるわけです。

確かにここ最近の不正アクセス事案レポートを見ても、侵入経路はVPNと判明していても認証・認可情報がどのように奪われたのか、いつ奪われたのかが不明というものが多数あります。いわゆるイニシャルアクセスブローカー(IAB)が存在するパターンです。

ただ正に問題はここにあります。インフォスティーラーの被害について、辻氏は「僕はこれといった事例が存在しないことこそが大きなポイントだと思っています。アンダーグラウンドマーケットに情報が売りに出ているのに事例がないのは、企業の委託先やテレワークをしている従業員のBYOD端末がインフォスティーラーに感染した場合、委託元である企業の保護下にないところで情報を盗まれていることを示しています」(辻氏)

委託元の企業の保護下にない、委託先や従業員端末がインフォスティーラーに感染してしまうと、委託元のVPNからなりすましでログインできてしまう(出典:SBテクノロジーの講演資料から抜粋)《クリックで拡大》

委託元の企業の保護下にない、委託先や従業員端末がインフォスティーラーに感染してしまうと、委託元のVPNからなりすましでログインできてしまう(出典:SBテクノロジーの講演資料から抜粋)《クリックで拡大》この話を聞くとVPNの脆弱(ぜいじゃく)性が狙われ、そこから正規のユーザーのなりすましとして不正に侵入してくるという手法も理解できるでしょう。辻氏は「VPNアクセスを見ると、相当に長いID/パスワードを使っているにもかかわらず、一発で正答しログインしているものがある。これはつまり盗んでいるものを使って入ってきているということです」と述べます。ここには、従業員の自宅で使うBYOD端末のWebブラウザが、企業アカウントと同期しているパターンもあり、インフォスティーラーがそれを丸ごと奪っていくという可能性があります。

やるべきことはシンプル、だけど難しい?

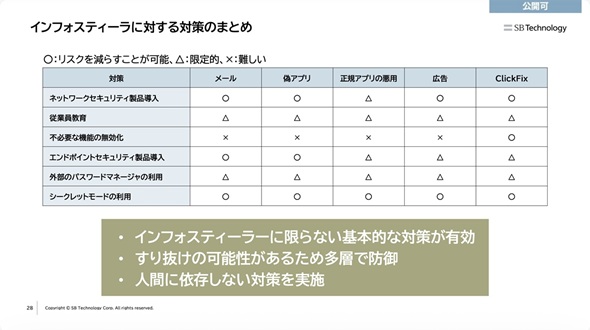

SBテクノロジーは勉強会で、インフォスティーラーが「マルウェア」であることを強調しつつ、従来のマルウェア対策の重要性をあらためて強調しました。具体的には以下の通りです。

- 電子メールやWebからの侵入を防ぐ「ネットワークセキュリティ製品の導入」

- リテラシーを向上させる「従業員教育」

- 「ClickFix」などを防ぐ「不必要な機能の無効化」

- マルウェア感染を検知する「エンドポイント製品導入」

- フィッシングからパスワードを守る「外部のパスワードマネジャーの利用」

- Cookie情報を奪われるのを防ぐ「シークレットモードの利用」

先日、インフォスティーラー「Lumma Stealer」をテイクダウンしたという吉報がありました。しかし辻氏のリサーチによると、盗まれた情報の総数はテイクダウン後に一時的に減ったものの、その後増加の一途をたどっているため、「法執行機関が開発者本人を捕まえない限り衰えない。ランサムと同じ道をたどっており、脅威は早々に根絶できないと考えている」と辻氏は述べます。

筆者は今回の講演を聞き、インフォスティーラーが認証済みの情報を奪いその後なりすましが実行されるのであれば、PCよりはマルウェアへの耐性がある「Android」や「iOS」を利用すればいいのかも、と思いました。

辻氏にその疑問をぶつけたところ、大筋ではその通りとしつつも「PCだけでなく、最近では『macOS』も攻撃の対象となりつつある」とのことでした。

筆者はこれを聞いてちょっと考えてしまいました。比較的安全なiOSのアプリを使ってネットバンキングや証券会社にログインしていても、それがOS標準のパスワード管理ツールを通じて、PCやMacにも同期をしていれば、リスクはさほど下がらないのかもしれません。

個人レベルであればPCからモバイルOSへの移行は可能ですが、仕事となるとそうもいかないでしょう。となるとやはり、地道に基本の「マルウェア対策」をしっかりと講じることが、脅威に対抗する確実な策となるのではないかと思います。

インフォスティーラーや最近注目を集めるClickFixなど、攻撃手法は手を変え品を変え、われわれの想像を超えてくるよう進化しています。攻撃対象は徐々に個人も含まれるようになりました。全員が少しずつ「セキュリティ」に歩み寄り、このような脅威から身を守る術を学んでいただければと思います。

関連記事

「勉強するから時間をくれ……」 医療セキュリティ人材がいない、育たない真因

「勉強するから時間をくれ……」 医療セキュリティ人材がいない、育たない真因

医療機関のセキュリティ対策が進まない要因には業界特有の構造的な課題がある。第2回のテーマは「ヒト」だ。セキュリティ人材が育たず、集まらない根本的な理由を調査データと専門家の証言から読み解く。 著名パスワード管理ソフトも歯が立たない“古くて新しい攻撃”とは?

著名パスワード管理ソフトも歯が立たない“古くて新しい攻撃”とは?

セキュリティエンジニア必見のハッカーイベント「DEF CON 33」が開催されました。たくさんの講演がある中で筆者が注目したのは、守りの要である「パスワード管理ソフト」を標的にした“古くて新しい攻撃”でした。一体どんなものなのでしょうか。 生成AIがついに実戦投入 革新的なマルウェア「LAMEHUG」のヤバイ手口

生成AIがついに実戦投入 革新的なマルウェア「LAMEHUG」のヤバイ手口

サイバー攻撃の実行フェーズで生成AIを直接利用する事例がついに見つかった。新型マルウェア「LAMEHUG」は一体どのように生成AIを悪用するのか。その手法と攻撃者の狙いに迫る。 ついに『ターミネーター』の世界が到来? AIが人間の力を借りずにサイバー攻撃を計画、実行してしまう

ついに『ターミネーター』の世界が到来? AIが人間の力を借りずにサイバー攻撃を計画、実行してしまう

カーネギーメロン大学の研究者は、大規模言語モデルが人間の介入なしに、自律的に計画を立てて高度なサイバー攻撃を実行したと発表した。データ侵害のシミュレーションでは、テストネットワークのうち5つを完全に侵害したという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 偽のTeamsサポートで新型バックドアを設置 巧妙な手口に要注意

- AI時代の防御戦略は戦国史に学べ? GMO大会議で語られた意外な教訓

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

SBテクノロジーの辻伸弘氏

SBテクノロジーの辻伸弘氏