脆弱性に「スクープ」は必要? セキュリティ情報公開のあるべき姿を考える:半径300メートルのIT

Felicaに関する脆弱性が大きな話題になりました。ただ今回は脆弱性そのものというよりはその情報が明らかになったプロセスが議論を呼んでいます。これは非常に悩ましい問題ですので、筆者としても見解を述べてみようと思います。

この記事は会員限定です。会員登録すると全てご覧いただけます。

先日、最も普及しているITデバイスともいえる「Felica」に脆弱(ぜいじゃく)性があるという報道がありました。大変センセーショナルなものだったため、皆さんも耳にしたかもしれません。「ITmedia NEWS」でも「『FeliCa』の脆弱性で共同通信の報道が波紋 ソニーが公表していなかった“真っ当”な理由とは?」という記事が公開されています。

ただ、今回の“スクープ”について筆者は非常に冷ややかな目で見ています。

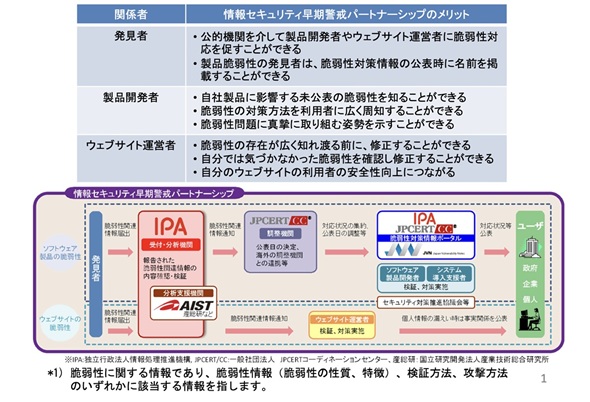

本来こういった脆弱性は製造元に報告され、内部で内容を鑑みて対策や予防策とセットで一般公開されるべきです。情報処理推進機構(IPA)の「情報セキュリティ早期警戒パートナーシップガイドライン」はそのための枠組みです。発見者は対応を促し、製品開発者は影響する未公表の脆弱性を知り、対処方法を利用者に広く周知できるメリットがあります。

こうした仕組みがある上でセキュリティの世界に果たして「スクープ」は必要なのでしょうか。筆者は特定のスクープに対しては、明確に「NO!」を突き付けるべきだと思っています。

伝えたい人に伝わり、伝えたくない人には秘することは可能か?

セキュリティの世界、特に「脆弱性」に関わる課題は多く、一般には公開されていない「ゼロデイ脆弱性」については、その情報の取り扱い方法には細心の注意を払う必要があります。

ゼロデイ脆弱性とは、まだ製造元すらも把握できていない脆弱性です。これを攻撃に利用すれば、その脆弱性が権限昇格などを含む場合、システムを乗っ取り、任意のコマンドを実行できてしまうでしょう。それが製造元やセキュリティベンダーも、ましてやシステムの運用組織すらも知らない場所で使われてしまうわけです。

しかし攻撃の存在が知られたとしても、対処方法がセットでなければパニックに陥るだけです。そのため製造側や防御側は、パッチの作成や回避策などの対処方法がセットで提供できるまでは、この情報は絶対に世間に漏れてほしくありません。その時間稼ぎのための仕組みが「情報セキュリティ早期警戒パートナーシップガイドライン」です。

未公表の脆弱性を発見した場合、まずは製造元に連絡することが正しい行為だといえるでしょう。そうすれば、脆弱性が修正される可能性が高く、結果として利用者全体の利益になります。この仕組みは、伝えたい人に伝わり、伝えたくない人には秘すための仕組みであり、ひいてはガイドラインを守ることが、われわれのためになるという共通見解が前提になっています。

課題はこのようなプロセスを経て公開された未知の脆弱性は、公開タイミングで「伝えたくない人」にも確実に伝わってしまうことにもあります。特に脆弱性については詳細は公開されないことが多く、ましてやその「脆弱性を悪用した攻撃手法」を伴うPoC(概念実証)が出てくることはまれです。

しかし公開されているCVE情報や、公開されたパッチのリバースエンジニアリングを実行すれば、修正箇所から逆算した攻撃手法を攻撃者が得ることは不可能ではありません。つまり、ガイドラインで守られるのはあくまで脆弱性が公知になるまでのものであり、一度公知になった場合、攻撃者はそれを悪用するフェーズに“思った以上に素早く”移ります。実は最も情報が欲しいのは、この部分なのではないでしょうか。

つまり私たちに必要なのは、センセーショナルだが対策方法が見えないスクープではなく、既に悪用が確認できている、そして対策が可能な脆弱性の情報です。これは大変地味な報道になりがちで、多くのニュースに埋もれてしまいます。しかしこれこそがあなたの組織に必要な脅威インテリジェンスのはず。本稿執筆時点でいえば、組織・個人にとって脅威であり人の脆弱性を狙う「ClickFix」による被害や、各種「フィッシング」こそが必要な情報かもしれません。

もちろん「パスワードを強化して多要素認証やパスキーを活用しよう」「バックアップをしっかり取ろう」「アップデートを正しく適用しよう」などの対策も、セキュリティの世界においてはスクープ同様に広まってほしいと思っています。

メディアのエゴを満たすだけのスクープには「NO!」を

個人的な指標としては「NHKニュースで取り上げられたか?」をウォッチしています。ちょうどClickFixも、国民に向けて報道され始め、攻撃の広がりを感じます。

しかしこのコラムを読んでいる方にとっては、そうなってからの対策では遅いと言わざるをえません。この正確な指標としては、社長が「うちは大丈夫なのか?」と言い始めるタイミングです。そのため、その前に先回りしておく必要があるでしょう。そのためには、ぜひ「ITmedia エンタープライズ」の記事をご活用ください。

スクープという言葉はさまざまな意味を含んでいます。本来のスクープとは、そのままにしていては表に出てこない、国民に知らせるべき情報を掘り起こすべきことであり、しばらくすれば公知となる情報を、ほんの少し前に流すことはスクープではないと私は考えています。それを表すのは「リーク」という言葉があるはずです。

一方、発見者が報告した上で攻撃の存在が明るみに出ているにもかかわらず、製造者が一向に対応を見せない場合、利用者を守るためにその脆弱性の存在を明らかにするというパターンもあります。鍵となるのはやはり「攻撃が確認されているか?」という点ではないかと思います。

脆弱性は発見されたものならば良くも悪くも必ず表に出てくるものです。それがリークなのかスクープなのかは大きな問題ではなく、「公開後、いかにすぐに動けるか」という点こそが、われわれが考えるべきことです。これを前提とすれば今回騒動となったFelicaの脆弱性の課題も見えてくるはずです。

今回の報道に限ったことではありませんが、報道側のエゴによるスクープには「NO!」を突き付ける必要があるしょう。その上で、ITセキュリティに関しては正しい対応がわれわれ側にも求められます。さて、そのスクープ、本当にタメになっていたのでしょうか?

関連記事

Windows/macOSユーザーはむしろ無償の標準アンチウイルス機能で十分なワケ

Windows/macOSユーザーはむしろ無償の標準アンチウイルス機能で十分なワケ

英国立サイバーセキュリティセンター(NCSC)は公表したガイダンスの中で、AppleおよびMicrosoftのPC利用者に対し、無償で利用できる標準アンチウイルス機能の有効化を強く促した。その理由とは。 根絶は不可能? 辻伸弘氏が指摘するインフォスティーラー対策の問題点

根絶は不可能? 辻伸弘氏が指摘するインフォスティーラー対策の問題点

証券会社の不正アクセス事案で注目を集めたインフォスティーラー。最近激増しているこのマルウェアですが実は対策が困難です。辻伸弘氏の講演から対策の問題点とやるべきことをまとめました。 ランサムウェアからの復旧は終わりが見えない「無間地獄」 恐怖のエピソードを紹介

ランサムウェアからの復旧は終わりが見えない「無間地獄」 恐怖のエピソードを紹介

ランサムウェア被害に遭っても「バックアップさえ無事なら一安心」とは思っていませんか。いやいや本当の試練はここから始まるのです。今回も筆者が見聞きした調査・復旧にまつわる恐怖のエピソードを紹介します。 「予算積んで」ではボスは動かない 情シスのためのIT投資「説得の流儀」

「予算積んで」ではボスは動かない 情シスのためのIT投資「説得の流儀」

セキュリティやIT施策は投資効果が見えにくいものです。そのため経営層の納得を得るためには情シスが「経営の言語」で語らなければならないでしょう。今回は筆者が現場経験から導き出した、経営層を動かす説明の流儀を詳細に解説します。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

- セキュアな開発を強力支援 OpenAIが新エージェント「Codex Security」を公開

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」