大阪急性期・総合医療センターの事例に学ぶ、サイバーレジリエンスの要点

セキュリティ能力を高めるポイントは「サイバーレジリエンスを育むのは、意識と使命の理解」にあるという。重大インシデントの教訓から、強い組織の作り方を学ぶ。

この記事は会員限定です。会員登録すると全てご覧いただけます。

ITmedia エンタープライズ編集部は、2025年5〜6月に「ITmedia Security week 2025 春」を開催した。本稿はその中から、一般社団法人ソフトウェア協会副会長の萩原健太氏による講演「組織に欠かせないサイバーレジリエンスの視点 〜CRAから実際のインシデント対応まで〜」を基に、サイバーセキュリティ分野における国際的な動向とソフトウェアのレジリエンスについて紹介する。

ソフトウェアサプライチェーンの安全と重要インフラを守る組織づくり

萩原氏は講演の冒頭、「サイバーセキュリティの分野では組織にパラダイムシフトが求められている」と指摘し、近年のサイバーセキュリティに関する国際的な動向を解説した。

サイバーレジリエンス法(CRA)は、EU(欧州連合)で制定された、デジタル製品のセキュリティ強化や消費者を保護するための包括的な法律だ。この法律は、主にセキュアソフトウェア開発ライフサイクル、脆弱(ぜいじゃく)性への対応義務、情報提供の透明性、そして適合性評価という4点について定めている。

日本は、米国、オーストラリア、インドと共に国際的なソフトウェアセキュリティの枠組みQUAD(Quadrilateral Security Dialogue、日米豪印戦略対話)を制定している。政府調達のソフトウェアなどに対して、「NIST SP800-218」などのセキュアソフトウェア開発フレームワーク(SSDF)に準拠したセキュアなソフトウェア開発プラクティスを導入するよう求める内容だ。

「日本においても、PSIRT(Product Security Incident Response Team)を構築する組織が増えている。PSIRTとは、自社で開発する製品やサービスに関するセキュリティレベルを向上させたり、インシデント発生時に対応したりするチームだ。インシデントが発生した際に、こうしたチームが対応できるように開発における透明性の向上が求められる」(萩原氏)

ソフトウェアと組織の「レジリエンス」とは何か

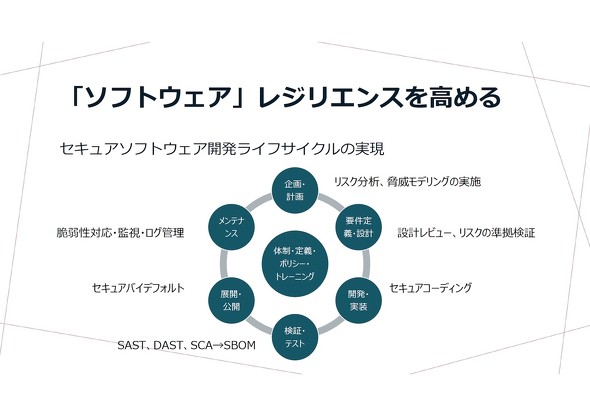

萩原氏によれば、開発ライフサイクルの安全性を高めるためには、セキュアなソフトウェアを開発するライフサイクルが必要だという。これはシステム企画から要件定義、開発、テスト、運用といった開発工程の各段階においてセキュリティ対策を実施することで実現される。

同氏は、「動けば良い」という考え方で開発する現場もあるが、開発ライフサイクルの安全性を高めるためには、開発の最初期の段階である「企画・計画」からセキュリティを考慮しなければならないと指摘する。

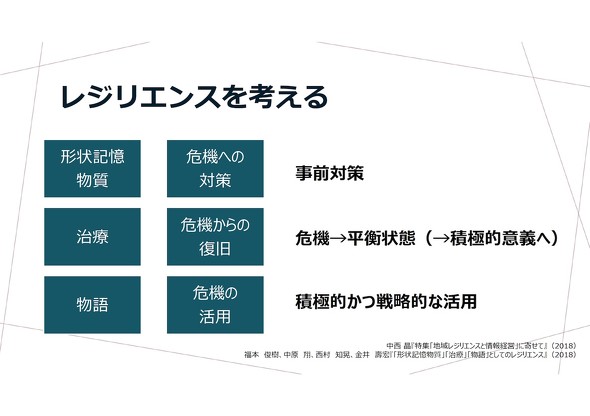

同氏はシステムのレジリエンスを「変化を吸収しつつも存続し続ける能力」、組織におけるレジリエンスを「企業が破壊的な変化を効果的に吸収し、組織を脅かす混乱に対応するための変革的な活動に従事する能力」と定義する。

「絶え間なく発生するインシデントを自分ごととして捉え、自組織のレジリエンス向上に生かすことが重要だ」(萩原氏)

「形状記憶物質」「治療」「物語」という要素でレジリエンスを説明する研究もある。「形状記憶物質」は危機に合わせて対策すること、「治療」は危機から復旧すること、「物語」は危機を経験したことを今後の取り組みに活用することを指す。

「組織として、BCP(事業継続計画)の策定をはじめとした事前対策を実施し、実際にインシデントが発生した際は復旧に取り組み、インシデントの経験を活用して今後に生かすべきだ」(萩原氏)

大阪急性期・総合医療センターの事例から学ぶべきこと

萩原氏は大阪急性期・総合医療センターで2022年に発生したインシデントの事例を取りあげ、レジリエンス視点での成功について解説した。同氏によると、同事例ではインシデントが発生して診療が停止した後、段階的な復旧を経て約2カ月で通常診療を再開したという。

「もっと早く復旧できたのではないかという声があるとしても、インシデント発生後、通常診療を再開できた時点でレジリエンスの視点では成功といえる」(萩原氏)

なぜ診療を再開できたのか

大阪急性期・総合医療センターが通常診療を再開できたのは、大規模災害発生時を想定したBCP訓練の実施、LTOテープバックアップを含むバックアップ体制の構築、結果的にDACSが別環境にあったこと、そして従業員への連絡体制が確立されていたといった事前対策がなされていたからだ。

一方、これらの事前対策には課題もあった。経営者の意識が高くなかったことや、サイバー攻撃を想定した訓練が行えていなかったことに加え、ベンダーとのコミュニケーションや責任分界点の確認、委託先の管理、バックアップ体制の確認が不足していた。さらに、システムやネットワーク構成も把握できていなかったのが実情だ。

このように大阪急性期・総合医療センターは明確なサイバーインシデント対応計画を持っていたわけではなかったが、BCPで危機を乗り切った。

「サイバー攻撃を想定した対策を進める場合、システムやネットワーク構成の丁寧な把握は多くの組織における課題だ。ネットワークの接続点がどこにあるのか、管理者権限が誰に付与されているのか、共通のパスワードを使いまわしていないかなど、さまざまな観点から組織の資産管理を徹底する必要がある」(萩原氏)

的確な対応を支えた理念

システムの復旧において、大阪急性期・総合医療センターは各部門や各診療科、システムベンダー間の利害を調整し、優先度を決定して作業を進めた。電子カルテの再稼働に合わせて、電子カルテシステムをはじめ、オーダーリングシステム、医事会計システム、看護支援システム、調剤システム、検体検査システム、採血システム、再来受付システム、患者案内システム、そして服薬指導システムといった主要なシステムが復旧された。

このように段階的な復旧を実施した上で、インシデントの経験を今後に生かすために「医療情報システム安全管理委員会」の設置や「システム障害用BCP」を作成した。

萩原氏は「サイバーインシデント対応においては、当事者意識が重要だ」と強調する。大阪急性期・総合医療センターの場合、「急性期医療から高度な専門医療まで、総合力を生かして良質な医療を提供するとともに、医療人の育成と府域の医療水準の向上に貢献する」という経営理念の存在がインシデント対応の的確さにつながったという。

経営者のマインドを変える

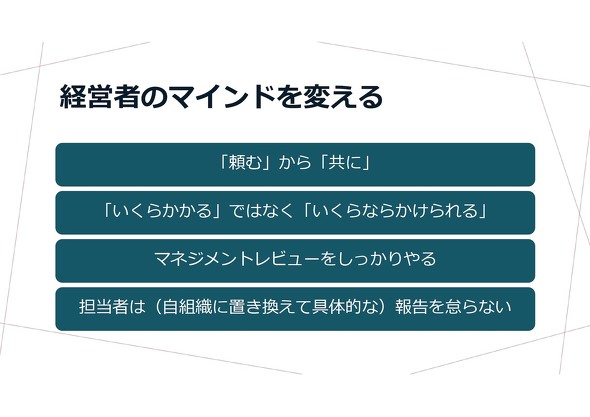

サイバーレジリエンスにおいては、経営者のマインドも重要だ。萩原氏は、経営者や従業員の理想的なマインドとして「『頼む』から『共に』」「『いくらかかる』ではなく『いくらならかけられる』」「マネジメントレビューをしっかり実施する」「担当者は具体的な報告を怠らない」といった要素を挙げた。

「経営者のマインドが変わると現場の対応も変わる。経営者だからこそサイバーセキュリティにかけられる予算について判断できる。担当者と密にコミュニケーションを取り、予算の範囲で実践できるセキュリティを模索しよう。その上で、担当者からの報告に対してマネジメントレビューを定期的に実施すると良いだろう。その結果、インシデントが発生していないのであれば、それはセキュリティ対策の成功だ」(萩原氏)

サイバーレジリエンスを高めるのは簡単なことではないが、一度インシデントに見舞われた大阪急性期・総合医療センターのように、経験を将来の医療体制の継続に生かしている組織もある。

その時に話題を集めているキーワードに左右されず、組織として動じない考え方や信念を構築する必要がある。その上で、経営者と担当者が共に主体的にサイバーセキュリティの問題に取り組むことが重要だ。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 東海大学、ランサムウェア被害を報告 19万人超の個人情報が漏えい

- 保守の「脱・人月ビジネス」化は進むか それでも残る仕事は何か

- そのセキュリティ業務、自前と外注のどちらが正解? 勘に頼らない判断のこつ

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

ソフトウェア協会副会長 萩原健太氏

ソフトウェア協会副会長 萩原健太氏