苦労してますよね? −IDS/IPSの誤検知への対応法:ゼロから分かるログ活用術(5)(1/3 ページ)

企業のセキュリティへの関心の高まりに合わせて、IDSやIPSを導入する会社が増えてきた。しかし、検知イベントの多さやシグネチャの更新といった運用作業面での不満も多い。今回はこれらのツールを有効的に活用する方法を紹介する。

はじめに

昨今、IDS(Intrusion Detection System:侵入検知システム)やIPS(Intrusion Prevention System:侵入防止システム)の利用が各企業において広まってきています。しかしながら、検知イベントへの対応やシグネチャの更新といった運用に関する負荷が大きく、効果的に運用できている企業はあまり多くありません。今回はIDS/IPSが出力するログを基に、これらのツールを効果的に運用する方法を考えてみます。

IDS/IPSの役割

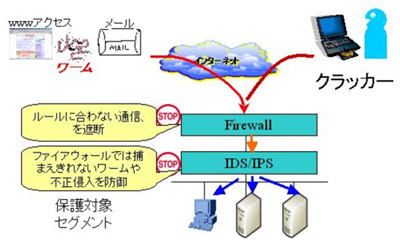

まずIDS/IPSが、企業システムのセキュリティにおいて、どういった役割を担っているかをまとめてみます。

大半の企業では、インターネットとの接続ポイントにファイアウォールを設置し、外部からの不正アクセスをブロックしています。ファイアウォールでは基本的にヘッダ情報、いい換えますと発信元(Source IP)、あて先(Destination IP)、サービス(あて先ポート番号)の組み合わせに基づいて、アクセスを許可するかブロックするかを決めています。

このとき、データ部分を調べて「悪意のあるコードが含まれているかどうか」まではチェックしません。従って、データ部分に悪意のあるコードが含まれていたとしても、ヘッダ情報が許可されたものである限り、ファイアウォールではアクセスを許可してしまいます。IDS/IPSでは、こういった“一見正規の通信”と思われる通信のデータ部分を調べ、悪意のあるコードを検出した場合には、通信をブロックしたりアラートを上げるといった役割を担っています。

IDS/IPS運用上の問題点

IDS/IPSはセキュリティ対策の有効なツールである一方、False Positiveの多発による運用負荷の増大という問題を抱えています。False Positiveとは、実際には正規の通信であるにもかかわらず、IDS/IPSが不正アクセスとして検知してしまった通信を指します。いわゆる“誤検知”です。

各IDS/IPSメーカーでは、False Positiveを減らすための工夫をいろいろと行ってはいますが、実際に導入するユーザー環境は千差万別であり、メーカー側で取れる対策には限界があります。このため、現状ではある程度のFalse Positiveが発生するのは仕方がないといえます。逆にFalse Positiveを減らそうとすると、不正アクセスそのものを見逃してしまう(False Negative)危険性が増すという負の効果も避けられません。

一方でシステム管理者にしてみれば、False Positiveが大量に発生すると、本来不必要な警告に対する対応に追われてしまい、本当に対策を取るべき不正アクセスを見逃してしまうという、ある意味矛盾した問題を抱えています。これではIDS/IPSを導入した意味がありません。IDS/IPSの運用は、False Positiveとの戦いだともいわれています。以下では、IDS/IPSのログを利用したFalse Positiveの低減方法を見ていきます。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい