苦労してますよね? −IDS/IPSの誤検知への対応法:ゼロから分かるログ活用術(5)(2/3 ページ)

IDS/IPS運用におけるログの利用

上記のような問題を抱えるIDS/IPSですが、チューニングを行うことでFalse Positiveを減らし、効果的に利用することが可能です。

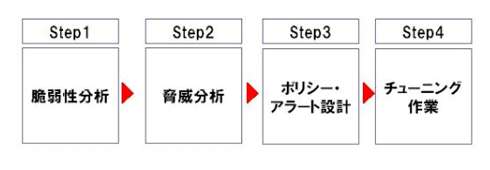

一般的にチューニングは、以下の示す流れに沿って行います。

○Step 1

Step 1では、保護対象となるサーバの脆弱性を洗い出します。脆弱性をチェックするツールは数多くありますが、よく使われているものとしては、nessusと呼ばれるフリーのツールがあります。見つかった脆弱性に対してはパッチを適用したり、不要なサービスであれば稼働しているプログラムそのものを停止したり、といった対策を施します。

○Step 2

Step 2では、保護対象となるサーバに関連する脅威を洗い出します。ここではIDS/IPSのログを使い、以下の質問に関する答えを明らかにします。

- どのような脅威(不正アタック)が存在しているのか

- 保護対象となるサーバに関係する脅威なのか

- どのようなサービスが狙われているのか

- 保護対象のサーバ上で稼働しているサービスなのか

- 脅威はどこから(送信元アドレス)来ているのか

- 問題のあるサイトなのか

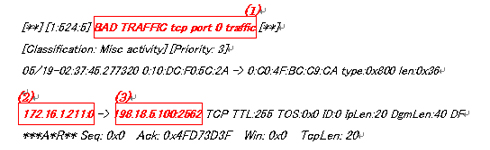

一例としてsnortと呼ばれるフリーのIDSのログを使って、上記の質問に対する回答を作成してみます(今回はAlert_fullと呼ばれるフォーマットで出力したものを使っています)。

(1)がイベント名を、(2)があて先とサービスを、(3)が送信元を表します。この例ではIPアドレス「198.18.5.100」から「172.16.1.211」に対して、通常ではあり得ないTCPポート0番に対する通信を、不正アクセスとして検知したものです。一見、送信元とあて先が逆になっているように見えますが、このログはTCPポート0番へのアクセスに対する応答パケットを検知したために、そのように見えているのです。

このログを使って、質問に対する回答を作成してみます(個々のシステム環境によって実際の回答は異なります)。

| 質問 | 回答 |

|---|---|

| どのような脅威か | TCPポートの0番を使ってターゲットのホストが存在するかどうかを探索している(注1) |

| 保護対象となるサーバに関係するか | 関係する |

| どのようなサービスが狙われているのか | TCPポート0番 |

| 保護対象のサーバ上で稼働しているサービスなのか | 稼働せず |

| 脅威はどこから来ているのか | 198.18.5.100 |

| 問題のあるサイトなのか | 198.18.0.0/16はどの組織にも割り当てられていないIPアドレスであり、かなり悪質だと考えられる(注2) |

| 注1:攻撃内容の詳細については各IDS/IPSプロダクトのヘルプ情報もしくはベンダサイトで調べてください。 注2:IPアドレスが実際に割り当てられているかどうかは、次のサイトを参考にしてください |

|

○Step 3

Step 3では、システム環境に応じたポリシー設計を行います。Step 1で得た脆弱性および対応結果と、Step 2での脅威の結果を基に、ログから不必要だと考えられるイベント、あて先、サービスをフィルタリングします。

上記のTCPポート0番に対する例では、以下のいずれかのポリシー設計が可能です。

- 単なるプローブなので、IDS/ISPのログには残すがアラートは上げない

- プローブとはいえ、発信元から考えてかなり悪質なものと思われるため、IDS/IPSで検知した場合にはアラートを上げる

- TCPポート0番に対するアクセスをファイアウォールでブロックする

- 発信元のアドレスが、どこの組織にも割り当てられていないものであるため、198.18.0.0/16を発信元とする通信はファイアウォールで無条件にブロックする

○Step 4

Step 4では、Step 3で設計したポリシーを実際のIDS/IPS、もしくはファイアウォールのポリシーに反映させます。

Step 1〜Step 4を定期的に繰り返すことにより、False Positiveを除去し、本当に対応が必要なイベントに絞って運用することが可能になります。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃