守ったつもりが、守れていなかった アスクルのランサム被害報告書の衝撃:半径300メートルのIT

「EDRを入れれば安心」という考えが最も危険かもしれません。アスクルはランサムウェア被害に関する詳細なレポートを公開しました。ここから見えたのは「最新対策を導入していた企業」でも攻撃に遭うという事実です。ではどうすればいいのでしょうか。

この記事は会員限定です。会員登録すると全てご覧いただけます。

これまでのセキュリティ対策といえば、PCにインストールする「ウイルス対策ソフト」でした。個人でもPCを買ったらまずインストールするのがこのソフトだった時代がありましたが、それを販売するベンダー自身による「ウイルス対策ソフトは死んだ」という発言を境に、次第にそれは「セキュリティ対策総合ソフト」的な名称に変化してきました。

ネットワークセキュリティ、そして現在はクラウドセキュリティも必要となり、PCにインストールすべきは「EDR」(Endpoint Detection and Response)という認識が広がっています。実際多くの組織はEDRの導入が進んでいるでしょう。

しかし本当に重要なのは導入ではなく「運用」です。EDRも入れただけでは宝の持ち腐れであり、決してこれが万能ではなく、過信は禁物であることを痛感させるようなレポートがあのアスクルから公開されました。

アスクルのランサムウェア被害 そこから得られる教訓とは?

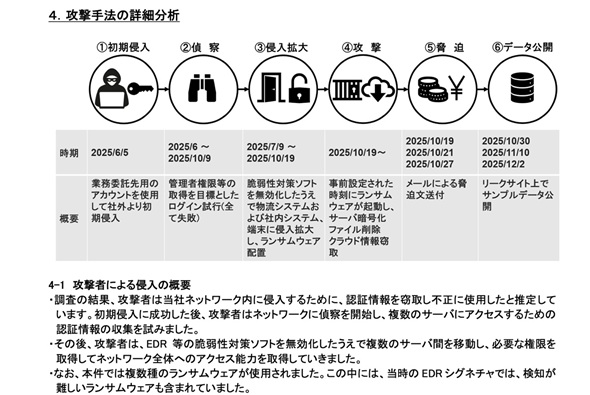

通販大手のアスクルでは、2025年10月19日にランサムウェアによる攻撃を確認、大規模なサービス停止と情報漏えいを引き起こし、サプライチェーンでつながる企業の配送にも影響を与えるなど大きな爪痕を残しました。

そのアスクルが公開した「ランサムウェア攻撃によるシステム障害関連・第13報」が大変興味深い内容となっています。思った以上に詳細な内容が明らかになり、多くの教訓を与えてくれます。今回は、そこから気になったポイントをピックアップしましょう。

同レポートでは事件の時系列や、漏えいが確認された情報が公開されましたが、個人的に最も気になったのは攻撃手法の分析部分です。今回の攻撃では侵入拡大フェーズにおいて「EDRなどの脆弱(ぜいじゃく)性対策ソフトを無効化した上で物流システムおよび社内システム端末に侵入拡大し、ランサムウェア配置」が起きたと説明されています。

ここから攻撃者にとってもEDRは“非常に厄介なツール”であることが分かります。ただ敵はそこで諦めず、EDRを無効化する手法を使ってきたわけです。この一文が同報告書の最も重要ポイントだと筆者は考えています。

これまで組織が多額の費用をかけて綿密に作られたセキュリティ対策を、攻撃者は何と無効化できてしまうわけですから、これは本当に無視できない手法でしょう。セキュリティに詳しくなければ「そんなことができるのか」と驚くはずです。しかしできてしまうのです。

想像してみてください。これまでPCの守りの要であったウイルス対策ソフトの超進化系であるはずの、頼みの綱のEDRが無効化される状況で、その他にどのような「壁」が存在しているかを。EDRが万能であると考えていなかったとしても、大変厳しい状況であることは想像に難くありません。しかしこれこそが現実であり、それをある程度想定した対策こそが、今求められている最低ラインになってしまっているのです。

無効化されるならEDRは不要なのか?

実はこのような、EDRを何らかの方法で無効化する攻撃は最近報告数が上がってきており、常とう手段に近いものになっています。となると「じゃあこれまで投資したEDRは無駄だったのか?」と考えてしまう方も多いかもしれません。筆者はこれについては「不要ではない」と強く言いたいと思います。

よくEDRは「ドライブレコーダー」に例えられます。ドライブレコーダーそのものは、事故を防げません。しかし一度事故に遭ったとき状況を記録し続けていることから、ドライブレコーダーのデータを基に原因を分析し、影響範囲を測定できます。まさにEDRの役割は文字通り「検知」(Detection)と「対応」(Response)のためだと考えてください。EDRがなければ今回のような事後報告や、影響範囲の確認ができません。われわれにとってEDRは大変有用なのです。

だからこそ攻撃者はEDRを停止させて検知を回避しようと、さまざまなテクニックを使い始めています。最近では、正規ドライバーが動く環境に脆弱性のあるドライバーを持ち込む「BYOVD」(Bring Your Own Vulnerable Driver)をはじめ、EDRの通信を改ざんしたり、切断したりする手法も確認されています。企業がEDRを入れていることを前提に、それをだますようになっているのです。

そうなると次の対策としては、EDRが宝の持ち腐れにならないよう、それが「正しく動いているかどうか」を常に監視する、すなわち「運用」が必要です。この重要性は報告書からも読み取れます。あなたの企業がEDRを導入しているなら十分に動いているかどうかチェックし直してください。SOC事業をアウトソーシングしているのであれば、今すぐその確認をお願いします。

この他、報告書では再発防止策の箇所に「被害が発生したデータセンターではサーバにEDRが未導入であり、また24時間監視もしていなかったため、不正アクセスや侵害を即時検知できませんでした」という一文がありました。攻撃者はこうした「漏れ」を的確に突いてきます。この点もEDR導入で重要なポイントになるでしょう。

ぜひ考えたい「もう一つのファイアウォール」

個人的に注目したのは「初期侵入」の背景です。そもそも、EDRを止められたのは、社内に侵入できたからです。ではなぜ、社内に侵入を許してしまったのでしょうか。この点は昨今発生する多くの事案においても、非常に曖昧(あいまい)になっている部分です。

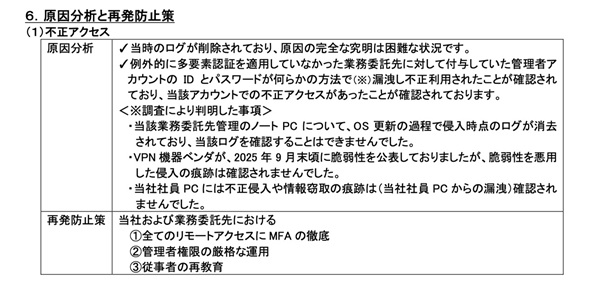

今回の原因分析と再発防止策においては、なぜID/パスワードが漏れたのかについては「原因の完全な究明は困難」としつつ、「例外的に多要素認証を適用していなかった業務委託先に対して付与していた管理者アカウントのID/パスワードが何らかの方法で漏えいし不正利用されたことが確認されており、当該アカウントでの不正アクセスがあったことが確認」とあります。

この侵入に関して、VPN機器における脆弱性が悪用されたわけではなく、どうも多要素認証を適用していなかったID/パスワードを使い、正面からログインが実行されたと読み取れます。

裏を返せば認証を強化し、利用する全ての人がセキュリティ意識を持ち、弱いパスワードを使わず二要素認証を使っていたなら、不正ログインの監視が機能していたならば、インシデントは発生しなかったかもしれません。「当該業務委託先管理のノートPC」が、侵入のきっかけになったであろうということも、非常に学びがあります。今回の事件はサプライチェーンのリスクが表面化した事例と言えるでしょう。

この点を考えると、従業員である私たち全員こそが、この事案をジブンゴト化して考える必要があると思います。パスワードを強くすること、加えて記憶だけに頼らない、多要素認証を受け入れることこそが、組織がもう一つ「壁」を得られる新しいセキュリティ対策になり得るのです。

今回の報告書は、経営者やセキュリティ担当者のみならず、利用者レベルであるわれわれにとっても、サイバー犯罪が高度化するこれからの働き方の中で何をすべきかが語られている有用なものです。セキュリティはセキュリティ担当者だけの仕事ではなく、私たち自身も参加できるもの。まずは多要素認証を受け入れることから始めましょう。業務委託で他社のサービスを利用するのであれば、「多要素認証は設定できないのですか?」を確認することも必要かもしれません。

本報告書には「本報告が、当社の説明責任を果たすのみならず、本件に高いご関心をお寄せいただいている企業・組織におけるサイバー攻撃対策の一助となりましたら幸いでございます」とあります。アスクルの被害を無駄にしないためにも、ぜひこの報告書に目を通してみてください。必ず発見があるはずです。

関連記事

アサヒのランサムウェア被害はなぜ起きたのか? 凶悪グループ「Qilin」のリアル

アサヒのランサムウェア被害はなぜ起きたのか? 凶悪グループ「Qilin」のリアル

アサヒGHDのランサムウェア被害は消費者の生活にも影響を及ぼす大規模なインシデントだった。一体この事件はなぜ起きたのか。ホワイトハッカーがダークWebを探索し、攻撃を主張するRaaS「Qilin」の実態や被害の要因をひもとく。 ランサム被害の8割超が復旧失敗 浮き彫りになったバックアップ運用の欠陥

ランサム被害の8割超が復旧失敗 浮き彫りになったバックアップ運用の欠陥

ランサムウェア被害の深刻化を受け、バックアップの実効性が事業継続の要として再び注目されている。ガートナーは形式的な運用だけでなく、復旧力と連携を重視した戦略的見直しが不可欠と警鐘を鳴らしている。 復旧できない「7割の企業」で何が起きている? ランサムウェア被害からの“復旧力”を考える

復旧できない「7割の企業」で何が起きている? ランサムウェア被害からの“復旧力”を考える

ランサムウェアが猛威を振るっています。被害を受けた企業のシステム停止はなぜ長引くのでしょうか。侵入を前提とせざるを得ない時代に入った今、企業に求められる“復旧力”の構成要件とは。 むしろやる方が危険? 守りを腐らせる“ダメダメなセキュリティ研修”の特徴

むしろやる方が危険? 守りを腐らせる“ダメダメなセキュリティ研修”の特徴

なぜどれだけ研修を積み重ねても、現場のミスは止まらないのか。受講率もテスト結果も“優秀”なのに、インシデントは容赦なく起き続ける――その背景には、教育側と受講者の双方に潜む“見えないバイアス”があった。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃