いざ! という時にあわてないためのウイルス対策「運用」再考:いま、ウイルス対策を再考する 運用編(4/5 ページ)

3.その他のケースの場合

ゆっくり感染を広げるようなワームの場合は、ちょっと複雑だ。特定の組織やネットワークを狙うようなワームが作られるとするならば、それは、できるだけ静かに感染を広げる必要がある。

ゆっくりとしたスキャンは、IDSやファイアウォールでは検知が困難な場合が多い。脆弱性に対する攻撃はIDSを使えば検知できるので、IDSによる内部ネットワークの監視には意味があるのだが、前述のとおり、IDSがきちんとチューニングされていないと、重要なアラームが誤認や無意味な検知に埋もれてしまい、見落とされる可能性が高い。重要なサーバは別セグメントに配置し、それに対する出入りを侵入防御システム(IPS)を使って監視し、攻撃そのものをブロックすれば、感染の危険を大幅に減らすことができる。

攻撃を行わず、最初に感染したPCに居座ってPC自身の持つデータを盗んだり、PC間の信頼関係やファイル共有などを利用して情報収集を行うような不正プログラムも存在する。このような場合の検出は、さらに困難になる。

通信のモニタリングを行った上で、定期的に通信状況を解析し、その挙動から日常と異なる動きを見つけ出すような方法(アノマリー検出)で発見できる可能性もあるが、それにはかなり高度な技術が必要になる。

またこのようなプログラムは、盗んだ情報を外部に送信したり、外部からの侵入を手引きしたりする目的で、インターネットに対し通信を行うことが多いため、そうした通信を捕まえる方法も考えられる。だが、その際使われるプロトコルは、HTTPやHTTPS(SSL)などの、ありふれたものになるだろうから、これを一般のWebアクセスなどと区別して見つけることは非常に難しい。その上、SSLを使われてしまえば、内容を検査することは不可能だ。唯一、こうした通信を見つけ出せる方法があるとしたら、それは通信の相手先に着目する方法だ。

このような、バックドアもしくはトロイの木馬をコントロールするためのサイトは、多くの場合、ワームの使用者があらかじめ侵入しておいた、いわゆる「踏み台」サイトである。踏み台になるようなサイトは、どちらかといえばマイナーなサイトが多く、一般の利用者がアクセスすることは少ないと考えられる。

したがって、HTTPやHTTPSの接続先の集計をとり、アクセス数の極めて少ないサイトで、かつ特定のもしくはごく少数のPCからのみアクセスされているようなサイトを探し出すことにより、踏み台の可能性の高い不審なサイトを見つけ出せる可能性もある。実際には、HTTPやHTTPSを使って通信しているのに相手側はWebサーバでないことも多いので、それらのサイトのWebページを調べてみるのも一つの手段だ(もちろん、この際は、不正なプログラムなどを拾わないよう、万全の対策をしてから行うべきだが)。

このような情報はファイアウォールが持つセッションログを定期的に解析することで得られる。主要なファイアウォ−ル製品に対応できる市販の解析ツールもあるので、こうした製品を導入しておくべきだろう。この場合、いわゆるトップ(上位)アクセスランキング集計よりもボトム(下位)ランキング集計のほうが重要になることに注意したい。アクセス先とアクセス元のクロス集計ができれば、さらに問題をみつけやすいだろう。

| 不正プログラム | 感染の兆候(発生場所) | 対処方法(対処先) |

|---|---|---|

| メール大量送信型ウイルス・ワーム | メールサーバを経由しないSMTP通信の大量発生(ファイアウォールログなど) | ユーザPCからメールサーバ宛以外のSMTP通信を原則禁止とする(ファイアウォール) |

| 脆弱性攻撃型ワーム | 内部からのポートスキャンやランダムなアドレスへのトラフィック発生(ファイアウォールログ、IDSアラーム)侵入検知システムによる内部を起点とした攻撃の発生(IDSアラーム)トラフィックの急増(ルータ、スイッチなどのアラーム) | Ping の禁止 攻撃対象となるサービスに関する通信の(一時的)禁止(内部ルータ、スイッチ、ファイアウォールなど) |

| トロイの木馬、バックドア | 普段使用しないポートへの通信発生 マイナーなサイトへのアクセス発生 (ファイアウォールログなど) |

不必要なポートへのアクセス禁止 不必要なサイトへのアクセス禁止 (ファイアウォールなど) |

| 表1●感染の徴候とネットワーク上での対処方法 | ||

感染してしまったらまず「拡大防止」を

さて、感染を確認した場合、最初に講じる必要があるのが拡大防止策(隔離策)だ。大量メール送信型ウイルスで、自動感染機能を持たないものは、PCのネットワークケーブルを引き抜くか、ユーザーPCから直接外部向けのSMTP送信をファイアウォールなどで禁止すると同時に、組織内のユーザーに対してウイルス付きメールを開かないように警告することで、感染拡大はほぼ防止できる。

しかし自動感染型ワームの場合は、気がついた時点で既に、内部に大量の感染を引き起こしているケースが多い。不幸にしてこうした状態に陥った場合、まず、ワームが外部に出て行くのを防ぐためにインターネット接続を切るか、もしくはワームが使用するプロトコル、ポートをファイアウォールなどで通過禁止にする。

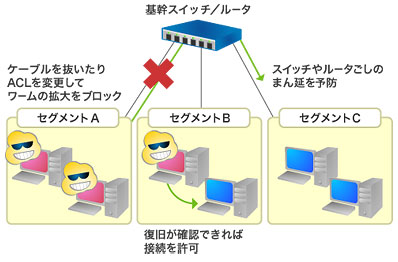

さらに、内部の広い範囲に拡大してしまった場合、駆除と復旧を容易にするため、ネットワークのセグメント単位で隔離を行うことが望ましい。具体的には、基幹のスイッチなどで各セグメントの配線をいったん抜くといった物理的な措置のほか、スイッチやルータのACL(アクセスコントロールリスト)を変更し、ワームが使用するプロトコル、ポートをセグメント間で通過禁止するような措置が挙げられる。セグメント単位で復旧を行い、復旧が確認できたセグメントから再度、接続もしくは通過許可を与える方法をとれば、順次駆除を行いながら、駆除が終わったセグメントに対して再感染の発生を防止できる。

業務の維持を考えれば、ネットワーク全体を止めることはできるだけ避けたい。線を抜くのではなく、ワームのみを適切にフィルタするのが最も望ましい方法だ。しかし、多くのルータやスイッチのACLを変更して特定のサービスのみをフィルタするような作業は短時間では困難だし、設定ミスによって、いっそう深刻な事態を招く可能性もある。

これを短時間に確実に行いたければ、ネットワーク機器のポリシーを集中管理するようなシステムもあるから、それを導入し、あらかじめ用意しておいた緊急時ポリシーを一気に適用できるような仕組みにしておいたほうがよい。このような製品は、何も単一メーカーの機器専用のものだけではなく、マルチベンダー対応のものも存在する。大規模なネットワークを有する組織では検討してみる価値はあるだろう。

最後は人海戦術!?

残念ながら、感染してしまったPCの復旧は、人海戦術で行う以外に方法がない。ウイルスを駆除するだけであれば、ウイルス対策ソフトメーカーの多くが、緊急時に無償で提供してくれる駆除ツールをオフラインメディアにコピーして使うのがよいだろう。ウイルス対策ソフトの定義ファイルはオフラインでは更新が困難だし、感染してしまったということは、定義ファイルが古いということだから、ウイルス対策ソフトの駆除機能は、そのままでは使えない。

もしもウイルスが発症してしまった場合、PCにはさまざまな症状が出る。なかには、重要なシステムファイルを消してしまうなど、駆除ツールだけでは復旧が困難なものもある。その場合は、再インストールやバックアップからの復旧といったことが必要になる。したがって、あらかじめOSやよく使用するアプリケーション、重要なデータのバックアップやイメージを用意しておきたい。

またワーム感染の場合、感染のきっかけとなった脆弱性を排除することも必要だ。これを行わずにネットワークの運用を再開すると、せっかくワームを駆除したPCが再感染してしまう危険性が高い。パッチはネットワーク経由で導入するのが最も効率がよいので、セグメント単位で、ウイルス/ワームを駆除できたところからネットワークに接続して、ただちに更新作業を行っていく。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見