ID管理の導入は内部統制システム構築への第一歩:今、見直されるアイデンティティ管理(2/3 ページ)

◆大学・文教型IDMモデル

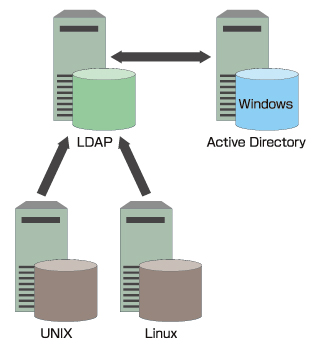

大学などの文教関連ユーザーでのIDM導入では、あくまでアカウント連携に主眼を置いている場合がほとんどである。これは、ユーザーの多くが毎年入学と卒業を繰り返す生徒であり、一般企業のように組織や役職によって連携条件や権限を詳細に管理する必要が少なく、メンテナンスコストの軽減を目的としているためである。システムとしてはUNIX系/Windows系に大別され、その双方でアカウントを連動するパターンが多い(図3)。

最近のキャンパスネットワークでは、無線LANなどの認証ネットワーク用の認証サーバであるRADIUSやLDAPサーバとの連携のニーズも増えている。

◆プロバイダー型IDMモデル

最近、特殊な例として、プロバイダーなどでの各種サーバ管理用アカウントをターゲットとしたIDM構築を検討することがある(図4)。

これらのケースでは、システムにかかわる管理アカウント数は少ない一方でシステム数自体が非常に多く、IDMを構築する上でコスト的に問題が生じる。ユーザー数が少ないためユーザーライセンス数は少なくて済むはずであるが、連携先システムの数だけライセンスが必要となってしまうのだ(各種製品のライセンス体系により異なる)。

また、ライセンスよりもコストに影響するのが構築コストである。連携システムごとに、連携にかかわる開発コストが掛かる場合がほとんどだからだ。このようなケースにおけるIDM構築は、コンプライアンス対応型とするのか多段階型モデルとするのか、悩ましい問題である。したがって、システム環境とコスト、コンプライアンスの要求をかんがみてその構成を決定していくことが望ましい。

図4中のシステム数(n)が増えると、メタディレクトリ的にIDMコアが全データを集約していったんストアする「属性情報ストア方式」では、実運用でのパフォーマンスや負荷の問題が懸念される。よって、「バーチャルアカウント方式」のIDM製品の方が有利なケースが多いと考えられる(関連記事参照)。

【コラム】IDMとアプリケーションによる権限管理の「誤解」

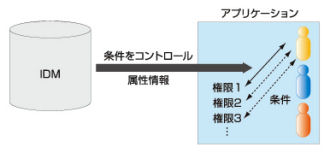

一般的にIDMとアプリケーションの権限管理に関して、誤解される場合があるようだ。IDMではアプリケーション側の権限情報そのものを保持・連携するのではなく、アクセスコントロールに必要となるグルーピング条件と実際のグループ、ロールの参加動作を提供するまでが役割となる。

例えば、ファイルサーバであればフォルダに「誰が」または「どのグループが」読み書き可能であるといった権限情報、いわゆるアクセスコントロールリスト(ACL)は、あくまでアプリケーション側で保持される。IDMは権限設定されたグループやロールへの参加条件を組織や役職などの属性情報から判定し、判定条件にマッチするグループへの参加動作をコントロールするのである(図5)。

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- Windows 11の永続ライセンスが消えて“毎月課金”になる予感

- 「子会社系SIer」で深刻化する“忙し過ぎ問題” 最も不足している意外なIT人材とは?

- 爆売れだった「ノートPC」が早くも旧世代の現実

- 富士通とNECの最新受注状況から探る 「2024年度国内IT需要の行方」

- “脱Windows”が無理なら挑まざるを得ない「Windows 11移行」実践ガイド

- VMwareが「ESXi無償版」の提供を終了 移行先の有力候補は?

- 「アダルトビデオが無料です」――IE標的のトロイの木馬に要注意

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- プロンプト作成は「ヒトに残された」仕事か? それともただの「時間の浪費」なのか

- 江崎グリコ、基幹システムの切り替え失敗によって出荷や業務が一時停止

図3●大学・文教型IDMモデル

図3●大学・文教型IDMモデル