認証の本命、いちエックス導入ア・ラ・カルト:無線LAN“再構築”プラン(1/3 ページ)

なりすまし、誤接続など、無線LANにとっての脅威はなくならない。だから、そこに認証の仕組みが必要になってくる。環境をできるだけ変えずに採り入れるには、どんな手法がいいのだろうか。

本記事の関連コンテンツは、オンライン・ムック「無線LAN“再構築”プラン」でご覧になれます。

大水祐一(NTTコミュニケーションズ)

無線LANに対する不正アクセス行為、すなわち何者かが正規のユーザーの“ふり”をしてアクセスポイントに接続を試みる「なりすまし」や、正規の端末が何者かによって設置されたアクセスポイント(AP)に誘導されてしまう「誤接続」などの脅威から無線LANを守るためには、認証が必要だ。

無線LANの認証というと、従来一般的に用いられてきたのがMACアドレス認証である。しかし、MACアドレスは無線LANのフレーム上は平文で載る情報であるため、容易に傍受、なりすましが可能であり、認証の基本的な要件を満たしていない。

認証には、端末やユーザーが正規のものであることを証明する資格情報を、傍受やなりすましが困難なセキュアな形で送受信することが求められる。無線LANで、こうしたセキュアな認証を実現するにはどうしたらいいのだろうか?

暗号化も強化する802.1X

その解は、すでに用意されている。2004年に標準化が完了した無線LANのセキュリティ強化規格、IEEE 802.11iである。この802.11iでは認証方式としてIEEE 802.1Xを用いることが規定されている。

最近では「いちエックス」と通称されることもある802.1X認証。これ自体は無線LAN専用の技術というわけではなく、有線LANでも使われるものだ。もともとレイヤ2のネットワーク上でセキュアに端末やユーザーの認証を実現するために作られた技術だと考えればいい。ただ、有線LANはオフィスのゾーニングやゲートなど物理的な手段でセキュリティが確保できる一方、物理的手段を講じにくい無線LANのセキュリティ強化は上述のように急務とされたため、無線LAN製品への実装が先に進んだ。認証の脆弱性が認識された直後から企業向けの無線LAN製品には実装が始まっていたのだが、802.11iで正式にIEEE 802.11無線LANにおける認証の標準規格となったわけだ。

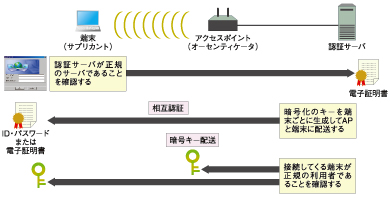

図1に802.1X認証の仕組みを示す。方式にもよるが、認証サーバが端末を認証すると同時に、端末の側からも認証サーバが正しい相手かどうかを確認する「相互認証」の仕組みが実現できる。認証に関する情報はEAP(Extensible Authentication Protcol)というプロトコルでカプセリングされてやり取りされる。また、認証サーバはネットワーク機器の認証手段として一般的に使われるRADIUSサーバが用いられる。ただし、どのRADIUSサーバでもよいわけではなく、IEEE 802.1X対応のRADIUSサーバが必要だ。

さらに802.1Xを無線LANで使った場合、認証が成功すると暗号のキーを生成し、APと端末に配送することが可能になっている。APや認証サーバの設定により一定時間ごとにキーを再生成することもできる。つまり、802.1Xは認証の強化だけでなく、暗号化を強化するのにも寄与するわけだ。

ちなみに、この802.1Xのキー生成の仕組みを使えば、暗号化方式として脆弱なWEPしか使えない環境でも、解読に要する時間より短くキーを更新することでセキュリティ面で実効性のある無線LAN環境が作れる。この方式は「ダイナミックWEP」と呼ばれることがある。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは