マルウェアを封じる秘策とは? セキュリティ技術者の集いから(1/2 ページ)

IPAやJPCERTなどの情報処理技術の推進団体による「Joint Workshop on Security 2008」が開かれ、情報セキュリティの最新動向ついて各団体が取り組みを紹介した。

情報処理推進機構(IPA)やJPCERTコーディネーションセンター、テレコム・アイザック・ジャパンなど情報処理技術の推進に関わる10団体共催の「Joint Workshop on Security 2008」が3月25日から2日間、都内で開催されている。開催初日には各団体の代表者らが情報セキュリティの最新動向を紹介した。

標的型攻撃への備えとは

IPAの鵜飼裕司氏は、「標的型攻撃と近年のマルウェアの分析」と題する講演の中で情報システムを狙った攻撃の分析結果と対策を紹介した。

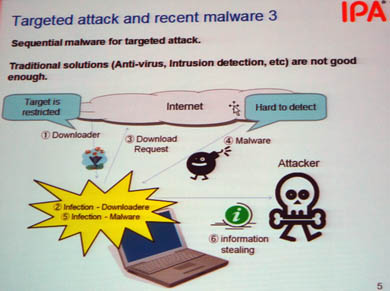

近年は一般企業のWebサイトやアプリケーションなど特定のシステムを狙った標的型攻撃が急増し、標的型攻撃は対象が把握しづらい、巧妙な手口で技術的対策が困難であるといった特徴を持つ。「かつてのウイルス攻撃は大量拡散するため検体を簡単に捕捉でき、対策も取りやすかった。だが、標的型攻撃では対象を特定するのが難しく、電子メールに細工した文書ファイルや画像データを添付するなどの巧妙な手口を用いて発見や解析の遅延を狙うケースが多い」(鵜飼氏)という。

こうした標的型攻撃が急増する背景には、OSの脆弱性対策の普及やネットワークセキュリティの対策強化がある。鵜飼氏によれば、現在では細工したコードを一般利用者に気付かれないように実行する手口が広まり、「電子メールの添付ファイルを開く」「一般に信頼されているWebサイトを閲覧する」という日常的な行為を狙うものが急増した。

特に2007年はMicrosoft Officeのような世界的に利用されるアプリケーションだけでなく、一太郎やLhacaなど国内で利用者の多いアプリケーションが狙われる攻撃も目立った。「攻撃者にとっても標的を絞るには限界があり、地域や用途である程度著名なものを標的にしているようだ」と鵜飼氏は分析する。

鵜飼氏は、2007年前半に流行したOffice形式のファイルの脆弱性を利用するトロイの木馬「Troj_Mdropper」の脅威を解析したところ、セキュリティベンダーの解析とは異なる結果が得られたという。

Troj_Mdropperはバックドアを開く仕掛けだが、同氏の解析では内容が不明な複数のコードをダウンロードすることが判明した。一部のセキュリティベンダーは、コマンドをダウンロードするとの解析結果を公表していた。

「詳細な解析から、Troj_Mdropperがダウンロードするものは攻撃者の都合でいつでも変更できることが分かった。ベンダーの解析が100%正しいとは限らず、常に警戒しなければならない」と鵜飼氏は述べた。こうした攻撃では、抜本的な対策が困難だという。

一方、Stormマルウェアの解析では悪意のあるコードをダウンロードしようとする際の挙動の特定に成功したという。「基本的にHTTP/HTTPS通信以外のポートを閉じれば大きな被害を防ぐことができる」(同氏)

だが、ダミーコードなどを利用してこうした解析作業の遅延を狙う手口は年々巧妙化しており、「解析作業や対策ツールの作成を迅速できる体制作りが必要だろう」と鵜飼氏は指摘した。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 人材水準を4段階で評価 「サイバー人材フレームワーク」案の意見公募を開始

- 「身近な上司」を再現する専用ディープフェイク動画を作成 KnowBe4が新トレーニング

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

鵜飼氏

鵜飼氏