DNSキャッシュポイズニング、各ネームサーバの対応が話題に

DNSキャッシュポイズニングの脆弱性を可視化するサービスによって、国内各プロバイダーの対応状況が話題になっている。

ここ数日ネームサーバ管理者の頭を悩ませているDNSキャッシュポイズニングの脆弱性。脆弱性を突くツールの登場により、具体的な被害が発生する可能性が高まった。

DNSキャッシュポイズニングの脆弱性を突かれると、ホスト名は正しいのにまったく違うサイトへ誘導させることが可能になるため、ファーミングなどの危険性が高まることになる。

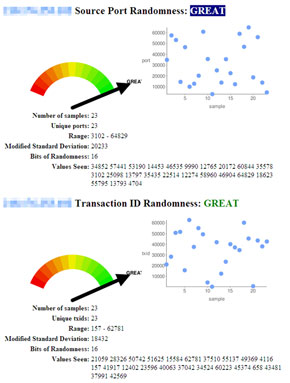

そんな中、Webブラウザ上からDNSのランダム性を簡易的にテストできるサイトが注目を集めている。このサイトでは、ソースポートおよびDNSパケットの中に含まれる識別IDのランダム性を検証できる。同じポートや識別IDを使っているネームサーバの場合、「POOR」などが表示される。POORであれば、すでに広く知られるところとなったた攻撃・侵入ツールですぐにでもクラックされてしまうだろう。

例えば記者が利用しているYahooBB!のネームサーバについて同サイト上から検証してみたところ、5つのネームサーバに対してテストが行われ、「GREAT」の結果が表示された。これは、各ネームサーバでソースポートおよびDNSパケットの中に含まれる識別IDのいずれもが問い合わせごとにランダムに変化していることを意味している。この2つが変化しているから完全に安心、というわけではないが、対策は図られているという目安になるだろう。

一方、iPhone 3G上から検証してみると、識別IDのランダム化は図られているが、ソースポートのランダム化がなされていないようだった。

上記サイトではすでに多くのユーザーが検証を行っており、プロバイダーごとの対応状況などが幾つも報告されている。対応が十分でないネームサーバを使っているかどうかにかかわらず、エンドユーザーは自分がアクセスしているサイトに対して、いつもより注意を払う意識が必要だろう。

関連記事

初夏にネームサーバ管理者を襲う「毒混入事件」

初夏にネームサーバ管理者を襲う「毒混入事件」

複数のDNSソフトウェアにおけるDNSキャッシュポイズニングの脆弱性について、改めて注意喚起が行われている。リソースレコードのTTLが極端に短いネームサーバの管理者は特に、すべてのネームサーバ管理者は週末を迎える前に再度チェックしておきたい。- DNS脆弱性を突く悪用コードが公開

- DNS脆弱性の詳報が手違いで流出

DNSキャッシュポイズニング攻撃を仕掛けられると、ユーザーが悪質サイトに誘導される恐れがあり、DNSサーバ運営者は緊急な対処が必要だ。 - BIND9のパッチ公開、DNSキャッシュポイズニング攻撃に対処

ISCはDNS攻撃に対する耐性を高める狙いでBINDのアップデートを公開したが、完全解決のためにDNSSECの早期導入を促している。 - 意外と知られていない? DNSが抱えるセキュリティ問題

12月6日、Internet Week 2006のセッションの1つとして行われた「DNS Day」では、インターネットの基盤を支えるDNSサーバの「セキュリティ」がトピックの1つとなった。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認