原発を乗っ取るコンピュータウイルスはどう侵入したのか:Check Point Experience Report

2010年に発見された「Stuxnet」は、イランの原子力発電所の乗っ取りを狙ったといわれ、ITセキュリティの世界を震撼させた。システムへの不正侵入はどのように行われたのかをCheck Pointが解説している。

2010年のITセキュリティ業界を震撼させた出来事の1つが、「Stuxnet」と言われるコンピュータウイルスの感染被害である。Stuxnetが標的にしたのはイランにある原子力発電所の制御システムだとされ、コンピュータウイルスの脅威がこうしたシステムでも例外ではないことが現実化した瞬間だった。Check Point Software Technologiesでセキュリティエバンジェリストを務めるトーマー・テラー氏が、同社のカンファレンスでStuxnetの分析結果を説明した。

Stuxnetは、電気やガス、水道といった社会インフラのシステム、また、工場の生産管理システムなどに海外で広く導入されている「SCADA」システムの不正操作を狙ったものと言われている。SCADAのような制御系システムは、通常のコンピュータのようにインターネットに接続されることがなく、ウイルスの侵入が難しいと考えられてきた。しかし現実に感染が明らかになり、セキュリティ業界のベンダーや研究者が分析したところ、幾重もの手順を踏んでSCADAへの感染に成功したことが分かった。

実際にシステムがStuxnetによって不正に操作されるような事態にはならなかった。しかし、仮に悪意を持つ人物が原子力発電所の制御システムの乗っ取りに成功したとすれば、どのような事態に陥るかは想像に難くないだろう。Stuxnetがもたらす脅威は、幸運にも“一歩手前”で回避されたともいえる。

侵入から感染までは3ステップ

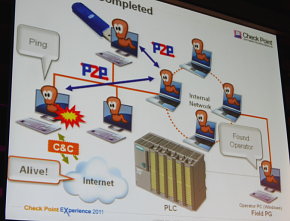

Stuxnetが標的にした制御システムは、Programmable Logic Controller(PLC)と言われる専用装置で、PLCをWindowsマシンにインストールしたSCADAで制御するという。PLCを制御するマシンはLAN内だけで運用される場合がほとんどであり、外部からそこに至るには幾重にも張り巡らされたセキュリティ対策をかいくぐらなければ不可能である。テラー氏によると、StuxnetがPLCを不正操作できる状態になるまでに、大きく3つのステップが取られたという。

最初のステップが、外部からネットワーク内への侵入である。侵入経路はUSBメモリなどのリムーバブルメディアの可能性が高いという。ネットワーク上のコンピュータにリムーバブルメディアが接続され、当時は未知であったWindowsのショートカットリンクの脆弱性、もしくはオートラン(自動実行)機能を悪用し、ウイルス本体を隠してネットワーク内に侵入した。

Stuxnetを格納したリムーバブルメディアがネットワーク内に持ち込まれた理由は定かではないが、「密かに悪意を持った人物が関係者にUSBメモリを手渡しかもしれないし、攻撃者が会社の敷地内にUSBメモリを投げ込んで、それを拾った人物がうっかり接続してしまったかもしれない」(テラー氏)というように、あらゆる可能性が想定されている。

次にStuxnetは、LAN内で感染先を広げる。インターネットに接続できるコンピュータに感染すると、P2P機能が実行され、外部からのコマンドを受信して実行したり、別のプログラムを密かにダウンロードしたりする。外部にいる攻撃者は、感染したコンピュータを踏み台にしてLAN内での行動範囲を広げながら、PLCを制御するコンピュータに接近し、そして感染させる。

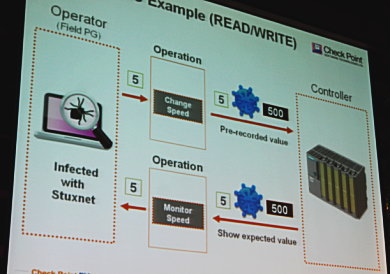

PLCを制御するコンピュータでは感染の検知が難しいという。上述のように、制御システムは外部から侵入されにくいとみられてきたことから、コンピュータ上の対策が手薄になっている場合が多い。また、StuxnetにはSCADAとPLCとの間で交わされるコマンドを書き換え、ユーザーに気付かれないようにする細工もされていた。最終的にStuxnetのプログラムには不備があり、PLCが不正に操作されることはなかったが、不備さえなければ攻撃者は、いつでもPLCを自在に操れる状態になった。

いつでも実行可能

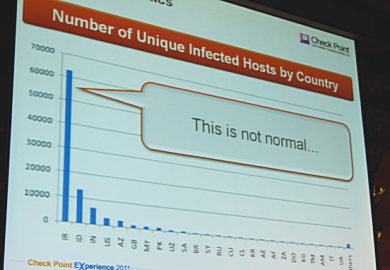

Stuxnetがイランを標的したとされるのは、イランで多数検知されたという状況証拠でしかない。Stuxnetの動作や構造、また、同国をめぐるさまざま情勢から原子力発電所が最終目標となったと推測されている。Stuxnet自体は米国や欧州でも検知報告があり、SCADAを利用するシステムはいつでも攻撃者に乗っ取られるリスクを抱えていたことになる。

同社ではStuxnetを数万件以上検知したというが、1000件ほどについては、ほかのウイルス対策では全く検知できない状況だったという。またStuxnetは、セキュリティ業界で全く把握されていなかった複数の脆弱性を悪用するようにもなっていた。Stuxnetは、このように最終目標に到達するために巧妙かつ複雑な感染手法を備えている点が特徴であるという。

テラー氏は、「Stuxnetによって極めて重要性の高いシステムへの不正侵入方法が実証されてしまった。今後、攻撃者はStuxnetの経験を応用するようになるだろう」と警鐘を鳴らしている。

関連記事

セキュリティはビジネスと人に立脚すべし、Check Pointが新構想

セキュリティはビジネスと人に立脚すべし、Check Pointが新構想

Check Point Software Technologiesは、「人」「プロセス」「適用」の3つの視点でセキュリティ対策を強化する新しいコンセプト「3D Security」とそれを具現化する取り組みを披露した。- Stuxnetの標的はイランの5組織だった――Symantecが最新リポートを公開

合計3280件のサンプルを分析した結果、Stuxnetの攻撃はいずれもイランに拠点がある5つの組織を標的としていたことが判明したという。  「Stuxnet攻撃」で現実化した社会基盤を狙うセキュリティの脅威 (1/2)

「Stuxnet攻撃」で現実化した社会基盤を狙うセキュリティの脅威 (1/2)

制御システムを標的にした「Stuxnet攻撃」が海外のセキュリティ業界で大きな話題になった。IPAは、今後国内でもこの種の攻撃が深刻な問題につながる恐れがあると提起する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- Apple、「macOS」や「iOS」に影響するゼロデイ脆弱性を修正 悪用確認済み

PLCを不正に操作する際にも自身を隠す仕組みだった

PLCを不正に操作する際にも自身を隠す仕組みだった Stuxnetの検知数はイランだけが異様に多かったという

Stuxnetの検知数はイランだけが異様に多かったという