HTTPサーバのログをチェック 攻撃の痕跡を探せ!:10個のツールで学ぶ、備える!情報セキュリティの脅威と対策

IPA提供のツールを活用して企業が留意すべきセキュリティについて学ぶ連載の6回目。Webブラウザの簡単操作で外部からの攻撃の痕跡をチェックできるツールiLogScannerと、最新のサイバーセキュリティ情報をリアルタイム表示するicatを紹介します。

悪意を持った攻撃者は、常にどこかのWebサイトを狙っています。攻撃者が狙うのは大企業ばかりではありません。むしろ規模の小さなショッピングサイトなどはセキュリティ対策が“甘い”ことが多く、クレジットカードなどの個人情報を盗みやすいと考えて、格好の標的にします。

それでは自社サイトが攻撃を受けているかどうかを、どうやって感知すればいいのでしょうか? 外部から自社のWebサイトに対して攻撃が行われているかどうかを確認する一番確実な方法は、ApacheやIIS(Internet Information Services)といったHTTPサーバのログをチェックすることです。しかし、ログのチェックといっても専門知識のない人には、膨大なログ・データの中から、どれが正常なアクセスで、どれが攻撃に類するものなのかを判別するのは困難です。

情報処理推進機構(IPA)は自社のWebサイトが攻撃を受けていないかをチェックするツール「iLogScanner V3.0」を公開しています。自社サイトが外部から攻撃を受けていないか、iLogScannerを使って痕跡を探してみましょう。

ブラウザからの簡単操作でログをチェック

iLogScannerは、ダウンロードやインストールといった手間をかけずに、Webブラウザで見るページ上の操作でHTTPサーバのアクセスログを読み取り、攻撃の形跡を検査するツールです。紹介ページに記述されている動作要件は次のようになっています。

| 環境 | 要件 |

|---|---|

| OS | Microsoft Windows XP Professional SP3 |

| Webブラウザ | Internet Explorer 7 |

| JRE | Sun Java Runtime Environment 6.0以上(JRE 6.0系を推奨) |

解析機能はJavaアプレットで動作するため、JRE(Sun Java Runtime Environment)のインストールが必要です。なお、今回は本記事のためにWindows 7 64ビット版とInternet Explorer 9で使ってみましたが、問題なく動作しました。

解析の対象となるのは次の3種のアクセスログになります。

- IIS5.0/5.1/6.0/7.0のW3C拡張ログファイルタイプ

- IIS5.0/5.1/6.0/7.0のIISログファイルタイプ

- Apache HTTP Server1.3系/2.0系/2.2系のcommonタイプ(カスタムフォーマット対応)

また次の形式のエラーログも解析することができます。

- Apache HTTP Server2.0系/2.2系、ModSecurity 2.5系のタイプ

ログファイルは、iLogScannerを実行するPCから参照できる位置になくてはなりません。従ってLinuix系サーバをレンタルサーバで運用しているようなケースでは、SSHツールなどを利用してログファイルをローカルPCにコピーしておく必要があります。

ログファイルの準備ができたら実際に解析してみましょう。iLogScannerのページの下の方に「次へ」というボタンがあります。利用規約が表示されますので確認し、「規約に同意してiLogScannerを起動する」を押してください。

入力画面に遷移します。このページでJavaアプレットが起動します。WebブラウザからJavaアプレットの実行についてセキュリティの確認が出たら許可してください。Javaアプレットの起動には若干時間がかかります。

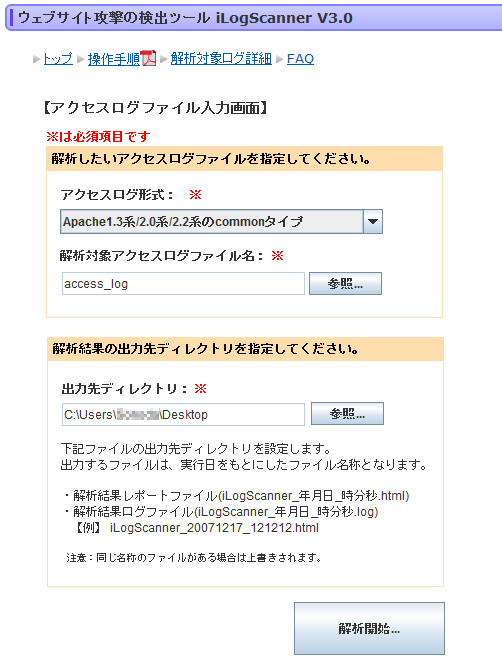

入力フォームが表示されたらログファイルの形式(IISかApacheか)を選択し、解析対象アクセスログファイル名の横の参照ボタンを押して解析したいログファイルの位置を指定します。出力先ディレクトリは解析結果のHTMLファイルが出力される場所になります。分かりやすい場所を指定してください(図1)。

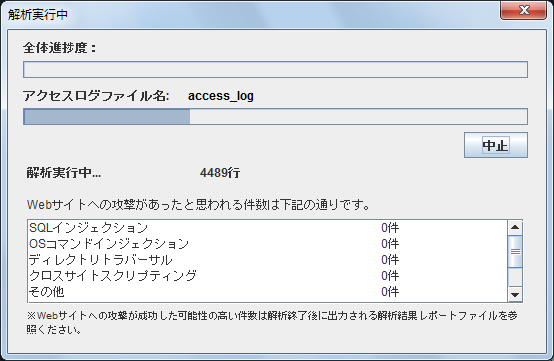

必要事項を入力して解析開始ボタンを押すと、ログの解析が始まります。解析の進行中は「Webサイトへの攻撃があったと思われる件数は下記の通りです」という部分に注目してください。ここで表示される件数がゼロでない場合、Webサイトは攻撃を受けた可能性があります(図2)。

iLogScannerが検知を試みる攻撃は次の6種類です。

- SQLインジェクション

- OSコマンドインジェクション

- ディレクトリトラバーサル

- クロスサイトスクリプティング

- その他

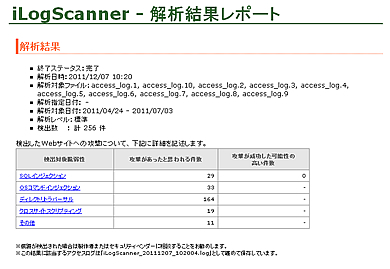

解析完了後は、先ほど指定した出力先ディレクトリにHTML形式で解析結果レポートが生成されます。ダブルクリックすればWebブラウザに詳細なレポートが表示されます(図3)。

解析結果レポートには6種類の検査項目についての詳細解説ページへのリンクも掲載されています。検出結果に脅威が発見されなかった場合にも、参考のためにどういう攻撃がありえるのかぜひ確認おいてしてください。

なお、ログに脆弱性を突いた攻撃の痕跡があったとしても、必ずしも攻撃が成功したということではありません。例えば、SQLインジェクションを狙った痕跡が見つかっても、システムがSQLインジェクションに対して適切に対策をとって作られていれば、ほとんどの攻撃は無害化されます。攻撃者はWebサーバにどんな脆弱性があるのかを把握して攻撃してくるわけではなく、あらゆる方法でデータ詐取の可能性を探っています。セキュリティ対策が正しく施されていれば、ほとんどの攻撃は無害化されます。iLogScannerで攻撃が検知されたら、慌てることなく、その攻撃に対して既に対策が取られているのかどうかを落ち着いて確認することが大切です。

ブログパーツで最新セキュリティ情報を取得

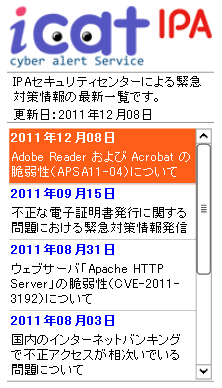

IPAは2011年11月25日からサイバーセキュリティ注意喚起システム「icat」というサービスの提供を開始しました。icatはIPAが発信している情報セキュリティ情報をリアルタイムに広く伝えることを目的としたツールです。

icatは、いわゆるブログパーツで、WebページにJavaScriptのコードを埋め込むと、Flashを使って最新のセキュリティ情報が表示されるようになります。情報はリアルタイムに更新、表示され、重要な注意喚起についてはオレンジの背景色で強調して表示されます。(図4)。

OSやソフトウエアになんらかの脆弱性が発見されると、その脆弱性を狙った攻撃が頻発します。icatで情報を入手し、iLogScannerのような検知システムで攻撃をいつも確認するという習慣づけが、あなたのWebサイトを守ります。

関連記事

- RPGで体験して学ぶ 安全なWebサイトの運営と管理

- スコアとレーダーチャートで把握する、情報セキュリティ対策自己診断テスト

- 5分でできる!情報セキュリティポイント学習 事例で学ぶ中小企業のための対策

- バージョンチェッカで脆弱性を狙った攻撃に対処する

- 知っていますか? 脆弱性――アニメで見るウェブサイトの脅威と仕組み

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 人材水準を4段階で評価 「サイバー人材フレームワーク」案の意見公募を開始

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- 「身近な上司」を再現する専用ディープフェイク動画を作成 KnowBe4が新トレーニング

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

図1:iLogScannerの入力画面。参照ボタンでログファイルの位置と結果の出力先を指定します

図1:iLogScannerの入力画面。参照ボタンでログファイルの位置と結果の出力先を指定します 図2:iLogScannerの解析中画面。攻撃が検出されると下部の件数がカウントアップされます

図2:iLogScannerの解析中画面。攻撃が検出されると下部の件数がカウントアップされます

図4:icat for Your Websiteの表示例。誰でも自分のWebサイトに最新のセキュリティ情報を埋め込むことができます

図4:icat for Your Websiteの表示例。誰でも自分のWebサイトに最新のセキュリティ情報を埋め込むことができます