サイバー攻撃の46%は原因不明、IBMが解析手段を提供

2013年のセキュリティインシデントの半数近くは原因が分からないという。IBMは「全パケットの分析が解明の手掛かりとなる」として新たな手段を提供する予定だ。

日本IBMは5月8日、2013年のセキュリティ脅威動向を分析した最新版報告書「IBM X-Force Threat Intelligence Quarterly - Q1 2014」を発表した。それによると、セキュリティインシデントの46%は原因が特定できないものだったという。

報告書ではIBMのセキュリティ研究機関X-Forceが、同社顧客におけるセキュリティ動向や公開されている世界中のデータ侵害事件の内容などを分析。国別のデータ侵害では米国が77.7%を占めたが、日本も3.9%と初めて上位にランクインした。

セキュリティインシデントを攻撃の種類別にみると、原因が判明しているもののトップはDDoS(分散型サービス妨害)の20%。以下はSQLインジェクションが13%、マルウェアが10%、「水飲み場型攻撃(特定目的のWebサイトなどを改ざんして閲覧者を攻撃する手法)」が5%だった。

原因不明が46%を占めた状況についてセキュリティーシステムズ事業部 テクニカル&ソリューションズ部長の矢崎誠二氏は、「外部から指摘で情報漏えいが発覚し、調査をしても原因究明につながる証拠を見つけられないケースが大半だった」と解説。同氏が調査対応した事案の中には、マルウェア感染のPCを特定し修復をしても、何度も攻撃が続くこともあったという。

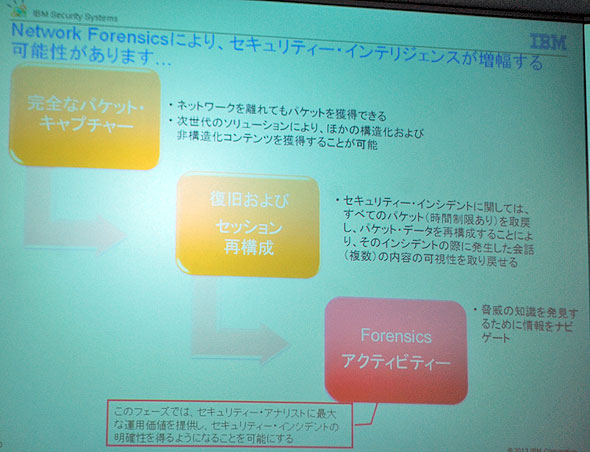

このため日本IBMは16日から、組織で発生する通信のパケットをキャプチャし、データの内容を再構成するなどしてインデントの原因調査を行うための「QRadar Incident Forensics」を提供するという。同社のセキュリティインシデント・イベント管理製品「QRadar」に組み込んで利用する。パケットキャプチャ用アプライアンスとパケットの検索・再構築用モジュールから構成され、QRadarの分析ツールを使って調査ができるとしている。

矢崎氏によれば、全てのパケットを予め蓄積しておくことで、データ侵害などの原因解明につながる証拠を発見できる可能性が高まり、迅速な対応や再発防止策の実施に役立てられるという。

なお、全てのパケットを蓄積するとデータ量は膨大になり、保存のために大容量ストレージなども必要になる。Incident Forensicsのパケットキャプチャ用アプライアンスは最大10Gbpsに対応し、ストレージオプションとして数日程度のデータ保管には40テラバイト、1週間程度では同90テラバイト、1カ月程度では100テラバイト以上の容量を用意している。「解析に必要なパケットの検索も現時点で最速クラスの性能」(矢崎氏)という。

税別・参考価格は最小構成の場合で4529万6000円からで、導入する企業の要件などに基づいてストレージなどの費用が別途必要になる見込み。全体的な導入費用は、キャプチャするパケットの範囲やデータ量、保存期間などの条件によって大きく異なると想定される。

ただ、実際にセキュリティインシデントで情報漏えいなどが発生すると、対応によっては億単位の出費や損失を伴うことがあり、実際に膨大な損失につながった事件が世界中で多発している。大量の個人情報を保有したり非常に機密性の高い情報を保有したりする企業や組織では、万一の場合の有力な調査手段となり得るかもしれないようだ。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

セキュリティインシデントの攻撃種類別の割合(IBMより)

セキュリティインシデントの攻撃種類別の割合(IBMより) 最近では検知回避に長けたサイバー攻撃が増えているが、必ず痕跡は残るともいわれる。手掛かりを得るには全ての通信データを保存しておくことが有効という

最近では検知回避に長けたサイバー攻撃が増えているが、必ず痕跡は残るともいわれる。手掛かりを得るには全ての通信データを保存しておくことが有効という