短時間でcookie解読、RC4暗号通信を破る新手法

HTTPS通信などに使われる暗号アルゴリズムの「RC4」を突破する新たな方法をセキュリティ研究者グループが発表した。

HTTPSなどの暗号化通信に使われている暗号アルゴリズム「RC4」の弱点を突いて、旧来の手法よりも短い時間で暗号化されたユーザーのcookieを解読できてしまう方法が見つかったという。ベルギー・ルーベン大学の2人のセキュリティ研究者Mathy Vanhoef氏とFrank Piessens氏が、「RC4 NOMORE」と題する論文を発表した。

RC4は、30年以上前に開発された古い暗号アルゴリズム。既にWindowsなどではサポートされていないものの、Webサイトの暗号化通信などではサポートが継続され、まだ3割程度の通信で使用されているという。

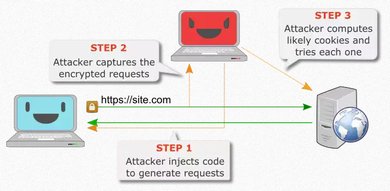

研究者らによると、この弱点を使った攻撃は、まず悪質なJavaScriptを埋め込んだWebサイトをユーザーに閲覧させ、暗号化されたユーザーのWeb cookieを攻撃者に送信するよう仕向ける。攻撃者は入手したcookieを復号し、正規ユーザーになりすましてWebサイトにログインできてしまうという。

その結果、例えばWebメールのサービスでは攻撃者がユーザーのメールを盗聴したり、勝手に送信したりといったことができてしまうなど、多数のWebサービスで悪用されかねないとしている。

かつてのRC4に対する攻撃は、TLS通信の場合で2000時間以上もかかっていたが、研究者らの方法では攻撃者は75時間以内にcookieを解読できるといい、機器を使った研究者の実証では52時間で攻撃に成功した。また、cookie以外の暗号化された情報も解読できるほか、「WPA-TKIP」による無線LANの暗号化通信も影響を受けるという。

この問題を解決する唯一の方法はRC4を使わないことだと、研究者らは指摘する。

詳しい内容は8月に米国で開催されるセキュリティカンファレンス「USENIX」で発表する予定だという。

関連記事

暗号化通信を盗聴可能にする攻撃、日本のネットバンクを標的に

暗号化通信を盗聴可能にする攻撃、日本のネットバンクを標的に

犯罪者が暗号化通信の内容を盗聴できるようにPCの設定を変更してしまうマルウェアが見つかった。3月までに約400件の検出報告があったという。- 無線LANセキュリティ規格「WPA」突破――その対策は?

WPAで用いられる暗号化プロトコルの「TKIP」が研究者によって解読された。無線LANの管理者はどのような対策を立てるべきだろうか。  無線LANのWEP暗号、60秒でクラッキング

無線LANのWEP暗号、60秒でクラッキング

ドイツの研究者が、WEP暗号を簡単に破る攻撃手法について研究論文を公開した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用

- なぜ予算を掛けてもセキュリティは強化できない? 調査で分かった3つの理由

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- Chromiumにゼロデイ脆弱性 悪用コードが流通済みのため急ぎ対処を

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も