第2回 紙とペンで見つけていくセキュリティ対策の落とし穴:現場エキスパートに学ぶ実践的サイバー攻撃対策塾(2/2 ページ)

対策を「見える化」してみよう

こういった攻撃には、どのような対策を実施すればよいだろうか。

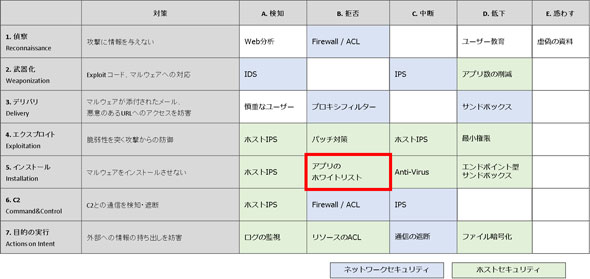

まずは、必要だと思われる防御をざっくり、表に書き込んでいこう。実際に導入するかどうかはさておき、防御の理想形を描くことが目的だ。

次に、現在行っている具体的な対策や使用している機器を書き込んでいく。現場では、より具体的な対策を記述することが多い。例えば、Active Directoryで利用するアプリケーションの制限を行っている場合は、「B-5.アプリのホワイトリスト」の欄に「Active Directory グループポリシーで実行可能なアプリケーションを設定」という具合に記入する。

記入を進めていくと、セキュリティの理想形と現状とのギャップが浮き彫りになってくるだろう。空欄や記入の少ない部分が防御の手薄な分野だといえる。防御の薄い部分をどう補強すべきか。時間や予算といったリソースをふまえて、セキュリティの「現実解」を模索することが、セキュリティ担当者のミッションとなる。

さらなる考察

ホストセキュリティ(上図の緑色のセル)については、ホストIPS(不正侵入防御システム)が有効なケースが多い。最近は、多機能なエンドポイント・セキュリティ製品が主流で、ホストIPS機能を含むタイプも増えている。多機能であるがゆえに対策目的が分かりづらい製品(またはサービス)もあり、導入をためらってしまうかもしれない。しかし、事例から分かるように、標的の手元に攻撃メールが届いてしまっているということは、サイバーキルチェーンにおける「エクスプロイト」の寸前であり、攻撃が深化している危険な状況だ。この場合は、エンドポイント・セキュリティこそが“最後の砦”とも言える。標的型攻撃には、エンドポイント・セキュリティが非常に有効な対策であることをぜひ心に留めてほしい。

一方、ネットワークセキュリティ(上図の青色のセル)は既に実施済みの対策が多いかもしれない。基本的な対策であっても疎かにせず、ソフトウェアの更新やポリシーの見直しといった日々の運用も欠かせないセキュリティ対策の一つだ。特に、サンドボックスがあれば、使い捨ての仮想マシン上で添付ファイルをまず開き、その安全性を確認する。サンドボックスの導入は、標的型メール攻撃の被害に遭う確率を大きく低下させる。しかし、最近のマルウェアには、実行環境を識別し、サンドボックス内では攻撃的な振る舞いを控え、チェックをすり抜けようとするタイプもある。やはり、単一の防御策で攻撃を防ぎ切ることはできないのだ。

まずは「紙とペン」から始める

多額の予算を費やしても、一点豪華主義の防御ではあまり意味が無い。サイバーキルチェーンと多層防御をしっかり理解した上で、はじめて”セキュリティの迷子”を卒業できる。セキュリティ対策の第一歩は、紙とペンでセキュリティの「見える化」を行うことだ。今回紹介した「多層防御の見える化テンプレート」が、より現実的な対策を考える一助となれば幸いである。

執筆者紹介:香取弘徳(かとり ひろのり)

NHN テコラス株式会社 データホテル事業本部SE部所属。専門はWebセキュリティ。攻撃者の目線でアプリケーションを分析し、Webアプリケーションファイアウォールの設定やセキュアコーディングを行ってきた経験を持つ。現在はフルマネージドホスティングや支援アプリケーションの開発を担当。“Secured Hosting”をテーマに、新プラットフォームの開発にも取り組んでいる。

関連記事

第1回 中身を知れば怖くない? 標的型攻撃を解剖すると……

第1回 中身を知れば怖くない? 標的型攻撃を解剖すると……

防御が難しいとされるサイバー攻撃だが、システムの現場では数々の防御策が日夜講じられている。ITインフラを支えるエキスパートが実践的な対策方法を紹介する新連載。第1回は標的型攻撃の中身をひも解く。 大手旅行会社を攻撃した“遠隔操作マルウェア”が危険な理由

大手旅行会社を攻撃した“遠隔操作マルウェア”が危険な理由

話題のマルウェア「PlugX」について、セキュリティベンダーのファイア・アイが解説。昨今は個人情報を狙う巧妙な標的型攻撃が増えており、それを100%防ぐ方法はないという。だからこそ、感染前提の対策が必要であると強調した。 「APT」攻撃に備えるガイドが公開、検知ポイントも解説

「APT」攻撃に備えるガイドが公開、検知ポイントも解説

JPCERT/CCが高度なサイバー攻撃の脅威に企業が対応するガイドを公表した。従来は重要インフラ企業などに提供していたが、周知の必要性が高まったことで公表に踏み切った。 高度な標的型攻撃、始まりから発見まで平均273日

高度な標的型攻撃、始まりから発見まで平均273日

デル傘下のセキュアワークスが、サイバー攻撃の実態解明から再発防止までを支援するサービスを始める。これまでの対応実績から、高度な標的型攻撃は検知できない場合が大半だと指摘した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 東海大学、ランサムウェア被害を報告 19万人超の個人情報が漏えい

- 保守の「脱・人月ビジネス」化は進むか それでも残る仕事は何か

- そのセキュリティ業務、自前と外注のどちらが正解? 勘に頼らない判断のこつ

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃