今、エバンジェリストが振り返る 「WannaCryは、そこまで騒ぐべき事件ではなかった」:セキュリティリサーチャーからの提案(前編)(4/4 ページ)

証言2:攻撃者の狙いは「個人情報」だけではない

続いて辻氏は、2017年1月に発生した、とある「標的型攻撃」を紹介した。その内容は「日本学術振興会」をかたり、パスワード付きzipで圧縮された添付ファイルを持つメールが送信されたというもの。この調査を通じ、辻氏は「攻撃者が欲している情報は、個人情報だけではない」と感じたという。

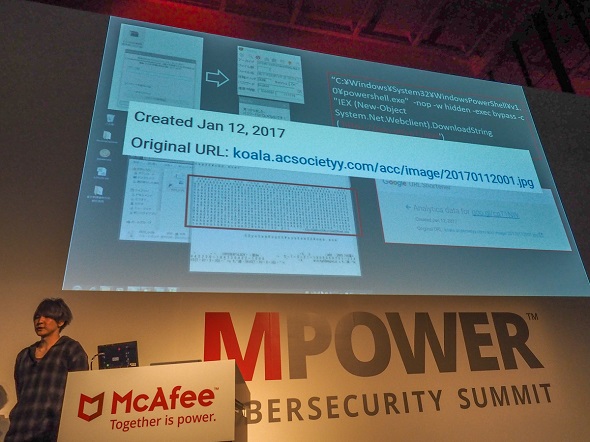

そう感じたヒントは、マルウェアが通信するURLにあったという。「このパスワード付きzipを開くと、jpgファイルに拡張子を偽装したマルウェアに行き着く。そのURLの最後に、なにやら『連番』のような数字の羅列が含まれているのが分かります。連番があったとしたら、皆さんも“他の番号”が存在するか気になりますよね?」(辻氏)

辻氏の予想は的中した。他の番号をいくつか試してみると、日本学術振興会の書類だけでなく、日本語で書かれた外交関連文書や、何らかの原稿、医療関係の書類など“それっぽい”重要文書が多数見つかる。

同氏は「簡単に分かる場所に置いた攻撃者のミス」と表現しつつも、その内容から「受け取った組織が、不審に感じることなく開く可能性が高い巧妙な手口」とし、「この文書の内容から、標的型攻撃を受けることになる組織を想像できそうな内容だ」と述べ、次のように推測する。「攻撃者は個人情報だけではなく、『全ての情報』がターゲットなのではないか」。

つまり、要人の旅程や軍事転用可能な技術、建物の設計図や財務情報など、情報のかたまりであれば、全てが攻撃の対象になっているのではないか、ということだ。

「もしかすると、『サイバー攻撃だけでは完結しない』戦略を持っているかもしれません。日本には、規模は小さくても、その会社しか持っていない技術や特許がたくさんあります。そういう企業は、後継者問題で悩んでいたり、財務状況に苦しんでいたりするかもしれない。そういう情報を盗むという時点でサイバー攻撃は“完了”し、その後、正面から買収という手法を採る可能性も考えられるでしょう」(辻氏)。

辻氏は「『木を見て、森を見ず』とはならぬように」と話す。これまで、日本の多くの企業は、情報漏えいインシデントを「個人情報」の漏えいと考えてきたのではないだろうか。しかし、ありとあらゆる情報が狙われていると考えなければ、対策も進まない。

「そういう攻撃を受けたときは、できれば、情報公開を行ってほしい。攻撃に気が付いていない企業が知ることで、対策が進むと考えています。社会貢献だと思って、ぜひ積極的な公開を」(辻氏)

情報漏えいが起きたとき、企業として何を公開できるか――そのヒントは、先に公開された経済産業省の「サイバーセキュリティ経営ガイドライン」にある。v2.0版で追加された「付録C:インシデント発生時に組織内で整理しておくべき事項」には、インシデント発生時にどのような情報を集め、何を報告し、公開すべきかが一覧で整理できるようになっている。同氏はこの資料作成に関わっていたとのことだ。

後編では、ソフトバンク・テクノロジーに起きた、あるインシデントをもとに、辻氏自らが「情報公開」を行った内容を紹介する。(後編に続く)

関連記事

ソフトバンク・テクノロジーの情報漏えい、失意に沈む会議室の空気を変えた「一言」

ソフトバンク・テクノロジーの情報漏えい、失意に沈む会議室の空気を変えた「一言」

「インシデントが発生したら、社会貢献と考えて正しく情報公開を行うべき」と提案するソフトバンク・テクノロジーの辻氏。「MPOWER:Tokyo」で行った講演では、ソフトバンク・テクノロジーで実際に起きたインシデントと、その対応を紹介した。 「WannaCry」拡散 そのとき情シスはどうすべきだったのか

「WannaCry」拡散 そのとき情シスはどうすべきだったのか

そろそろ一段落した感もある「WannaCry」騒動ですが、セキュリティ対策は「防げたから終わり」ではありません。この事件から学ぶべきことは何か、“次”に備えて何ができるかを考えてみます。 ランサムウェア「WannaCry」の被害が止まらない理由

ランサムウェア「WannaCry」の被害が止まらない理由

世界で猛威を振るい、次々と被害が報告されているランサムウェア、「WannaCry」。なぜ、被害が拡大し続けているのでしょうか。 メールの添付ファイルに注意 ランサムウェア「Wanna Cryptor」にIPAも注意喚起

メールの添付ファイルに注意 ランサムウェア「Wanna Cryptor」にIPAも注意喚起

5月12日夜から世界で感染が拡大しているランサムウェア「Wanna Cryptor」について、IPA(情報処理推進機構)が緊急会見を開き、注意喚起した。週明けのメール開封時には特に注意が必要だという。 ベネッセ情報漏えい事件から学ぶ、セキュリティ対策の“基本”とは?

ベネッセ情報漏えい事件から学ぶ、セキュリティ対策の“基本”とは?

2014年も企業の情報セキュリティを脅かす事件は数多く発生している。ソフトバンク・テクノロジーの年次イベントで、セキュリティ専門家の辻伸弘氏がベネッセの情報漏えい事件を例に取り、情報漏えい対策や標的型攻撃対策の“基本”を説明した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 人材水準を4段階で評価 「サイバー人材フレームワーク」案の意見公募を開始

- 「身近な上司」を再現する専用ディープフェイク動画を作成 KnowBe4が新トレーニング

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見