「Spectre」「Meltdown」問題――今、情シスは何をすべきか?:Enterprise IT Kaleidoscope(1/4 ページ)

年初に公表された「Spectre」と「Meltdown」により、IT業界全体が振り回されている。対策も二転三転する状況が続いているが、情シスはどのようにこの問題に向き合えばいいのだろうか。

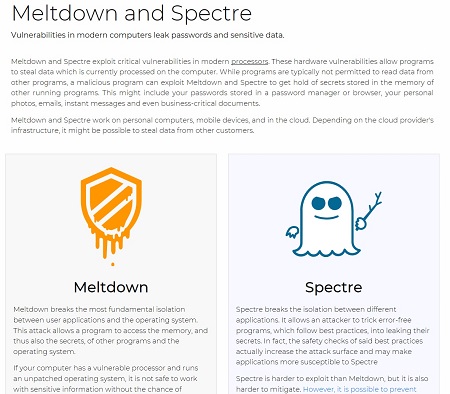

2018年1月2日に英国のメディア「The Register」の記事が公表した、「Spectre」と「Meltdown」というプロセッサの脆弱性により、今、IT業界はドタバタしている。

SpectreとMeltdownの脆弱性の詳細に関しては、さまざまな記事が出ているが、基本的には、プロセッサのアーキテクチャに絡む脆弱性であり、IntelやAMD、ARMなどのプロセッサが対象になる。このため、脆弱性の影響はサーバ、PC、スマートフォン、組み込み機器など、広範囲にわたるのだ。

この問題を解決するには、BIOSなどのファームウェア、OSやハイパーバイザー、アプリケーションなど、全ての部分で対処を行う必要があるが、現状(1月25日現在)では、SpectreやMeltdownの脆弱性を使った攻撃は報告されていない。幾つかの情報を踏まえれば、これらの脆弱性を使ったウイルスなどを開発するのは、高度なプログラミング技術が必要になるようだ。

しかし、脆弱性が世間に公開されれば、その脆弱性を利用した攻撃手法は遠からず出てくる。それが今日、明日の話か、数カ月後かというだけだ。攻撃が起これば、どんどんと亜種が作られるため、根本的にSpectreやMeltdownへの対策を行っておかなければ、大きなトラブルに見舞われるだろう。

Windows OSにおけるSpectreやMeltdownの対応策は?

SpectreやMeltdownの問題自体は、2017年末に発見されており、プロセッサベンダーやOSベンダーに知らされていた。そのため、Microsoftは1月のセキュリティ更新プログラムを数日前倒しにして、対策を講じたアップデートを配布している。

このアップデートは、Winodws 7(SP1)/8.1/10(RTM、1511、1607、1703、1709)などのクライアントOSが対象だ(サポートが終了したWindows XPやVistaは対象外)。Spectreおよび、Meltdownへの対策として、Windows OSのモジュールをコンパイルし直したり、JavaScriptを使ってSpectreの脆弱性を利用できないようにしたり、EdgeやIE11を機能強化したほか、OSのカーネル部分も変更している。

関連記事

プロセッサの脆弱性問題が炙り出した“IoT機器”のリスク

プロセッサの脆弱性問題が炙り出した“IoT機器”のリスク

Intelが発表したプロセッサの脆弱性問題で見えてきたIoT機器のセキュリティリスクとは。 脆弱性対策パッチの導入中止を――「リブート問題」でIntelが呼び掛け

脆弱性対策パッチの導入中止を――「リブート問題」でIntelが呼び掛け

Intelは、現在出回っている脆弱性対策パッチについて、「リブートが予想以上に増えるなど、予想外のシステムの挙動を発生させる可能性がある」として、導入の中止を呼び掛けた。 Intelの一部CPU搭載マシン、脆弱性対策パッチ適用でリブート増加

Intelの一部CPU搭載マシン、脆弱性対策パッチ適用でリブート増加

CPUの脆弱性対策パッチを適用した後に、IntelのCPU「Broadwell」および「Haswell」を搭載したマシンで、リブートの回数が増える現象が報告された。 Intel、脆弱性対策パッチによるリブート増加問題やパフォーマンスへの影響について説明

Intel、脆弱性対策パッチによるリブート増加問題やパフォーマンスへの影響について説明

「Meltdown」「Spectre」と呼ばれるCPUの脆弱性の対策パッチによってリブートが増加する問題や、サーバのパフォーマンスに及ぼす影響を調べたベンチマークの結果について報告した。 脆弱性対策パッチで6〜8%のパフォーマンス低下 Intelがベンチマーク公表

脆弱性対策パッチで6〜8%のパフォーマンス低下 Intelがベンチマーク公表

「Meltdown」「Spectre」と呼ばれるCPUの脆弱性の対策パッチがパフォーマンス与える影響について、第6〜第8世代の「Core」プロセッサとWindows 10を搭載したマシンのベンチマーク結果を公表した。 プロセッサの脆弱性、Microsoftの対策パッチでパフォーマンス大幅低下も

プロセッサの脆弱性、Microsoftの対策パッチでパフォーマンス大幅低下も

Microsoftによると、2015年代以前のプロセッサを搭載したPCや、Windows Serverでは、対策パッチを適用すると、パフォーマンスに相当な影響が出ることが分かった。 もはや「OSの自動更新」だけでは守れない? 「Meltdown」と「Spectre」のベストな対策は

もはや「OSの自動更新」だけでは守れない? 「Meltdown」と「Spectre」のベストな対策は

新年早々、世間を騒がせている脆弱性、「Meltdown」と「Spectre」。この対応策、ちょっと一筋縄ではいかないようで……。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?