「社員の座席に駆けつけて対応」はムリ! リモートワーク環境で、サイバー攻撃被害を抑える事前準備:ニューノーマル時代のセキュリティ(1/2 ページ)

新型コロナウイルス感染症(COVID-19)が流行して以降、働き方を含む社会生活の変化に伴い、サイバー攻撃もその様相が変化している。具体的には、COVID-19によるパンデミックをテーマとした詐欺・フィッシングの大幅な増加、リモートワーク時のVPN接続口を狙った攻撃、二重恐喝ランサムウェアによる攻撃などが挙げられる。

こうした脅威に対抗するためにはセキュリティ製品を導入・運用するだけでなくインシデント対応に向けた準備、検知・対処といった組織としての対応力が重要となる。本稿では、リモートワーク環境における平時・有事の際に必要となる組織としての対応について解説する。

「RaaS」登場 攻撃者が“稼ぎやすい”ランサムウェアが猛威

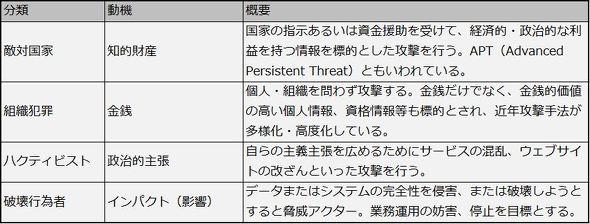

PwCではセキュリティ脅威を引き起こす攻撃者を敵対国家、組織犯罪、ハクティビスト、破壊行為者の4つに分類している。

この中でも昨今、特に被害が多発しているのが、組織犯罪に分類されるランサムウェア攻撃だ。

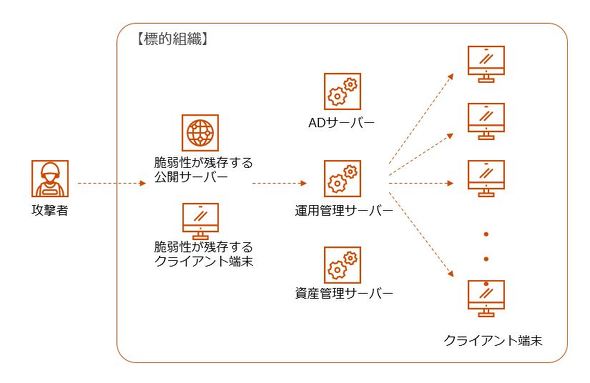

この攻撃のイメージは次の通りだ(図2)。まず攻撃者が、標的組織の脆弱性が存在する公開サーバとクライアント端末のセキュリティ防御を突破し、内部ネットワークへ侵入する。その後、乗っ取ったサーバ・端末からAD(Active Directory)サーバや運用管理サーバ、資産管理サーバを標的として横展開を行い、これらのサーバにマルウェアを感染させる。

そして、こうしたサーバやサービスの高権限アカウントを奪取・悪用し、サーバのソフトウェア配布機能により、一斉にネットワーク内の各端末にランサムウェアをばらまき、各端末上のデータを暗号化する。攻撃者は、暗号化されたデータの復号に関してビットコインなどの仮想通貨による支払いを要求する。昨今ではこれにとどまらず、暗号化したデータを窃取し、ダークウェブ上で公開することで公開の差し止めに関しても金銭の要求を行う、二重恐喝ランサムウェアが猛威を振るっている。

こうしたランサムウェアによる被害はリモートワーク以前と比べて約7倍に増加としたといわれており、企業にとって深刻な脅威となっている。その背景には、ランサムウェアがRaaS(Ransomware As-A Service)という形でビジネスとして確立した点が挙げられる。

近年、活動が活発ないくつかのランサムウェアでは、RaaSモデルが採用されており、RaaSを運営する組織(オペレーター)とランサムウェアを拡散させるグループ(アフィリエイター)が分離している。オペレーターは、アンダーグラウンドのフォーラムなどでアフィリエイターを募集。複数のアフィリエイターが、オペレーターの提供するプラットフォームを活用して攻撃を行うことで、収益を拡大させている。

従来、標的型攻撃といえば「敵対国家」に代表されるAPT(Advanced Persistent Threat)を指すことが一般的であった。ランサムウェアも、これまでは金銭を目的とした「ばらまき型」として広く無差別に攻撃が行われてきた。しかし、より多くの利益を獲得するために標的を定める「標的型ランサムウェア」や、二重恐喝を行う「人手によるランサムウェア攻撃」(Human Operated Ransomware attacks)が登場し、より深刻な脅威をもたらしている。

リモートワークで、狙われやすくなった? 事前にリスクを想定せよ

企業がこうした深刻化する脅威に対抗するためには、セキュリティ製品を導入・運用するだけでなく、組織としてのインシデント対応力を構築することが非常に重要となる。実際にインシデントが発生した場合、状況を分析・対処し、いかに速やかに被害の最小化を行えるかは、事前準備によるところが大きい。

例えば、マルウェアなどが端末で検知された場合、感染端末を特定し、抜栓(ばっせん)などの隔離を迅速に行うことは比較的容易である。一方で、感染経路の特定、システム全体の被害範囲の特定、深刻度の把握・判定を迅速に行うためにはシステム的な対策だけでなく、事前に脅威分析を行い、自社環境でのリスクシナリオを想定しておくこと、全社的な深刻度定義と対応方針を定めておくことが重要である。

特にCOVID-19を受けてリモートワークを導入した企業は、従来のIT環境と比べて次のような変化はないだろうか。

関連記事

カプコンも襲撃「ランサムウェア」、この数年で“手口に異変” どう対策?

カプコンも襲撃「ランサムウェア」、この数年で“手口に異変” どう対策?

11月、ゲーム大手のカプコンが「ランサムウェア」の被害を受けました。ランサムウェア自体は昔から存在していました。しかしこの数年、ランサムウェアは少しずつやり方を変え、ターゲットを変え、今や多くの企業の脅威となっています。 VPNは危ない? テレワーク時代に急浮上、新しいセキュリティの考え方「ゼロトラスト」って何だ?

VPNは危ない? テレワーク時代に急浮上、新しいセキュリティの考え方「ゼロトラスト」って何だ?

テレワークが広がる中、VPNという「境界防御」の延長線上にある技術ではなく「ゼロトラストセキュリティ」という新しい考え方を取り入れる企業が日本でも出てきた。どんな概念なのか。 「私、何もできていない」──在宅勤務で新入社員の不安が大爆発、解決したのは“全国をつなぐバーチャルオフィス”

「私、何もできていない」──在宅勤務で新入社員の不安が大爆発、解決したのは“全国をつなぐバーチャルオフィス”

コロナ禍をきっかけに在宅勤務が広がる一方で、多くの企業が課題に感じるのがコミュニケーション不足だ。エン・ジャパンでも特に営業担当の若手社員を中心に、慣れない在宅勤務で不安を感じるケースが多かったという。それを解決したのが“バーチャルオフィス”だ。活用することで情報交換が活発になり営業成績もアップしたというバーチャルオフィスの導入秘話を聞いた。 「オフィス縮小」即断、電話や掃除もオンライン化──“用意周到”だった企業が直面した盲点

「オフィス縮小」即断、電話や掃除もオンライン化──“用意周到”だった企業が直面した盲点

人材系ベンチャーのLAPRASが、11月にオフィスを縮小移転した。これからはリモートワークをメインとし、「オフィスはおまけ」の位置付けだ。また、経費精算から電話まで業務に関わるあらゆるものをオンライン化している。その方向性は緊急事態宣言下の5月には決まっていたという。決断のスピードを支えたのは社員の役割が明確化されている組織体制や、ITツールに強い社員たち。しかし、課題がなかったわけではない。コミュニケーション量の低下による一体感が損なわれる事態も経験した。それらを乗り越えて、LAPRASが確立した新しいオフィスや総務の在り方とは。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR注目記事ランキング