パスワードは「123……」でいいの? 管理者が“少しずつ”変えるべきこと:破られ方は4つ(3/6 ページ)

メアドは漏えいしている時代

(3)リバース攻撃(総当たりと辞書の逆パターン)

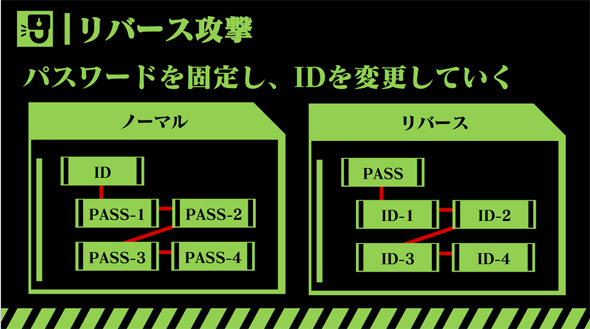

リバース攻撃やリバースブルートフォースと言われますが、これは何の逆かというと、攻撃者はアカウントを乗っ取ろうとする場合、ID(多くの場合はメールアドレス)を固定した上でパスワードを試していきます。これが正で、逆はパスワードを固定してIDを変えていきます。

メールアドレスは、今や漏えいしているのが当たり前の時代です。先ほどパスワードランキングの話をしましたが、多くの方が弱いパスワードを使っている現状があります。その考えに基づくと、弱いパスワードに固定してIDを変えていけば、弱いパスワードを設定している人を一網打尽にして、侵入できてしまうわけです。

総当たり攻撃の説明の中で、何回かログインを試すとロックがかかると言いましたが、例えば3回間違えるとロックがかかるシステムだった場合、アカウントに2回ずつ試していけば攻撃者はロックされずにずっと攻撃し続けることができるというメリットがあります。これも、「短い文字列や推測可能な文字列をパスワードに設定しない」と対応しています。

(4)リスト型攻撃

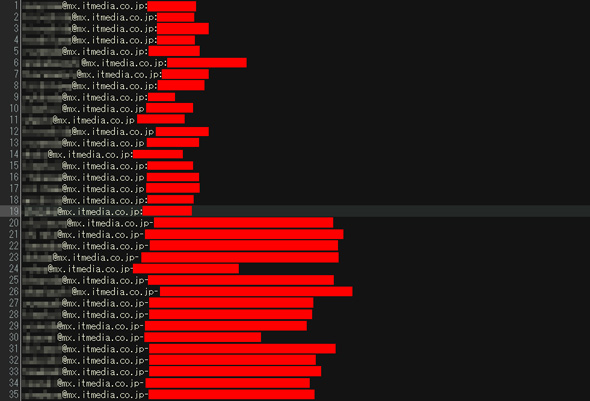

リストとは、IDとパスワードがセットになったものがたくさん入ったテキストファイルやCSVのことです。以下の図はその一例で赤く処理しているところにパスワードが記載されており、その左にそのパスワードを使っているアカウントが記載されています。

例えば、ショッピングサイトのシステム脆弱(ぜいじゃく)性を悪用され漏えいしたIDとパスワードのリストがあったとします。これを使って、SNSやメールのクラウドサービスに同じIDとパスワードで試していくというのがリスト型攻撃です。厄介なことに、ユーザの力量でパスワードの流出することを止めることができないため、預けているサービスを信用するしかありません。

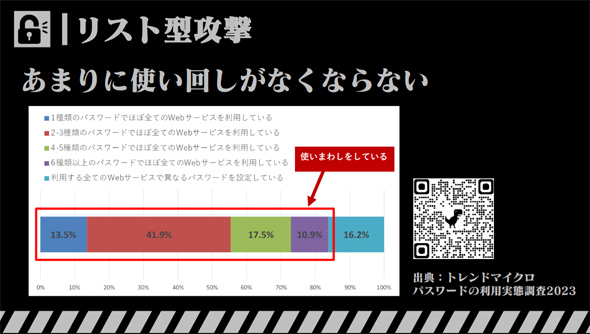

これはパスワードの鉄則の3つめの「複数のサービスで使い回さない」と対応しています。文字列が超長い、誰が見ても意味の分からない推測もできないような文字列をパスワードに設定しても、流出している以上パスワードが分かってしまいます。そのため、複雑なパスワードを設定していたとしても、使い回していると突破されてしまうリスクがあります。

トレンドマイクロが2012年ごろから継続的に調査している「パスワードの利用実態調査」では、Webサービスの利用者(n=1030)のうち、83.8%(863人)が複数のWebサービスでパスワードを使い回しているというもので、この結果は10年以上大きな変化はありません。これが現実です。

こうした状況をおいしいと思って、攻撃者は自身でどこかのサービスから盗むか、盗まれたリストを買い攻撃を行っています。

関連記事

「LINEのセキュリティ」は大問題 TikTokと同じ道をたどるのか

「LINEのセキュリティ」は大問題 TikTokと同じ道をたどるのか

生活に欠かせないLINEを巡って、セキュリティの問題が指摘されている。2023年11月、日本人を含むユーザーの個人情報漏洩事件が発覚。これまでもセキュリティ意識の低さが問題を引き起こしてきた。日韓の企業が出資するLINEに、政府が資本の見直しを求める動きもある。 中国出張でPCは“肌身離さず”でなければいけない、なぜ?

中国出張でPCは“肌身離さず”でなければいけない、なぜ?

昨年、中央省庁の職員3人が中国出張中、PCに不審なマルウェアを埋め込まれていたことが分かった。わずかな時間でホテルの部屋に侵入されたという。特に海外出張では、PCを常に携行するなど、警戒を強めて行動することが必要だ。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR注目記事ランキング