第6回 パッチ管理システムの今後:効率的なパッチ適用、管理の実現に向けて(1/2 ページ)

これまでの記事を通じて、セキュリティパッチの必要性とその運用のポイントなどを紹介してきた。最終回となる今回は、パッチ管理システムの今後のあり方、特に検疫システムについて説明したい。

前回は、ユーザーに対してセキュリティパッチ適用を通知し、実際に作業を進めていく段階での問題点とその解決策を説明した。

今回は、新しくリリースされたWindows XP Service Pack 2(SP2)をクライアントに展開する際の注意点とともに、今後アップデートされるマイクロソフトのセキュリティパッチ管理ツールについて紹介したい。さらに、ウイルス/ワーム蔓延防止の観点から今後広まっていくであろう「検疫システム」についても説明していきたい。

SP2でパッチマネジメントはどう変わったか

セキュリティ機能の強化を全面に打ち出したWindows XP SP2では、OSそのものを保護する機能に加え、パッチマネジメントに関する機能もいくつか追加されている。

まず、Blasterなどのワーム感染を防ぐために、ファイアウォール機能を持った「Windowsファイアウォール」がデフォルトで有効になっている。さらに、パッチ適用を自動的に行うWindows Updateの自動更新機能が有効になるほか、アンチウイルス製品が無効化されているときにユーザーに警告を行う機能が追加された。

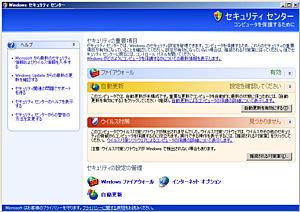

画面1●SP2に同梱されている「セキュリティセンター」の画面。ファイアウォールや自動更新、ウイルス対策の状況を一目で把握でき、自動更新機能が無効になっているなど、ふさわしくない設定になっていると警告メッセージが表示される

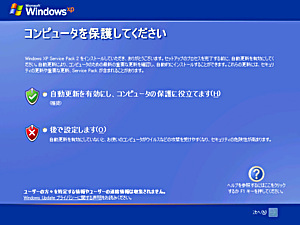

画面1●SP2に同梱されている「セキュリティセンター」の画面。ファイアウォールや自動更新、ウイルス対策の状況を一目で把握でき、自動更新機能が無効になっているなど、ふさわしくない設定になっていると警告メッセージが表示されるSP2のインストール時には、自動更新機能の設定を行う画面が表示される。ここで「推奨」される自動更新機能を有効にすると、Windows Updateのサイトに公開されたセキュリティパッチのダウンロードと適用が自動的に行われるようになる。これまでも「コントロール」の「自動更新」からユーザーが個別に設定を行うことができたが、デフォルトでそうした設定が行われるようになる、というわけだ。

Windowsが備える自動更新機能ではなく、第3回で紹介したようなサードパーティ製のソフトウェアアップデート管理ツールを使用してクライアントPCのパッチ適用管理を行っている場合には、機能のコンフリクトに注意が必要だ。同様に、業務アプリケーションに障害が発生するなどの原因からセキュリティパッチの適用を見合わせている場合にも、運用上、自動更新機能を無効にする必要がある。この場合も注意が必要である。

また、Windowsファイアウォール機能が有効になっている場合、何らかのネットワーク通信を行う業務アプリケーションが利用できなくなる可能性がある。社内PCに導入する前には十分に検証を行い、障害が発生する可能性があれば、SP2導入時にファイアウォール機能の設定方法や注意事項などを示した自社用マニュアルを配布するといった形で注意を促す必要がある。

なお、Internet ExplorerもSP2によっていくつかセキュリティ機能が強化されている。その1つが、ポップアップウィンドウのブロック機能だ。この機能は、Internet ExplorerでWebページを表示した際に自動的に開かれるポップアップウィンドウをブロックし、勝手に表示させないようにする機能だ。

しかし、社内グループウェアなどのWebアプリケーションでポップアップウィンドウ機能を使用している場合、SP2を適用すると特定の機能を利用できなくなるといった問題が発生する場合もあるので注意しよう。

SP2の機能はセキュリティを考える上で重要であり、必要な機能だが、ここで説明したとおり現在使用している業務アプリケーションに大きな影響を与える可能性がある。したがって、SP2の導入前には普段のパッチ以上に入念な検証が必要だ(第4回の記事参照)。

MSが提供するパッチ管理ツールの今後

前回の記事で、Windows Updateがバージョン5にアップグレードしたことに触れたが、マイクロソフトによると、今後もWindows UpdateやSoftware Update Services(SUS)の拡張、アップデートが予定されているという。

まずWindows Updateだが、「Microsoft Update」と名前を変える予定である。現在サポートされているWindows OSやInternet Explorerの他に、Microsoft Office、Microsoft SQL Server、Microsoft Exchangeなど、今までサポートされていなかったが企業で幅広く用いられているアプリケーションのパッチにも対応する予定だ。

また、SUSは「Windows Update Service(WUS)」という名称になり、Microsoft Updateと合わせて、Microsoft Office、Microsoft SQL Server、Microsoft Exchangeなど、これまでサポートされていなかったマイクロソフト製アプリケーションがサポート対象に追加される。

セキュリティパッチの適用作業についても、これまでのSUSでは単一のパッチ適用ポリシーしか設定できなかったが、WUSではグループ単位でセキュリティパッチ適用のポリシーを設定できるようになる。つまり、グループ(部署)ごとに特定のセキュリティパッチを適用させたり、逆に適用させなかったり、という具合に柔軟な制御が可能となる。

またレポート機能が追加され、これまではMBSAなどを用いて確認するしかなかったセキュリティパッチの適用状況を、一元的に把握できるようになったり、セキュリティパッチ適用のスケジュール指定が可能になるなど、大幅なアップデートが予定されており、管理者にとってはうれしい話だ。

ただし、WUSでサポートされるOSはWindows 2000 SP3以降。アプリケーションは、OfficeであればOffice 2003/Office XP SP2以降と、比較的新しいアプリケーションに限られる。サポートされないアプリケーションを使用している場合は、アプリケーションをバージョンアップするか、従来どおり市販のセキュリティパッチ管理ソフトを用いるなどの対応をとる必要がある。

中には既存のアプリケーションの互換性の問題により、Windows NT 4.0やWindows 98などの古いOSを使用している企業もあると思うが、これらはWUSではサポートされていない。マイクロソフトのプロダクトライフサイクルによると、Windows NT 4.0は2004年12月31日まで、Windows 98では2006年6月30日までの間、緊急のセキュリティ修正プログラムが提供されることになっている。それ以降に重大な脆弱性が発生しても、セキュリティパッチは提供されない。

OSの切り替えを考える場合は、これらサポート期間を考慮し、サポート打ち切りまでにOSの切り替えが完了するように計画するべきである。もし、どうしてもOSの切り替えが出来ない場合は、外部との通信を必要最低限にして運用するなど、セキュリティパッチが提供されないリスクを考えて運用する必要がある(あまりお勧めはできないが……)。

今後の主流は「検疫システム」に

ここまで、セキュリティパッチマネジメントの方法論と留意点について説明してきたが、仮に商用資産管理ソフト/パッチ管理ソフトを導入し、システム的にセキュリティマネジメントを行ったとしても、マルチブート環境の問題のように対処しきれない例外が発生する場合がある。また、パッチ適用に関するポリシーを策定してユーザーに適用を任せたとしても、「適用しなくても大丈夫」「ちょっと面倒だから後で」などの甘い考えにより、ポリシーが守られないケースも多々ある。

そういった事態に対する非常に有効な手段として浮上しているのが「検疫システム」という考え方だ。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

画面2●インストール途中に表示される画面。「自動更新」の選択が推奨される

画面2●インストール途中に表示される画面。「自動更新」の選択が推奨される