第17回 不正アクセスに対抗するには?:知ってるつもり? 「セキュリティの常識」を再確認(3/3 ページ)

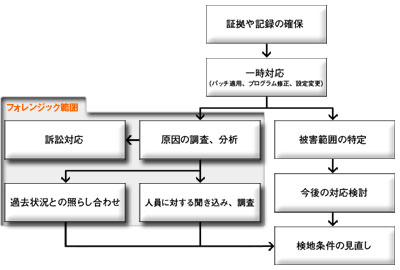

不正アクセスへの対応と言えば、設定変更やプログラムの修正、パッチの適用を想像するかもしれない。しかし、それらは一時対応作業でしかない。実際には下図のような作業を含めて「インシデントレスポンス」と呼ぶ。

不正アクセスが発生した場合、最初に行う事は「証拠や記録の確保」だが、ここでも注意が必要だ。

まず、システムに通常の手段でログオンしてはいけない。もしかしたら、「通常の手段でログオンした場合に発動するトラップ」が仕掛けられていて、証拠となるファイルやログが消えてしまうかもしれない。準備としては、別のログオン手段を用意して利用するのが良いだろう。しかし、別の手段を利用しても、侵入者が仕掛けたツールなどの影響を受ける可能性はあるので注意してほしい。

次に、被害を受けたシステム上のコマンドを使用してはいけない。既に、侵入者によってコマンドのファイルが書き換えられてしまっているかもしれないからだ。別の媒体(CD-ROM)などからコマンドを実行する方法もあるが、証拠が失われてしまう可能性がある。

証拠の確保についてはさまざまな方法が論じられているが、確実に確保する方法は結構な準備と手間がかかり、「安全に、かつ素早く正確に」という方法は残念ながら今のところ存在していない。現状では、HDDやメモリの状態を別のストレージに確保し、別のコンピュータ上で調査、分析を行う方法が安定した方法と思われる。

上記の方法でも完全な証拠を取得することはできないが、完全ではなくても調査や分析の際に必要になるので、行っておくことに損はないだろう。RFC 3227「証拠収集とアーカイビングのためのガイドライン」では、証拠収集時の注意事項や、参考となる手順が記載されているので参照してほしい。

「証拠や記録の確保」は、訴訟対応を考えている場合に特に重要な作業となる。近年、不正アクセスの対策として「コンピューターフォレンジクス(Computer Forensics)」という言葉がキーワードになってきている。コンピューターフォレンジクスとは、コンピュータ犯罪に対する科学的調査のことで、コンピュータの状態や記録の証拠性を確保し、法的問題を解決するための手法である。内容には、調査や分析の方法も含まれる。

フォレンジックの本来の意味通り、コンピュータ上の法的な証拠を取得を目的にしているため、自ら行う場合は、手順や手段、記録の方法などを専門の弁護士に相談する必要があるだろう。

最近ではフォレンジック専用の環境を提供するツール、製品が開発されているので、証拠収集時に利用できる。Linuxベースのフリーツールも開発されている。

不正アクセスの対応においては、原因の調査よりも「被害拡大の防止」「被害範囲の特定」「今後の対応」が優先される場合があるが、証拠の確保は非常に重要であることを認識しておいてほしい。

なお、被害範囲の特定や今後の対応を素早く行うには、「責任者」の存在が不可欠だ。誰に何を報告し、何を決定したら良いかを決める存在がなければ、対応は遅れるばかりになってしまう。現場の担当者が、独自に作業を始めてしまった場合も同様の状態になるだろう。

インシデントが発生した場合、いかに早く次の対応を行うかが重要となる。サーバの停止をいつ行うかといった事項を先に決めておくと、手順を決めやすいかもしれない。各員の連絡先を整理するなどの、事務的な要素から始めるのもよいだろう。

不正アクセスへの対応の最後は、「検知条件の見直し」である。収集した証拠、調査で発見した事項を整理し、再発を防ぐよう検知条件を見直す作業を行う。検知条件に問題がなければ、体制を見直すと効率的に処理できる。必要であれば、セキュリティの専門会社等のアドバイスをもらうとよいだろう。

不正アクセスの対策を完璧に行うのは難しいが、検知の方法や体制で補える部分は多い。インシデントレスポンスを検討することは、社内全体のリスク対策でも役に立つはずだ。事件(インシデント)が発生する前に、是非始めてほしい。

関連記事

- 第16回 サーバを要塞化する

- 第15回 フリーツールで行うネットワーク脆弱性検査

- 第14回 Webアプリケーションセキュリティの常識

- 第13回 マネジメントから見た情報セキュリティ

- 第12回 イベントログの集中管理ツール「SIM」の常識

- 第11回 暗号技術の常識

- 第10回 仮想的に専用線環境を実現するVPNの常識

- 第9回 内部情報漏えい対策の常識(後編)

- 第8回 内部情報漏えい対策の常識(前編)

- 第7回 ウイルス・ワーム対策の常識(後編)

- 第6回 ウイルス・ワーム対策の常識(前編)

- 第5回 脆弱性検査ツールを知る

- 第4回 不正侵入に対抗するIDS/IPSの常識

- 第3回 ファイアウォールの常識

- 第2回 情報セキュリティ、基礎の基礎の概念を知る(続)

- 第1回 情報セキュリティ、基礎の基礎の概念を知る

- 知ってるつもり? 「セキュリティの常識」を再確認

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用