サーバの複雑さが変えたセキュリティ「サニタイズ」とは:スパム時代のサニタイズ開発手法(1/2 ページ)

Webサイトとして公開されているサーバには、いったい幾つのソフトウェアが含まれているだろう。サービス指向でシステム化が進む現代、数十から数百のツールが連携し合って成り立っているものが多い。複雑化したサーバの防御策は?

Webサイトに対する攻撃は、OSそのものの脆弱性やミドルウェアなどの比較的OSレイヤーに近いものが多かった。それが最近では変化し、アプリケーション層にまで拡大している(関連記事)。この原因となっているのは、インターネットサーバとひと口に言っても、さまざまなソフトウェアが複雑に連携して成り立っている点だ。

サーバの運用者はすべてのソフトウェアの脆弱性を日々チェックし、常に監視を怠らないようにしなければならない。これが情報漏えいを防ぐために課せられている現状なのだ。

これまでにオンライン・ムック「スパム時代のサニタイズ開発手法」では、「Perlは悪くない――CGIセキュリティホールの落とし穴」などで、クロスサイトスクリプティング(XSS)による脆弱性の考え方について解説した。今回は、XSSによる脆弱性をどのように防ぐべきかがポイントだ。

この記事の目的は、ITmedia エンタープライズのニュースを深く読み解くために、その考え方と具体的な手段について紹介していくことだ。コアとする対象読者は、日ごろオフィスアプリケーションなどを使うビジネスユーザーである。

タグの無効化が最善策だった

XSSによる脆弱性をなくすものとして現在幅広く使われてきているのが、ユーザー(ブラウザ側)から故意に入力されたタグを無効にする手段だ。

XSSの脆弱性となり得る可能性のタグは、一般的に次に挙げる文字である。これらの文字は、ブラウザから見れば、単なる文字列ではなく特殊な処理(タグとして機能)を行う文字として扱われるのだ。

- &(アンパサンド)

- <(左アングルブラケット)

- >(右アングルブラケット)

- "(ダブルクォーテーション)

- '(シングルクォーテーション)

無効にする手段としては幾つか考えられるが、タグ文字そのものをすべて無効化するのが早道だろう。しかし、これらの文字を扱うシステムではそのようにはいかない。

それではどうすればよいのか?

ユーザーが上記の文字をブラウザ上から入力した場合、Webアプリケーションではタグとしてではなく、単なる文字列として扱うようにすればよいのだ。

タグを規定するW3CのHTML 4.01の仕様書(5.3.2 Character entity references)には、文字実体参照(Character entity references)と呼ばれる手段が記載されており、特殊文字をASCII文字として表示することができる(関連リンク)。

以下に対応表を示そう。

| 文字 | 記法 | 意味 |

|---|---|---|

| < | < | less than sign |

| > | > | greater than sign |

| & | & | ampersand |

| " | " | double quotation mark |

ところが、シングルクォーテーション「'」が上記の仕様には見当たらない。

そこで、HTML 4.01の仕様書(5.3.1 Numeric character references)を見直すと、文字コードをISO10646で指定することで、表すことができるとある。ISO10646とは、簡単に言えばUnicodeのことだ。

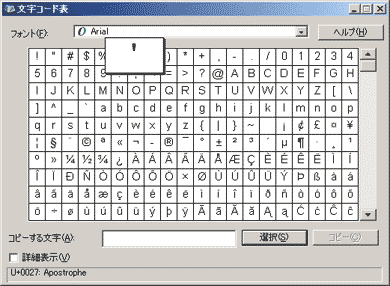

Unicodeの値が幾つになるかは、Windowsであればアクセサリのシステムツール「文字コード表」で確認することができる。

「文字コード表」からすると、シングルクォーテーションは16進数で27(10進数では39)となっている。なお、Unicodeでは文字コード値は「U+XXXX」と表記する。よって、'、および'と記述すればよいことが分かる。

| 文字 | 記法 | 意味 |

|---|---|---|

| ' | ' | single quotation mark |

ここまでを要約しよう。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- 3800超のWordPressサイトを改ざん 大規模マルウェア配布基盤が82カ国で暗躍

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

画面■Windowsのアクセサリ「文字コード表」によるコード表確認

画面■Windowsのアクセサリ「文字コード表」によるコード表確認