敵を知る――最新のフィッシング詐欺の手口とは:企業責任としてのフィッシング対策(3/4 ページ)

もう1つの方法は、Webブラウザのアドレスバーを消し、独自のアドレスバーを表示させる方法だ。

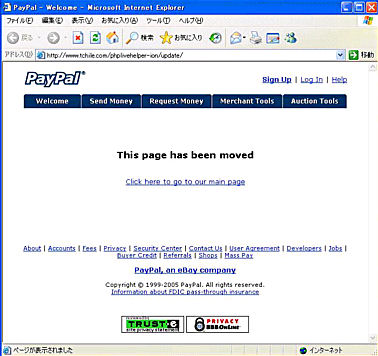

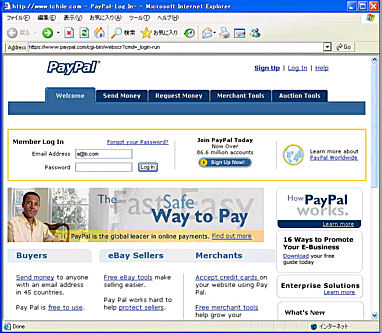

この手口では、フィッシングメール中のリンクをクリックすると最初にアクセスさせられるのは、ロゴとリンクだけを用意したシンプルなページだ。このページ中のリンクをクリックすると、個人情報を入力させるポップアップウィンドウが現れる(画面8)リンクだけを記した前のページは、Webブラウザによるポップアップウィンドウのブロック警告を回避するためにわざわざ用意されているのだ。

Webブラウザが備えるポップアップブロック機能では、ユーザーの意図に反して自動的に現れるウィンドウはブロックされる。しかし、ページ要素をクリックするなど、ユーザー自身が起こしたアクションにより開かれるポップアップウィンドウはブロックされないことになっている。

フィッシャーが詐欺サイトでポップアップウィンドウを利用する理由の1つは、アドレスバーやWebブラウザ下部のステータスバーを表示しないようにするためだ。標準のアドレスバーを非表示にした上で、テーブル、イメージ、あるいはJavaScriptを使って偽のアドレスバーを表示させる。偽のアドレスバーの下はフレームになっていて、アドレスバーにアドレスを入力してEnterキーを押すか、「移動」ボタンをクリックすると、指定したサイトのコンテンツを表示する。つまり、Webブラウザ標準のアドレスバーと同じように機能するのである。

同様に、JavaScriptなどを用いて、ブラウザウィンドウ最下部のステータスバー表示を偽装する手口も存在する。

対策:最新のサービスパックおよびパッチを適用する。また、Webブラウザのセキュリティ設定を確認し、スクリプト関連を無効にする。ただし、スクリプトを無効にするとうまく表示できなくなるサイトも存在する点には注意が必要だ

正しくないサーバ証明書を使う

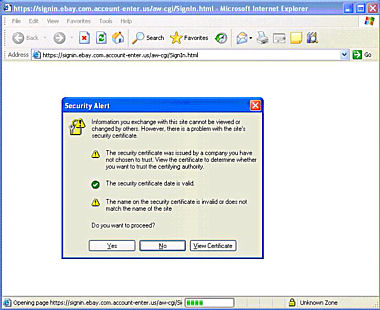

かなり前から発見されているフィッシング詐欺の1つが、画面10のように「自己署名証明書」(通称「オレオレ証明書」)を用いたものだ。自己署名証明書とは、信頼できる認証機関による認証ではなく、自分で自分を認証することにより発行されるもの。つまり、第三者による認証なしに誰でも作れるものであり、基本的に、その発行元を信頼することはできない。

自己署名証明書の場合、Webブラウザ側で検証が行えないため警告が表示される。しかし、中には警告を無視したり、その内容をよく読まずに承諾してしまうユーザーが多いことを狙ってか、「オレオレ証明書」によってあたかも信頼できるサイトのように見せかける手口が以前より見られる。ブラウザの警告表示には理由があることを踏まえ、注意を払うべきだ。

さらに最近では、きちんと認証局が発行したサーバ証明書を悪用したフィッシング詐欺も現れた(関連記事)。

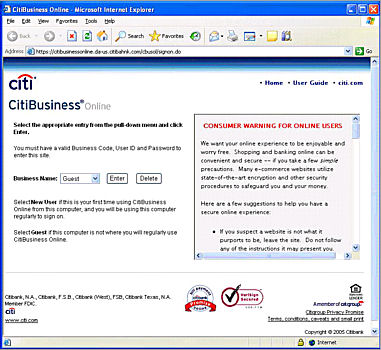

例に挙げたCitiBusiness Onlineの偽サイトを見ると、ブラウザの右下に鍵マークが表示されており、SSL通信が行われていることが分かる。ここでは先のオレオレ証明書ではなく、正規(?)にEquifaxから取得したサーバ証明書が用いられている。ブラウザの警告メッセージも表示されない。

その上、フィッシングサイトの各ページには、VeriSignが発行している「セキュアサイトシール」も掲載されている。もともと、偽サイトのドメイン名は本物のサイトとよく似たものが用いられているため、かなり注意しなければ見間違えてしまうだろう。

対策:ユーザー側では、Webブラウザが表示する警告に注意を払うほか、アドレスに注意を払う。またサーバ管理者側では、信頼できる認証機関が発行したサーバ証明書を利用する

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

画面8●ポップウィンドウブロック機能の警告を回避するために用意されたページ

画面8●ポップウィンドウブロック機能の警告を回避するために用意されたページ

画面11●サーバ証明書を取得して用意された、シティバンクを装ったフィッシングサイト

画面11●サーバ証明書を取得して用意された、シティバンクを装ったフィッシングサイト 画面12●画面11の偽サイトが取得していたサーバ証明書の内容

画面12●画面11の偽サイトが取得していたサーバ証明書の内容