送信ドメイン認証で考慮すべき問題点:企業責任としてのフィッシング対策(1/2 ページ)

送信ドメイン認証技術は送信者の正当性を確認し、フィッシング詐欺メールに対抗していく手段として有効だが、一方で幾つかの課題が存在するのも事実だ。

N+I NETWORK Guide 2005年7月号よりの転載です

| ||||||||

送信者の正当性を確認する手段として、詐欺メール対策に有効な送信ドメイン認証技術だが、一方で考慮しなければならない問題もある。導入の解説に入る前に、送信ドメイン認証の持つ問題点について理解しておこう。

メール転送時の問題

●直前のサーバしかチェックできないSender ID/SPF

IPアドレスベースの認証方式では、メール送受信時の相手のIPアドレスによって認証処理を行う。つまり、メールが幾つかMTAを経由して配送されてくる場合、認証処理を行うMTAの直前にあるMTAのみが認証可能な対象となる。しかし、現在のインターネットにおいては、送信者−受信者間で多くのSMTPサーバを経由してメールが配送されるのが一般的だ。そのため、IPアドレスベースの認証処理は、そのドメインの最も外側のMTAで実施する必要がある。

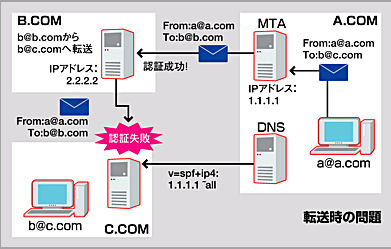

このように、直前のサーバのチェックが基本になるため、当然ながらメールの転送時に問題が起きる(図11)。a@a.comから送信したメールをb@b.comでb@c.com宛に転送するように設定した場合、b@c.comのMTAがそのメールを受け取るときには直前のサーバはB.COMのメールサーバとなる。しかし、A.COMのSPFレコードを取得してもB.COMのメールサーバは含まれておらず、認証に失敗してしまう。この問題を防ぐために、オリジナルのSPFでは「Sender Rewrite Scheme(SRS)」という方式を、Sender IDでは「Purtported Responsible Address(PRA)」の追加という手法をそれぞれ使う。

図11●IPアドレスベース認証方式の問題(b@b.comが受信メールをb@c.comに転送設定している場合)。A.COMからB.COMへの配送では、送信MTAのIPアドレスとSPFレコードがマッチして成功するが、B.COMからC.COMへ転送すると送信MTAのIPアドレスが2.2.2.2になり、A.COMのSPFレコードとマッチしないため認証失敗となる

図11●IPアドレスベース認証方式の問題(b@b.comが受信メールをb@c.comに転送設定している場合)。A.COMからB.COMへの配送では、送信MTAのIPアドレスとSPFレコードがマッチして成功するが、B.COMからC.COMへ転送すると送信MTAのIPアドレスが2.2.2.2になり、A.COMのSPFレコードとマッチしないため認証失敗となる●Sender Rewriting Scheme(SRS)

SPFではエンベロープの送信者を認証対象にするため、転送時にエンベロープの送信者に転送した(オリジナルの)送信者の情報を追加する。通常、UNIXシステムなどでエイリアス(*12)や.forwardの機能を使ってメールを転送すると、エンベロープの送信者はオリジナルの送信者のままである。だがSRSを行うと、転送するたびにSMTPプロトコルにおいてMAIL FROM:のパラメータを書き換えていくことになる。本来、MAIL FROM:のパラメータはそうした情報を与えられるようには考えられていないため、MTAの改造が必要となる。したがって、現在ではこれを採用することはあまり考えられていない。

●Purported Responsible Address(PRA)

Sender IDでは、前述のとおりヘッダ上の送信者アドレスを認証対象にする。Sender IDにおいて転送が発生した場合は、メール転送時に「Resent-From:」や「Resent-Sender」を追加して対応する。認証処理を実施するMTAでは、Resent-Sender、Resent-From、Sender、Fromの順番でアドレスをチェックする。もちろん、転送を実施するMTAでの改造が必要であるが、SRSに比べてわかりやすい部分が受け入れられている。

だが、マイクロソフトがPRAのチェック技術について特許権を主張したため、これを嫌うオープンソースのグループや一部のISPからSender IDを採用しないことがアナウンスされるなど、一時混乱が起きた(関連記事)。

ただし、このライセンスを必要とするのはごく一部のケースだけであって、Sender IDを利用するだけではマイクロソフトとライセンス契約を交わす必要がないことなどが明らかになってきた。

IPアドレス方式と電子署名方式の比較

●両方式の長所・短所

IPアドレスベースの認証方式は、特に送信側ではDNSにSPFレコードを公開するだけなので、簡単に始められるメリットがある。一方電子署名方式は、送信側も受信側もシステムの変更が必要だ。このことから、一般にIPアドレス方式のほうが「導入が簡単で即効性のあるソリューション」と受け止められている。ただ、直前のホストしか検査できないという基本的な制限があるため、長期的に見ると電子署名方式のほうが本質的かつ有効であると考えられる。

ここで気を付けたいのは、両方の方式を同時に利用できるということ。2つの方式の欠点を相互に補い、より送信ドメインに対する情報を増やすことができるのだ。

*12 エイリアス 1つのメールアカウントに対して、別名(エイリアス)のメールアドレスを設定できる機能。メールエイリアスにより、状況や用途に応じてメールアドレスの使い分けができる。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃