���M�h���C���F�V�X�e���̓����F��ƐӔC�Ƃ��Ẵt�B�b�V���O���i1/2 �y�[�W�j

����܂ł̉���܂��A���x�́A��Ƃ̃��[���V�X�e���ɑ��M�h���C���F�؋Z�p�̎d�g�݂�����ۂ̎菇��������Ă������B

N+I NETWORK Guide 2005�N7�������̓]�ڂł�

| ||||||||

�@��Ƃ̃��[���V�X�e���ő��M�h���C���F�؋Z�p�����p���āA�X�p���⍼�\���[����r������ɂ͋�̓I�ɂǂ̂悤�ɂ���悢���낤���B�����ł́A��Ƃ̃V�X�e���ɑ��M�h���C���F�̎d�g�݂�����ۂ̎菇���������B

�����X�e�b�v

�@�����_�ŗ��p�\��DomainKeys��Sender ID/SPF�������̃V�X�e���ɓ������Ă����ꍇ�A���̂悤�Ȏ菇�Ŏ��{����B

�@���M�h���C���F�𗘗p�����|���V�[�����߂�

�@���M�h���C���F�ɂ��A�G���x���[�v�̑��M�҃A�h���X�A�܂����[���w�b�_�̑��M�҃A�h���X�̐��������m�F�ł���̂ŁA������ǂ̂悤�ɗ��p���邩�Ƃ����|���V�[���l����B

�A���ЂŃ��[���̑��M�ɗ��p���Ă���h���C������[���A�J�E���g��c������

�@���Ђ��瑗�M���邷�ׂẴ��[���ɂ��đ��M�h���C���F�؉\�Ƃ���K�v������̂ŁA���p���Ă���h���C������[���A�J�E���g��c�����A�������瑗�M����郁�[�������M�h���C���F������MTA���o�R����悤�ɂ���B

�B���[���𑗐M����\���̂���z�X�g�̃��X�g���쐬����

�@�K��SPF���R�[�h���쐬���邽�߁A�Q�[�g�E�F�CMTA�Ȃǂ̃��X�g���쐬����B

�CSPF���R�[�h�����J����

�@�쐬�������X�g����SPF���R�[�h���쐬���ADNS�Ɍ��J����B

�D�Q�[�g�E�F�CMTA�ŊO���h���C�������̃��[�����������[���T�[�o�ɂ����āADomainKeys�̏������J�n����

�E�Q�[�g�E�F�CMTA�ŊO���h���C������̃��[������M���郁�[���T�[�o�ɂ����āASender ID��DomainKeys�̔F���J�n����

���M�h���C���F�𗘗p�����|���V�[

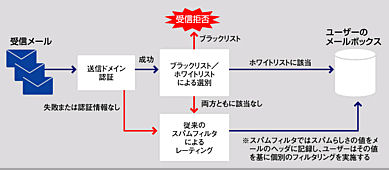

�@�F�̌��ʂ������|���V�[�Ƃ��āA�����_�őÓ��ƍl������̂��ȉ��Ő�������B�܂��A���\���[���f����t���[���}13�Ɏ����B

�}13�����\���[�����f�t���[�B���M�F�ɂ����ẮA�F�Ɏ��s�������Ƃ�F�؏��̂Ȃ����Ƃ����[���̃w�b�_�ɋL�^���A�G���h���[�U�[�����f�ł���悤�ɂ���

�}13�����\���[�����f�t���[�B���M�F�ɂ����ẮA�F�Ɏ��s�������Ƃ�F�؏��̂Ȃ����Ƃ����[���̃w�b�_�ɋL�^���A�G���h���[�U�[�����f�ł���悤�ɂ������F�ɐ����������[��

�@���M�҂̃h���C�����z���C�g���X�g�ɓ����Ă���ꍇ�A���̂ق��̃X�p����̃t�B���^��ʂ��Ȃ��Ń��[���{�b�N�X�ɔz������B�܂��A�u���b�N���X�g�ɓ����Ă���ꍇ�́A��M�����ۂ���B�������邱�ƂŁA���̃h���C�����瑗���Ă��郁�[����FP��FN�ɂȂ邱�Ƃ͂Ȃ��B�܂��A�F���������Ă��邱�Ƃ��w�b�_�ɋL�^����B

���F�Ɏ��s�������[��

�@�F�Ɏ��s��������Ƃ����āA�����Ɏ�M�����ۂ��ׂ��ł͂Ȃ��B�Ƃ����̂��A���M�h���C���F�؋Z�p���̂��܂��ߓn���ɂ���̂ŁA���܂��܂ȗv���Ő����ȃ��[���ł����Ă��F�Ɏ��s����P�[�X�����邩�炾�B�������A�X�p���ł���\���͍����̂ŁA�X�p���t�B���^�Ń`�F�b�N���Ĕz������B�܂��A�F�Ɏ��s�������Ƃ��w�b�_�ȂǂɋL�^���āA��M�҂ɂ킩��悤�ɕ\������B�G���h���[�U�[�́A�������g��MUA�̃��[���t�B���^�@�\�ōD���Ȃ悤�ɔF�؏����������Ƃ��ł���B

���F���Ȃ����[��

�@����͂��������A�F�؏�����Ă��Ȃ��h���C�����瑗���Ă������[���ł���B����͍��܂łǂ���A�R���e���c�X�L�����x�[�X�̃X�p���t�B���^���o�R������K�v������B���M�h���C���F�𗘗p����T�C�g���L�܂��Ă����A���̃J�e�S���ɓ��郁�[���́A���X�p���炵���Ɣ��f�ł���͂��ł���B

��Ђŗ��p����h���C���^�A�h���X��c��

�@DNS��MX���R�[�h�ɓo�^���Ă��郁�[���T�[�o�ł��ׂẴ��[���������Ă���ꍇ�́A���̃T�[�o�����SPF���R�[�h���쐬����悢���A�Ǘ��҂��c�����Ă��Ȃ��h���C�������p����Ă�����A�z��O�̃z�X�g�ŊO���ƃ��[��������肵�Ă���\��������̂ŁA�F�ł��Ȃ��h���C����z�X�g���Ȃ��悤�\���Ƀ`�F�b�N����B

Copyright © ITmedia, Inc. All Rights Reserved.

�A�C�e�B���f�B�A����̂��m�点

�l�C�L�������L���O

- ��C�ǂݐ����@�Z�L�����e�B�̐��Ƃ������M���̌��J����2�I

- Fortinet�A�Ǘ��T�[�o���i�̏d�匇�ׂ����\�@�����ɃA�b�v�f�[�g��

- LINE�U���^�uCEO���\�v�������ŋ}�����@6000�g�D�ȏ�ɍU��

- ��2�����_���gAI�Ј��h�̕��y�@Anthropic�́u�Ɩ���s�v�AOpenAI�́u�^�p�v���b�g�t�H�[���v

- �uSaaS�̎��v�����̗����@���߂ɒm��ׂ��gAI�ɓ�������Ȃ�SaaS�h�̌��ɂߕ�

- 500������Web�T�[�o��Git��I�o�@25�������ŔF�؏����R����

- �Z�MSBI�l�b�g��s�A����n�V�X�e���̃N���E�h�ڍs��Datadog���̗p

- 2025�N�A�b��ƂȂ����Z�L�����e�B����12�Ђ̎���Ɍ���u�v���I�ȃ~�X�v�Ƃ́H

- NTT�O���[�v�́uAI��SI���Ƃɂ����炷�e���v���ǂ����Ă���H�@���Z�����T��

- 3800����WordPress�T�C�g��������@��K�̓}���E�F�A�z�z��Ղ�82�J���ňÖ�