送信ドメイン認証システムの導入:企業責任としてのフィッシング対策(2/2 ページ)

また最近は、自社でメールサーバを持たず、ISPなどが提供する法人向けASPサービスなどを利用している企業も多い。このような場合は、そのサービスで送信ドメイン認証をサポートしているかどうかを事前に確認しておく。IIJや@niftyといった大手のISPが送信ドメイン認証に対応するプランを公表しており、事業者間でも追随する動きを見せている。

目的別の注意点

●SPFレコードの公開

送信認証が失敗したときに受信者に受信拒否されてしまわないよう、SPFレコードで宣言しておく(方法については後述)。プレスリリース用のメールや販促のキャンペーンのメール送信などを外部の業者に依頼している場合は、それらのメールの送信に利用するサブドメインを作成し、その業者が利用できるようにする。

●メーリングリスト

自社でメーリングリストを運用している場合、まずメーリングリストに投稿されたメールの送信ドメイン認証を実施して、投稿者の確認をする。そして、その投稿メールをメンバーに再配布する際に、SPF/Sender IDであれば、エンベロープをメーリングリストにするか、またはPRAの書き換えを実施する。

DomainKeysであれば、そのメーリングリストのドメインで再署名を実施する。こうすれば、メーリングリストのメンバーはそのメーリングリストからのメールであることを確認することができる。

モバイルユーザーの認証対策

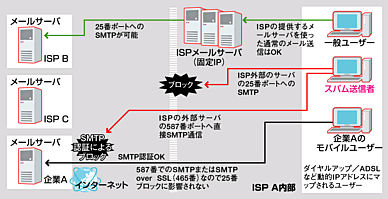

モバイルユーザーのサポートは、特に送信側において重要だ。出張先や自宅からいずれかのISPを使ってインターネットに接続してメールを送信する場合、前節でも説明したように自社のメールサーバを利用させる必要がある。そうしないと、送信ドメイン認証の仕組みが利用できないからだ。ただし現在、各ISPはOutbound Port 25番ブロックによる対策を実施する動きにあり(図14)、ISPに接続してそこからISP以外のメールサーバを使ってメールを送信しようとすると、一般に利用されている25番ポートが使えない可能性がある。

よって、25番ポート以外に本来のメールサブミッション用のポートである587番を利用するか、SMTP over SSLのポートを利用する。また、587番のポートをモバイルユーザーにオープンにする場合は、SMTP AUTHによる認証を必須とし、許可された送信者しかそのポートを利用できないようにしておく。同時に、STARTTTLSをサポートして通信路を暗号化し、SMTP認証時のパスワードの漏えいを防いでおく。

導入後の対策

実際に運用し始めると、送信ドメイン認証が失敗する場合のチェックが必要となる。実際には認証が成功するはずなのに失敗しているようなケースでは、何が原因なのか調査する。

原因としては、先に説明した転送やモバイルユーザーの問題などが考えられる。それ以外に、サイト内部でも認証情報を壊してしまう原因がないかチェックし、認証成功するように電子メールの経路を改善していこう。

また、認証に成功するがスパム率の高いメールを送信してくるドメインは、ブラックリストに入れて次回からは受信を拒否するとよい。

■末政延浩

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 3800超のWordPressサイトを改ざん 大規模マルウェア配布基盤が82カ国で暗躍