内部統制で注目される機能は「ワークフロー」と「監査」:今、見直されるアイデンティティ管理(1/3 ページ)

一般に、アイデンティティ管理を実現する機能には「アカウントプロビジョニング」「パスワード管理」「ポリシー管理」のほかに、「ワークフロー」「監査」がある。各機能においてユーザーに求められる要件とは何だろうか。

本記事の関連コンテンツは、オンライン・ムック「今、見直されるアイデンティティ管理」でご覧になれます。

惛嶋(ぬてじま)秀規、岡本 孝(アクシオ)

前回はIDMに対するビジネスの視点から、その要求の変遷を紹介した。今回は、IDMを実現する具体的な機能を挙げ、製品に要求されるポイントを解説しよう。

IDM(アイデンティティ管理)を実現する一般的な構成要素・機能としては、「アカウントプロビジョニング」「パスワード管理(連携)」「ポリシー管理」「ワークフロー」「監査」の各機能に分けられる。

アカウントプロビジョニングは連携手段の多さが重要

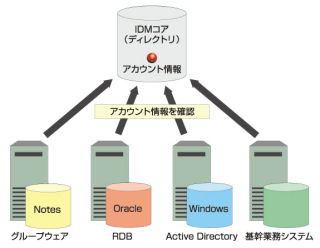

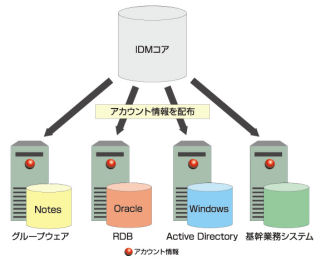

アカウントを一元管理する方法として、ディレクトリの考え方がある。これはアカウント情報を中央ディレクトリに集約しておき、連携する各システムのユーザー認証時に中央ディレクトリ内に格納されたユーザーDBを参照するものだ(図1)。これに対して、アカウント情報を管理対象システムのローカルに独自で持ち、IDMコア(IDM用管理サーバ)からアカウント情報の配信を受けてデータを更新するのがアカウントプロビジョニングである(図2)。

図1のアカウント管理では、ディレクトリ側で障害が発生した場合に連携システム全体への影響が考えられるが、ローカルシステムにアカウント情報を保持する図2のアカウントプロビジョニングでは、管理対象システムへの影響がないというメリットがある。

次に、プロビジョニングによるアカウント連携の手法を紹介する。

企業内にはいろいろなシステムが存在している。具体的には、標準的なプロトコルに対応するシステム、Active Directory(AD)やSolarisなどのOS系システム、そしてレガシーアプリケーションなどが存在しており、それらに対してIDMコアからアカウントを配信することになる。管理対象となるシステムがアカウントをどのように格納しているかによって、プロビジョニング製品が提供するIDMコアとの連携インタフェースの仕様は「プロトコルベース」「APIベース」「ファイルベース」の3つに大別される。

プロトコルベースは、LDAPやJDBC、ODBCなどの標準プロトコルを利用してターゲットシステムにユーザー情報を渡し、APIベースは、例えばNotesのような独自の考え方でユーザー情報を保持するシステムに対してAPIを利用するものである。

国内の企業ではレガシーアプリケーションも連携対象となることが多く、これらはブラックボックス的なシステムであるため、大抵はユーザー情報をCSV形式などのファイルでやり取りするファイルベースでの連携となる。ファイルベースによる連携の場合、アプリケーションによってはユーザー情報の一括インポートのみにしか対応していないものもあり、またユーザー情報は部分的な変更や削除が多く発生する。そのため、こうした問題にはカスタマイズで対応する。

このように、プロビジョニング製品としてさまざまなシステムに対応するには、多くのコネクタやドライバが用意されていることが重要となる。また、ある特定の部署だけがシステムを利用できる場合や複数の階層にユーザー属性がまたがる場合に、どこにそのユーザーを配置するのか、渡されたスキーマ(ディレクトリなどのレコード設計)をそのままマッピングするのではなく、どのような条件時に連携するのかといった判定ロジックを細かく定義できる製品を選択することで、ビジネスロジックに沿ったプロビジョニングが可能となる。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- なぜ、投資対効果が不透明でもAIに投資し続けるのか? 調査が明かす「皮肉な現実」