巧妙化するオンライン詐欺との戦い:ネットバンキングに有効なセキュリティ対策とは(2/3 ページ)

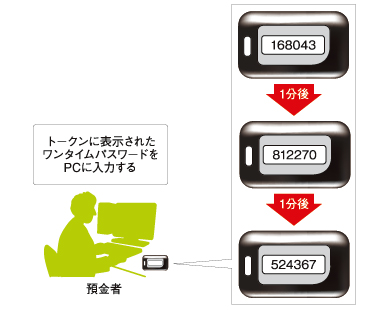

ワンタイムパスワードにはさまざまな種類がありますが、その中で最も普及しているのが、一定時間ごとに変化する使い捨てパスワードである「時刻同期型ワンタイムパスワード」です(図2)。

日本でも、いくつかの金融機関が時刻同期型ワンタイムパスワードを導入しています。中には、ワンタイムパスワードを生成表示するキーホルダー程度の大きさのトークンをお持ちの方もいらっしゃるでしょう。

また米国では、2006年末までに公的機関(FFIEC:米国連邦機関検査協議会)が二要素認証を導入するように推奨しているため、多くの金融機関が時刻同期型ワンタイムパスワードを導入しています。本人が「知っている」パスワードに加えて、本人が「持っている」トークンが表示するワンタイムパスワードで認証を組み合わせることで、二要素認証となるわけです。

時刻同期型ワンタイムパスワードの限界

しかし2006年7月には、時刻同期型ワンタイムパスワードを採用している米Citibankを狙った「中間者攻撃」(man-in-the-middle attack)という新たな手口が出現しました。

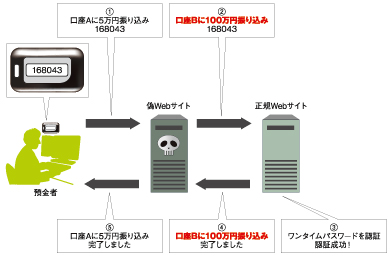

中間者攻撃とは、例えば銀行を装った偽Webサイトを用意し、預金者が使っている端末と正規Webサイトの間の通信に割り込んで不正中継を行い、通信内容を改ざんする手口です(図3)。

ネットバンキングにおける振込取引の場合で説明してみましょう。

- 預金者が端末に入力した「振込内容」と「時刻同期型ワンタイムパスワード」は、

- 偽Webサイトでリアルタイムに不正な振込内容に改ざんされて、

- 正規Webサイトで時刻同期型ワンタイムパスワードが認証されて、

- 不正な振込内容に従って振込取引が執行されてしまいます。さらに、

- 偽Webサイトでリアルタイムに振込取引の結果画面を改ざんされると、預金者からは正しく振込取引が執行されているように見えるため、預金者がまったく気付かないうちに被害を受けていることもあります。

このように、中間者攻撃に対して時刻同期型ワンタイムパスワードは無力です。そもそも、中間者攻撃のようにリアルタイムに通信内容を改ざんする技術がなくても、偽Webサイトに横取りされた時刻同期型ワンタイムパスワードは、即座に人手で悪用されてしまう危険もあります。

このように残念ながら、オンライン詐欺の手口は、ネットバンキングのセキュリティ対策よりも先を行っているのが現状です。

ネットバンキングの将来――より根本的な対策を求めて

・巧妙化するオンライン詐欺と戦う

オンライン詐欺の手口は巧妙化する一方です。これに対し、本人認証(本人に間違いないということを確認すること)だけで預金者を守るのは、難しくなってきているのかもしれません。

例えば、中間者攻撃のような通信のハイジャックによって本人認証情報を不正中継されれば、攻撃者は簡単に預金者になりすませてしまいます。他にも、トロイの木馬などを用いて端末をハイジャックし、本人認証済みの端末を遠隔操作されれば、攻撃者が勝手に取引を行うことが可能になってしまいます。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

図2●時刻同期型ワンタイムパスワードの特徴

図2●時刻同期型ワンタイムパスワードの特徴