10日足らずで2000を超える攻撃サイトが出現、改めて確認するアニメカーソルの脆弱性

緊急パッチがリリースされたアニメーションカーソルの脆弱性。何が問題で、攻撃はどの程度広がっているのかを改めてまとめ直す。

マイクロソフトは4月4日、多くのゼロデイ攻撃(パッチがリリースされない状態での攻撃)にさらされることになったアニメーションカーソルの脆弱性も含め、Windowsに存在する7種類の脆弱性を修正するパッチ(MS07-017)をリリースした。まずはこのパッチを適用することが第一だが、改めてこの脆弱性の問題点を整理してみよう。

- アニメーションカーソルってそもそも何? カーソルを動かすとまずいの?

アニメーションカーソルとは、静止画ではなく、動画でマウスカーソルなどを作り出す機能のことだ。単一のイメージの代わりにフレームを次々に表示させることで、通常のカーソルとは異なる、アニメーション形式のカーソルを表示できるようにする。

ただし、問題になっているのは、アニメーションカーソルそのものではない。信頼できるソースから入手したアニメーションカーソルを利用したり、表示する分には問題はない。本当の問題は、Windows OSがアニメーションカーソル形式(.ani形式)のファイルを処理する部分にある。

- じゃ、どんなときが危険なの?

上記の通り、この脆弱性の原因は、Windows OSがアニメーションカーソルファイル、つまり.ani形式のファイルを取り扱う際の処理に起因する。したがって、パッチを適用しない状態で悪意あるプログラムを仕込んだ.ani形式のファイルを開くと、脆弱性が悪用され、トロイの木馬などに感染するおそれがある。

細工が施された.ani形式のファイルがどこにあるかというと、HTML形式の電子メールに含まれていたり、いろいろなWebサイトに埋め込まれている可能性がある。URLを確かめずにリンクをクリックすると、こうした悪意あるサイトにアクセスしてしまう可能性があるため、十分な注意が必要だ。

また、たとえアクセス先を認識していても、ASUSTeK Computerのように、公式サイトが不正アクセスを受け、脆弱性悪用サイトに誘導するコードが仕掛けられたケースも報告されている。

さらに、ブリトニー・スピアーズの名前を使ったスパムメールでユーザーの興味を引き、悪意あるWebサイトへ誘導するスパムメールも確認された。このようにソーシャルエンジニアリング(心理的な攻撃)も含め、あの手この手でユーザーを引っかけ、攻撃コードを実行させようとしている状況だ。

- ヤバイサイトはどれくらいあるの?

Websense Security Labsの4月9日のブログによると、アニメーションカーソルの脆弱性を悪用するコードをホスティングしたり、そうしたサイトへ誘導するWebサイトの数は、2000以上に上るという。攻撃が始まってからわずか10日足らずでこの数に達したことになる。

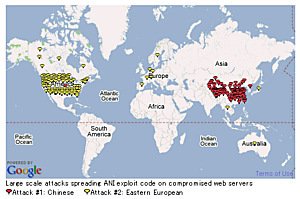

Websenseはこのエントリを通じて、アニメーションカーソルの脆弱性を悪用する攻撃手法は大きく2つに大別されると指摘している。

1つは、中国およびアジア太平洋地域で攻撃活動を行っているグループで、最初にゼロデイ攻撃を仕掛けたのと同一グループと見られるという。この攻撃方法では、多くのWebサーバに侵入してIFRAMEを仕掛け、悪意あるコードを用意したWebサイトに誘導している。主な目的は、オンラインゲーム「リネージュ」のアカウントを収集することと見られている。

もう1つの攻撃手法は数日前から見られるようになったもので、東欧のグループが仕掛けていると思われる。Websenseによると、このグループは過去数年にわたって攻撃用の「堅牢なインフラ」を構築し、これまでにもWMFやVMLの脆弱性を悪用してきた。新たな攻撃ベクトルとして、アニメーションカーソルの脆弱性も悪用し始めたことになる。こちらのグループの目的は、キーロガーやクライムウェアを通じて、ユーザーのオンラインバンクの情報を集めることと推測されている。

- どうして攻撃は減らないの?

McAfeeがブログで指摘していることだが、どうやらこの脆弱性を悪用するコードを生成するための「ツールキット」が流通している模様だ。

同社によると、ウイルス対策ソフトの検出を免れるために、ファイルのヘッダーに難読化を加えた攻撃コードが発見されているという。同社が示した例では、アニメーションカーソルファイルを含むRIFFファイルのヘッダーに、意味をなさないタグが追加されている。こうした「細工を施されたファイル」は、不要なノイズを加えて攻撃コードを作成するツールキットによって生成されたものだという。

「Windows ANIのゼロデイの脆弱性が報告され、公になってから約10日が経つ。無償で入手できるツールキットを用いて生成され、難読化が施された攻撃コードが数多く出回っており、主要なウイルス対策製品でも検出できない状態だ」(同社)

- Internet Explorerの代わりにFirefoxを使ってれば大丈夫じゃないの?

残念ながらそうとは限らない。この脆弱性を発見し、Microsoftに報告したアレクサンドラ・ソティロフ氏は、公開したビデオの中で、Firefox 2.0も.aniファイルの処理に、脆弱性のあるWindowsの同じコンポーネントを使っていることが判明したと指摘。同様に、この脆弱性の影響を受けるおそれがあると述べている(関連記事)。

- じゃあ対策は?

とにかく、マイクロソフトが4月4日に緊急リリースしたパッチを適用することだ。同時に、最低限の対策として、ウイルス対策ソフトを更新した状態で利用する。

緊急パッチの適用によって、Realtekのオーディオ関連のコンポーネントに不具合が生じるほか、ElsterFormular、TUGZip、CD-Tagの3種類のアプリケーションでも問題が起こることが報告されているが、Microsoftでは4月11日にリリース予定の月例パッチで、この不具合を修正する予定だ。

もし、どうしてもパッチの適用が困難な場合は、普段見ないようなWebサイトにアクセスする際には十分に注意を払う必要がある。信頼できない送信元から送られてきたメールの添付ファイルを開いたり、本文中のリンクを安易にクリックしたりすることも避けるべきだ。

なお、マイクロソフトが正式にパッチを公開する前に、いくつかのセキュリティ企業が非公式にパッチをリリースしていた。マイクロソフトでは、こうした非公式パッチが問題を緩和させる要素を持っていることは否定しないまでも、できれば適用は避けてほしいとしている。中には、フリーのパッチを装う悪意あるプログラムが存在する可能性も否定できないからだ。もし非公式パッチを適用していた場合は、いったんアンインストールしてから公式パッチを適用してほしいとしている。

関連記事

MS緊急パッチ公開、アニメカーソル脆弱性に対処

MS緊急パッチ公開、アニメカーソル脆弱性に対処

Microsoftが定例外のセキュリティパッチを緊急リリースした。ゼロデイ攻撃拡大が伝えられるアニメーションカーソルの脆弱性を修正している。- MS緊急パッチの不具合、ホットフィックス配信で対処

- アニメカーソルの脆弱性はFirefoxの方が深刻?

- 「パッチ開発に3カ月もかかった理由」、MSがブログで釈明

- ASUSTeKの公式サイトハッキング、ANI攻撃に利用?

- ゼロデイワームやスパムも出現、悪用サイトはさらに増加――アニメカーソル脆弱性

- Windowsに深刻な脆弱性、ゼロデイ攻撃も発生

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

Websenseがブログで公開した、攻撃サイトの大まかな分布図(あくまで国別の分類という)

Websenseがブログで公開した、攻撃サイトの大まかな分布図(あくまで国別の分類という)