プロが語るボットネット対策の特効薬は「情報共有」(2/3 ページ)

しかも、ボットは増殖するだけでなく、より発見されにくくなってきている。マイクロソフト、ストラテジックセキュリティアドバイザの奥天陽司氏は「ソフトウェアの信頼性の向上に伴い、より分かりにくいボットが増えている」と指摘した。

新井氏も、顧客から「何かおかしいのだが何が原因か分からない」というふうな調査を持ち込まれることが増えたという。それも、ただPCに侵入するだけでなく、より権限のあるPCを狙う傾向も見受けられるという。

奥天氏はベンダーレベルでの対策が重要とし、「脆弱性に対する耐性を向上させ、侵入されたときに実行を制限したり、検出の精度を向上したり、ユーザーの判断を補助するといった対策に取り組んでいく」とした。実際、製品レベルでも勝手にインストールされるマルウェアへの対策が進んでおり、Windows Vistaでは何らかのソフトウェアがインストールされる場合にUAC(ユーザー・アカウント・コントロール)でユーザーの承認をとる仕組みになっている。

小山氏も「こうした対策を回避するため、今度は独自メモリで動作するような進化を遂げるかもしれない」と懸念を示しながら、通信事業者としての対策も検討していると説明した。

マルウェアを大量に送り込まれても気付かない

だがこうした取り組みは、ユーザーの意識改革が伴わない限り、本当に効果ある情報セキュリティ対策にはならない。特に、Winnyの危険性は想像以上に高いと奥天氏は言う。

同氏は、2004年3月にWinny経由で広まったAntinnyがACCS(コンピュータソフトウェア著作権協会)のWebサイトにDDoS攻撃を仕掛けた事件をきっかけに、マイクロソフトと共同で、Antinnyの実態調査に乗り出した(関連記事)。

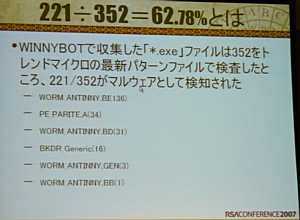

調査は、2006年2月26日にWinny調査ツール「WINNYBOT」を用いて、1時間かけてマルウェアを検出するというものだった。その結果、120万件のファイル情報が発見され、拡張子が「.exe」のファイルに着目したところ、3000強を検出。二次被害を考慮しながら1000個のダウンロードを試みたところ、352個のファイルのダウンロードに成功した。

驚いたことに、それらのファイルはわずか144台のPCからダウンロードされていたことが判明。さらに、これら352個のファイルを最新のパターンファイルを用いてウイルスチェックすると、221個がマルウェアだったという。

Winnyでダウンロード可能なファイルのうち62.7%がマルウェアという事実に「笑撃のデータ」と小山氏は苦笑した。

調査では、Winnyユーザーの多くがAntinnyなどのマルウェアを保有し、常に再配布しているという現状も判明した。

「Winnyユーザーのほぼ全員が感染している可能性」(小山氏)もある。実際に同調査でダウンロード先を調べたところ、1番多い人で128個ものマルウェアをアップロードフォルダに保持し、再配布していたという。こうなると、インターネットの利用は「自己リスク」などとは言っていられなくなる。

P2Pは、情報共有を進める重要な技術だ。しかし、通常のユーザーはどういう仕組みで動いているのが分からずにその機能だけを使っており、非常に危険な状況といえる。

「ユーザーの自己リスクに頼るのではなく、サービス提供者や専門家がユーザーを守るためのポリシーを策定する責任がある」と伊藤氏は提言。小山氏も同様に、Winnyでの情報漏えい事件が大きく取り上げられる割には、こうした本質的な議論がされていないと苦言を呈した。

「P2PやSNSといった秘匿性の高いコミュニティなど、アプリケーション単位で構成された管理者不在のネットワークには、今までとは違うセキュリティ対策が必要だ」(小山氏)。セキュリティソフトウェアを正しく更新していないPCではP2Pを稼働させないなどの仕掛けや法制度の対応、ユーザーに対するネチケットや教育、ソフトウェアの実装による対応など、幅広い対策を真剣に議論する時期に来たのである。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- 3800超のWordPressサイトを改ざん 大規模マルウェア配布基盤が82カ国で暗躍

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

Winnyでダウンロードできるソフトウェアの62.8%がマルウェアだった

Winnyでダウンロードできるソフトウェアの62.8%がマルウェアだった