“フェデレーション”が企業間連携の今後を変える:ID管理をスッキリさせるIAMのお役立ち度(1/3 ページ)

厳密なIDアクセス管理には、アクセス制御・認証・監査ログを集中管理する統合認証基盤が求められている。ここでは、実際に提供されているWebアクセス管理ツールを例に、統合認証基盤の機能を解説しよう。

このコンテンツは、オンライン・ムック「運用管理の過去・現在・未来」のコンテンツです。関連する記事はこちらでご覧になれます。

企業内にさまざまに存在するアプリケーションの入り口となるユーザー認証を横ぐしでカバーする役割を担い、顧客や社員、パートナーが統合的なログインを可能にするのが、統合認証基盤である。

その一例として、アイデンティティ/アクセス管理(IAM)ソリューションに注力するCAでは、2004年に買収したNetegrityのWebアクセス・シングルサインオン(SSO)製品を自社製品に統合し、Webアプリケーションの認証基盤「CA SiteMinder」を提供している。

「SiteMinderの最大の特徴は、ユーザー認証、アクセス制御、ログ収集を一元管理する機能にある」と説明するのは、日本CAのセキュリティマネジメントプリセールスでコンサルタントを務める兼岡禎朗氏。一元化されたポリシーベースのWebアクセス管理と、SSOによるWebアプリケーション認証における利便性の向上、さらにはアクセスログの収集によって、いつ・誰が・どのWebサイトにアクセスしたか、認証の成功/失敗などの証跡管理を行うという。

2つのSSOのメリット、デメリット

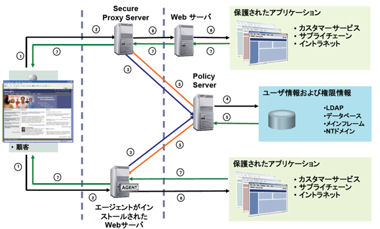

複数のWebサーバ環境でSSOを活用する場合の構成は、一般に「リバースプロキシ型」と「エージェント型」の2つが存在する(図1)。

リバースプロキシ型とは、既存のWebサーバのフロントにプロキシサーバ(ユーザーの入り口となるサーバ)を立てることで、専用のエージェントを不要にする構成のこと。既存のWebサーバにエージェントを導入する必要はなく、ベンダー各社のセキュリティポリシーにのっとった構成をサポートできる半面、拡張時には新たなハードウェア追加やネットワーク構成の変更が必要で、アクセスがプロキシサーバに集中するため、パフォーマンス管理も困難というデメリットがある。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 作業効率爆上がりでも不幸になる? 開発者を襲う「AIのパラドックス」とは

- Active Directoryの心臓部を狙うNTDS.dit窃取攻撃の全貌とは?

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に

- 3800超のWordPressサイトを改ざん 大規模マルウェア配布基盤が82カ国で暗躍

- IPAが10大脅威2026年版を発表 行間から見えた“日本企業の弱点”

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- 富士通、NECの直近決算から探る 2026年国内IT需要の行方

- IT業界の品質保証、どう変わる? “バグがあっても当たり前”からの脱却方法を考察

- JFEスチールが挑んだ「脱レガシー」 短期メリットなし、2億ステップの重荷をどう乗り越えた