中小企業ためのリモートアクセスとセキュリティ対策指南:セキュアモバイルアクセス(2/3 ページ)

VPNを導入する

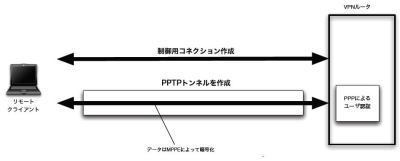

PPTPを利用したVPN接続では、社内側に設置するVPNサーバとクライアントPCとの間で制御用のコネクションを確立し、PPTPトンネルを作成する。その後、PPTPトンネルでパケット化されたデータがカプセル化され、「PPP」(Point-to-Point Protocol)によるユーザー認証を経ると暗号化されたデータをやり取りする仕組みである。クライアントPCと社内ゲートウェイの間は一定のセキュリティが保たれ、公衆無線LANや携帯電話網を利用する通信サービスなどのアクセス手段を問わず、リモートアクセスが行える。

PPTPのメリットは導入や運用管理が容易な点だ。PPTP対応のサーバ機能を内蔵した安価なブロードバンドルータも市販されている。設定も比較的簡単であり、ある程度PCなどの設定に詳しい人であれば、問題なくセットアップできるだろう。内蔵タイプのルータ機器は、ファイアウォール機能やログ管理機能も備えているため、機器1台で多くの機能をカバーできる。VPN接続のためのサーバを用意する必要がないため、個人事務所やスモールオフィスでも導入がしやすい。

また、Windows XPやVistaを搭載するPCにはPPTPクライアントが標準機能として用意されている。このため、別途ソフトをインストールする手間や、クライアントソフトのバージョンアップなどのメンテナンスを行う必要もない。

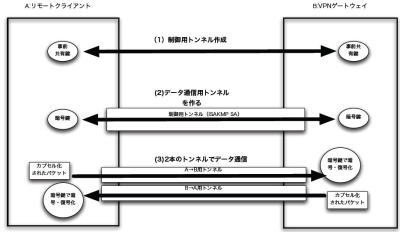

IPsec方式は、本社と支社などの拠点間を常時接続するような用途にも耐えられるように高度なセキュリティ機能を実装しているのが特徴だ。IPsec方式では、「IKE」(Internet Key Exchange:インターネット鍵交換)という仕組みを使って、厳格な相互認証とデータの暗号化を行っている。

IPsecによる通信の仕組みはPPTP方式に比べて複雑である。事前に共有鍵を使った制御用のトンネルを生成し、制御用トンネルで暗号化のための鍵交換データをやり取りする。さらに、これらの情報からハッシュ値を生成し、そのハッシュ値とIPアドレスから相互認証を行う。この相互認証を経て、ようやく実際のデータ通信用のトンネルが作成され、生成した鍵を使って暗号化したデータのパケットが通信経路を流れる。

IPsec方式でリモートアクセスを行うには、IPsec対応のVPNゲートウェイ装置と、クライアントPC側にもIPsec VPNのサプリカントが必要だ。IPsecにはさまざまな設定のほか、電子証明書の生成や発行といった作業も必要になるため、PCの設定に少し詳しいというレベルのユーザーでは、実際のセットアップや運用を行うのが難しいであろう。

しかしながら、機密性の高いデータを常時やりとりするような場合ではIPsec方式が堅牢性の高い仕組みとして数多く利用されている。自力で構築するのが難しい場合には、外部のサービス提供会社に運用も含めて委託するのが良いだろう。最近では中小企業向けにIPsec VPN機能を搭載した比較的安価なUTM(統合脅威管理)製品も登場している。

(関連記事:「UTM」を知る――なぜ統合セキュリティ対策が必須なのかもご参照ください)

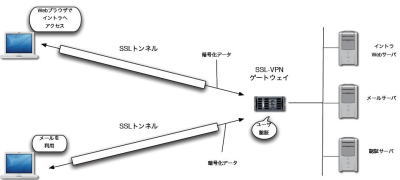

SSL-VPNの方式は、元々安全なWebアクセスのために開発されたSSLを応用したもので、基本的な仕組みはWebブラウザが搭載するSSLを利用して、データ暗号化する仕組みである。最近では中小企業向けの小型UTMアプライアンス製品が出揃い、最も注目を集めているVPN方式だ。利用するには、社内ネットワークのゲートウェイにSSL-VPN対応のUTM製品を設置する必要があるが、クライアントPCではWebブラウザやメールソフトなどでSSL対応しており、これらのアプリケーションでリモートアクセスをすれば、通信経路にSSLのトンネルが作成され、データを暗号化して伝送される。

SSL-VPNのメリットは、IPsec方式のような設定の難しさがない点である。例えば、IPsec方式ではルータを介して相手先の拠点に接続しようとした場合、NAT(Network Address Translation)がアドレス変換を行なったパケットが「改ざん」されたものとみなしてパケットが破棄されてしまう。また、通信自体がファイアウォールやIDP/IDS(不正侵入検知/防御)システムをそのままでは通過できないので、これらの機器の設定変更も必要となる。

SSL-VPNでは、ファイアウォールやIDP/IDSにおいて、SSLによるWebサイトへのアクセスと同じ扱いになるため、いわゆる「ルータ越え」や「ファイアウォール越え」などの設定上の問題が発生しない。プライベートIPアドレスが割り当てられているオフィス内のLANや公衆無線LANなど、場所を選ばずに利用できるメリットもある。ユーザー認証についても、RADIUSやActive Directoryなどの既存の認証システムと連携できる製品が大半であり、アクセス権限による管理も組み合わせることができる。

ただし、利用できるのはWebベースのアプリケーションに限定される。より広範なアプリケーションを利用できるPPTP方式やIPsec方式に比べて、利用できるアプリケーションが少ないのがSSL-VPN方式のデメリットだ。ファイルなどを共有するための「SMB」(Server Message Block)や「CIFS」(Common Internet File System)、またリモートからシステムを操作するための「SSH」(Secure SHell)、「VNC」(Virtual Network Computing)といった非Web型のサービスはそのままでは利用できないのである。別途、ベンダーが提供するサプリカントを導入する必要があるほか、サーバ側にも証明書を用意する必要がある。

SSL-VPNは、PPTP方式のように対応ルータ機器を設置するだけ良いというものではないが、IPsec方式に比べて運用の負荷は小さい。イントラネットでの情報共有やファイル共有、電子メール、Webアプリケーションなどで社内システムを構築しているのであれば、SSL-VPNを導入するメリットは高いといえる。クライアントPCからのアクセスの自由度とセキュリティの堅牢性のバランスを考慮した方法だろう。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- Gartner、2026年のセキュリティトレンドを発表 6つの変化にどう対応する?

Windows Vistaのリモートアクセス機能で接続する

Windows Vistaのリモートアクセス機能で接続する