10月のMS脆弱性問題、企業ばかりに被害多発:個人に遅れる企業の対策

10月に発見されたMicrosoft Windowsの脆弱性問題では、アンチウイルスのみの対策をしていた企業に多数の被害が発生したという。

「複合的な対策をしていれば、パッチ適用前に防御できた可能性がある」――10月に発見されたMicrosoft Windowsの脆弱性(MS08-067)問題で、個人ユーザーよりも企業ユーザーに被害が多発したという。シマンテックが当時の対応状況を明らかにし、複合的な対策の導入を呼び掛けた。

通常の4倍以上の相談

MS08-067の脆弱性は10月20日前後から各セキュリティ機関から公表され、Microsoftは米国時間の10月23日に緊急の修正パッチをリリースした。脆弱性が悪用されると、リモートからのコード実行やシステムを制御される被害などが想定され、修正パッチのリリース直後からこの脆弱性を悪用するワームが多数出回った。

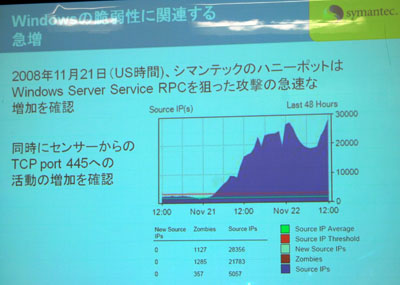

シマンテックによると、11月7日にセキュリティ対策ソフトウェアで脆弱性を突く不正侵入を防止するためのシグネチャを提供した。11月21日には脆弱性を悪用するワームの1つ「W32.downadup」を検出し、同日に駆除用のパターンファイルを配布した。この直後から、同社の「ハニーポット」(おとりPC)ではTCP445番ポートを利用してワームの拡散を試みる不正な通信の増加を確認したという。

この傾向を受けて、11月24〜28日には企業ユーザーのサポート窓口にW32.downadupに関する200件以上の相談が殺到した。通常1つのウイルスに対する相談は、多くても1日に10件程度だといい、被害を受けた企業では感染したPCが800台に及んだケースもあった。しかし、同期間中に個人ユーザーから寄せられた相談は、1件のみだったという。

単体の対策で被害拡大?

セキュリティ製品担当マーケティングマネジャーの広瀬努氏は、脆弱性の影響が企業ばかりに集中した理由について、複合的な対策の遅れが原因になった可能性があると指摘する。

「例えばMicrosoft Updateを自動更新にしていない、クライアントファイアウォールを導入していないといった課題があるようだ。アンチウイルスだけでは、パターンファイルを手にするまで対応できず、複合的な対策を導入する必要性を認識した」(同氏)

個人ユーザーに被害がほとんど見られなかったのは、Microsoft Updateの自動更新設定が普及している点や、アンチウイルスに加えてクライアントファイアウォールや不正侵入防御機能などを実装したセキュリティ対策ソフトウェアを導入していたからだという。

「システムへの影響を考慮して、修正パッチの検証に時間がかかる点やクライアントセキュリティを最低限にしなければならないという企業も多い。しかし、今回のケースでは対策が不十分な企業ほど影響が大きいようだ」と広瀬氏は話す。

同社がパターンファイルを配布した後も、「駆除を何度しても感染が止まらない」といった相談がいくつかあった。同氏によれば、修正パッチの適用と駆除で感染PCを根絶しなければワームの拡大を阻止できず、感染PCをいくら駆除しても別のPCが社外などでインターネット接続した際にワームに感染して、拡散が繰り返されたという。

「例えば、不正侵入防御機能を持ったセキュリティ対策ソフトウェアを導入していれば、アンチウイルスだけの場合に比べて2週間早く防御できた。クライアント側が持つ不正侵入防御機能はデータの更新や管理が自動化しているので、迅速に対処できる」(同氏)

対策強化は一筋縄ではない

企業向けのクライアントセキュリティ対策ソフトウェアは、シマンテックやトレンドマイクロ、マカフィー、エフ・セキュアなど、セキュリティベンダー各社が多機能な製品を展開する。シマンテックの場合、2007年10月にリリースした「Endpoint Protection 11.0」が最新版になる。

同製品以前は、アンチウイルス/スパイウェア機能のみの「Antivirus Corporate Edition 10.0」と不正侵入防止やクライアントファイアウォール機能も搭載した「Client Security 3.x」の2製品が存在した。W32.downadupの被害は、Antivirus Corporate Edition 10.0の多数のユーザーに多数に及んだが、Client Security 3.xやEndpoint Protection 11.0のユーザー企業では、被害がほとんどみられなかったとしている。

広瀬氏によると、Endpoint Protection 11.0のユーザーは企業ユーザー全体の25%で、75%はClient Security 3.xを継続利用している。広瀬氏は「今回の経験から、セキュリティ対策製品は最新のものを利用することが望ましいことを改めて実感した」と話す。

しかし、ユーザー企業ではクライアントのセキュリティ対策を簡単に強化するというのが難しい場合も多い。ライセンスの残存期間が長い場合や、インフラ周りも含めた総合的な対策でクライアントを保護している場合、投資が割けないなど、各社が抱える背景はさまざまだ。

広瀬氏は、「できれば最新版の利用が理想だが、既存の対策を有効活用できていないケースも見受けられる。まずは現状で可能な対策をもう一度見直し、“Blaster”対策のような過去のノウハウも活用して強化してほしい」とアドバイスしている。

関連記事

Windowsの脆弱性を悪用するワームが猛威

Windowsの脆弱性を悪用するワームが猛威

「MS08-067」の脆弱性を悪用する新手のワームが感染を広げている。 Windowsの脆弱性悪用ワームか? 国内で445番ポートスキャンが急増

Windowsの脆弱性悪用ワームか? 国内で445番ポートスキャンが急増

10月末から445番ポートへのスキャンが急増し、JPCERT/CCが警戒を呼びかけた。 MSが臨時のセキュリティパッチ公開、Windows狙いのワーム出現の恐れ

MSが臨時のセキュリティパッチ公開、Windows狙いのワーム出現の恐れ

この脆弱性を突いた攻撃が既に発生し、ワーム作成に利用される恐れもあるため、Microsoftは臨時パッチ公開に踏み切った。- シマンテック、エンドポイントセキュリティ製品の最新版を発表

シマンテックは、企業向けエンドポイントセキュリティ製品「Symantec Endpoint Protection 11.0」などを発売した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- なぜ、投資対効果が不透明でもAIに投資し続けるのか? 調査が明かす「皮肉な現実」

ハニーポットで観測したTCP445番ポートの通信状況

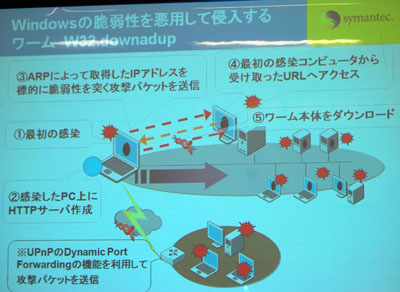

ハニーポットで観測したTCP445番ポートの通信状況 W32.downadupでの感染活動の様子

W32.downadupでの感染活動の様子