標的型攻撃に備えよ! ただし抜本対策は見つからず(後編):Next Wave(1/2 ページ)

巧妙に偽装しひっそりと忍び寄る脅威に対し、いかに疑いの目をもって発見し被害を未然に防げばいいのか。後編ではセキュリティの専門家が考える具体的な対処策について紹介する。

標的型攻撃は防げないものとして認識すべき

2008年12月16日に、JPCERTコーディネーションセンター(JPCERT/CC)ほか4団体が共同で開催した「SecurityDay2008」では、標的型攻撃の実態報告と、技術面および運用面における対策がいくつか検討された。

しかし、現状のところ標的型攻撃は個々に手口が異なるため、傾向やパターンが掴みづらく、抜本的な対策は見いだせていないのが現状のようだ。

そんな中、「これまでセキュリティマネジメントは事前対策ばかりが考えられていたが、標的型攻撃は事前対策では防げないものとして認識すべきである」と指摘するのは、奈良先端科学技術大学院大学(NAIST)の情報科学研究科の准教授で、情報通信機構情報通信セキュリティ研究センタートレーサブルネットワークグループのプロジェクトリーダを兼任する門林雄基氏だ。

「標的型攻撃の巧妙化が進み、観測網を注意深く避けるマルウェアも存在するようになったため、従来の手法を用いたウイルス解析や定点観測、早期警戒、傾向分析では難しくなっている」と語る門林氏は、情報処理推進機構(IPA)やJPCERT/CCなどのセキュリティ専門組織やアンチウイルスベンダー、定点観測組織は、広く一般を無差別攻撃的するマルウェアを観測し、その解析とアラートを前提としているが、標的型攻撃は各社各様に異なった攻撃パターンで行われるため、現在観測しているマルウェアは氷山の一角でしかない可能性も大きいという。

「標的型攻撃のターゲットが国家レベルの組織から一般企業にまで拡大している中、当然の帰結として、企業内部にも解析機能を持たせることが必要になっている。危険なメールに対しては各自が勘を働かせていかなければならない時代になった」と述べる門林氏。

だが、果たして一般企業で専門組織が行っていたような分析や観測は可能なのだろうか。

インシデントレスポンス機能のコモディティ化が必要

門林氏は「マルウェア解析は難しくはない。誰でもできる可能性はある」と前向きに考える。例えば、2008年10月サイバークリーンセンター運営委員会と情報処理学会によって開催した『マルウェア対策研究人材育成ワークショップ 2008』では、あえて手ほどきもしない中で、大学や国立研究機関、企業などから論文22件が集まったという。

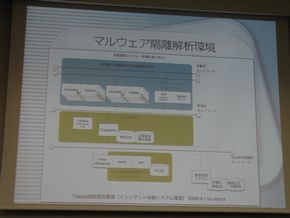

また、文部科学省先導的ITスペシャリスト人材育成プログラムによって2007年にスタートした関西圏を中心とした情報系大学院および企業・団体で構成されるプロジェクト「IT-KEYS」では、セキュリティの専門家育成プロジェクトを実施。2008年9月には、CIOやCSOを補佐する人材を中心に受講生22名を集めてインシデント体験演習を行った。さまざまな検体を利用してマルウェアの感染、拡散から、ルートキット検出、メモリダンプ採集まで、NICT開発のマルウェア隔離解析環境を使用して課題をこなしたという。

どの端末からどんなパケットが出て、どのような拡散経路をたどるのか、現場に出る前にマルウェアへの勘を働かせられるようにすることが目的だという門林氏は、「マルウェア対策は国や専門の研究機関にまかせておけばいい時代ではなくなった。標的型攻撃が一般化した今、インシデントレスポンス機能のコモディティ化が必要とされている」と語る。

今後、一般企業でもインシデントレスポンス体制が整っていれば、このマルウェア隔離解析環境をVPN経由で利用できるように準備中だという。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに

「マルウェアは日々発生し、インシデントは必ず起ることを前提に考えるべき」と語るNAISTの門林雄基氏

「マルウェアは日々発生し、インシデントは必ず起ることを前提に考えるべき」と語るNAISTの門林雄基氏