企業で多発するマルウェア騒動から学ぶもの:Webと結び付く最近の脅威(2/3 ページ)

Inducは攻撃者の腕試し?

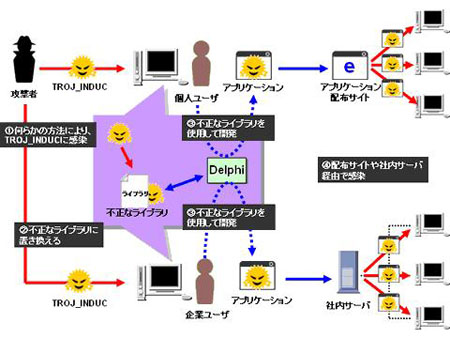

8月下旬から騒動なっているのが、開発環境のDelphiや同環境で作成されたアプリケーションに感染するInducだ。トレンドマイクロによれば、感染マシンの82.5%が企業だった。

Inducは、感染マシン上にDelphiの環境があるかをチェックし、インストールされていれば「SysConst.pas」に悪質なコードを書き込む。それをコンパイルして「SysConst.dcu」というファイルを作成し、それ以後は新規にコンパイルされるDelphiファイルのすべてにInducのコードを仕込む。

Inducの影響を受けたアプリケーションの数は不明だが、国内ではソフト配信サイトなどを中心に影響を受けた多数のアプリケーションが見つかった。しかし、2009年9月上旬時点でInducはDelphi環境で感染を広げる以外に、個人情報を盗んだり、システムを破壊したりするといった攻撃は確認されていない。

Inducについて、平原氏は攻撃者の真意は不明としながらも、「開発環境を通じた感染手法が機能するかどうかを試した可能性もある」と指摘する。Induc自体は1年以上も前に見つかっていたという情報もあるが、複数のセキュリティ企業などが発見したことで、今回の騒動につながった。「感染を広げる以外に何もしなかったので目立たなかったと思われる。今後どのような行動をするのか、監視していく必要がある」(平原氏)

Autorunは必要ですか?

企業に限らず個人ユーザーにも広く感染しているほかの脅威が、Autorunウイルスや改ざんされたWebサイトなどで感染するGumbarウイルスだ。

Autorunウイルスは、リムーバブルメディアなどの外部デバイスがマシンに接続された際にプログラムを自動的に実行する「Autorun.inf」を悪用する。当初は、不正プログラムと不正プログラムを自動実行するAutorun.infがセットになってリムーバブルメディアに仕掛けられ、接続したマシン上で実行される仕組みだった。その後、接続された異なるリムーバブルメディアにもAutorun.infを作成してしまう機能が追加されてことで、感染が爆発的に広がった。

トレンドマイクロによれば、Autorunウイルスは2008年初頭から今にいたるまで感染報告数の上位を占めている。現在ではMicrosoftからAutorun機能を無効にするツールが提供されているほか、ウイルススキャンや暗号化などによる感染防止などのセキュリティ機能を搭載したUSBメモリ製品が多数登場したが、感染を抑制できる状況にはなっていない。

こうした背景には、マシンにリムーバブルメディアを接続するだけで必要なアプリケーションが実行できるという利便性がある。便利な機能は損ないたくないというのが一般的なユーザーの本音だろう。平原氏は、「少なくとも企業内で1日に何度もリムーバブルメディアを使うシーンがあるのだろうか。Autorun機能を無効にする対策は非常に有効であり、多少面倒でも実施していただきたい」とアドバイスする。

Gumbarによる被害は4月以降、世界各国に広がっている。何かしらの方法で改ざんされたサイトを閲覧した際に、ドライブバイダウンロードなどの手法を通じてWebブラウザ経由でGumbarがインストールされてしまい、感染者のPCにFTPのアカウント情報があれば、その情報を外部に送信する仕組みだ。

この手口で多数のFTPアカウントが盗まれ、攻撃者はそのアカウントを使ってGumbarを仕掛けるために別のWebサイトを改ざんする。感染被害はアカウント盗難とサイトの改ざんが繰り返されたことで、拡大の一途をたどっている。

「FTPアカウントを盗んでは改ざんするという行為は、一見すると手作業で大変面倒なものに感じされるが、攻撃者からみれば感染マシンを確実に増やすことができるので積極的に仕掛けているようだ」と平原氏は分析する。

企業や個人などあらゆるWebサイトが改ざんの標的にされており、感染を防ぐにはセキュリティ企業各社が推進しているWebサイトの安全性評価機能などを活用することが有効になりそうだ。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 新たな基準になる? NSA、ゼロトラスト実装指針「ZIGs」のフェーズ1・2を公開

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- 長期記憶で能力を進化 Googleらが脆弱性解析を自動実行するLLMを提案

- Gartner、2026年のセキュリティトレンドを発表 6つの変化にどう対応する?

- 「2030年に生産性を語る人はいなくなる」 AI統合の先にあるシステム開発の新基準とは

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 作業効率爆上がりでも不幸になる? 開発者を襲う「AIのパラドックス」とは

- Active Directoryの心臓部を狙うNTDS.dit窃取攻撃の全貌とは?

Inducの感染メカニズム

Inducの感染メカニズム