家電の脅威へ備えるセキュリティのフレームワーク〜その2:情報家電のセキュリティリスクと対策(1/2 ページ)

情報家電における脅威に対処するには、製品ライフサイクルにおける個々のプロセスに基づいて脅威の内容と対策を考えることが重要になる。今回は製品の「製造」および「運用」プロセスにおける取り組みを説明しよう。

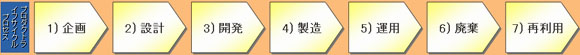

前回は、情報家電におけるセキュリティのフレームワークとして「セキュリティ・ライフサイクル・マネジメント(SLM)」の概要を紹介した(図1)。SLMを構成する3つの要素の1つであるプロダクトライフサイクルに沿って、情報家電製品が作られる上流工程(企画・設計・開発)でのセキュリティ脅威と対策について言及したが、今回は開発以降の「製造」「運用」プロセスにおける詳細について説明しよう(図2※次ページ)。

製造プロセス

「製造プロセス」は、企画開発された情報家電がメーカーの工場で製造および量産化される段階である。開発プロセスで開発された各種ソフトウェアなども、工場での製品組立ての際にハードウェアに書き込まれる。さて、量産段階ではどのようなセキュリティ脅威が存在するのだろうか。

製造プロセスにおけるセキュリティ脅威は主に2つある。1つはソフトウェアに書き込む際の不正プログラムの混入だ。もう1つは、前回述べた情報家電における情報資産の一部となる機器情報の漏えいである。特に不正プログラムの混入は、第2回で述べたように過去にも多くの事例がある。不正プログラムに感染した製品が出荷されて市場に出回ることは、ユーザーにとっての不利益はもちろん、メーカー側にも製品の回収や修理といったコストが発生する。また、直接的なコストなどの損失以外にも、企業ブランドの失墜といった大きなリスクを伴うため、メーカーは十分な対策を講じる必要がある。

メーカーが取るべき具体的な対策とは何だろうか。不正プログラムが混入する脅威への対策では、製品出荷前にセキュリティ検査を実施するのが有効だ。製品へのソフトウェアの書き込みや機器制御のために製造現場で使用されるコンピュータは、社内ネットワークのみで使用したり、スタンドアロンの状態で使用されたりする場合がある。このような製造用機器は、オープンネットワークに接続していないことから不正プログラムに感染する可能性が低いと判断され、ウイルス対策ソフトを導入しないなど、セキュリティ対策が十分に取られていない場合が多いと推測される。

しかし、最近ではUSBメモリなど利便性が高いリムーバブルメディアが普及し、クローズドなネットワーク内でのみ運用していても、不正プログラムが混入する可能性が十分にある。実際に製造や保守現場へ持ち込まれたPCやUSBメモリなどから、機器が不正プログラムに感染する例が数多く報告されている。そのため、製品出荷前に不正プログラム混入の有無を検査することが望ましい。ただ実際は、対象の組込み機器や検査用のコンピュータなどでは、セキュリティ対策の必要性を感じていたとしても、パフォーマンスを低下させたくないなどの理由により、最低限のアプリケーションしかインストールしたくない場合も多いだろう。

そのような場合も不正プログラムによる被害を最小限に食い止めることができるように、端末へウイルス対策ソフトなどのアプリケーションをインストールすることなく、必要に応じて不正プログラムの有無を検査できるようなセキュリティソリューションで定期的にウイルスチェックを行うのが望ましい。この対策を実施することで、出荷後のインシデント発生によりかかるコストやブランド力の低下などのリスクを最小限に抑えられる。

製造プロセスにおけるもう1つの脅威が機器情報の漏えいだ。生産工程ではシリアル番号や製品の各種チェックデータなどの各種マスター情報が製造機器の管理PC内に保管される。これらの情報は個人情報に結びつく場合があり、メーカーは情報が漏えいしないよう対策を講じるべきだろう。

対策は、工場でICカードなどによる工員の入退出管理や機器や物品の持出し管理といった物理セキュリティ、また、製品製造における操作ログやネットワークログ管理といった情報セキュリティの2つを組み合わせ、工場として情報管理体制を強化することが有効である。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

図1 プロダクトライフサイクルにおけるプロセス

図1 プロダクトライフサイクルにおけるプロセス