ネット経由の大規模攻撃に備える重要性――2009年7月のDDoS攻撃の舞台裏(1/2 ページ)

2009年7月に発生した米韓サイトに対するDDoS攻撃の実態について、米ネットワークサービスベンダーのAkamaiが説明した。同社ではネットワーク上における対策の重要性を指摘する。

2009年7月、米国と韓国の主要な政府機関や企業を標的にした大規模なサービス妨害攻撃(DDoS)が発生した。当時の対応状況について、このほど来日した米Akamaiの技術担当副社長のハラルド・プロコップ氏が説明し、DDoS攻撃を仕掛けるボット(※)の脅威や、インターネット上における対策の重要性を取り上げた。

※ボット=マルウェアに感染し、第三者が不正操作できる状態にあるコンピュータ

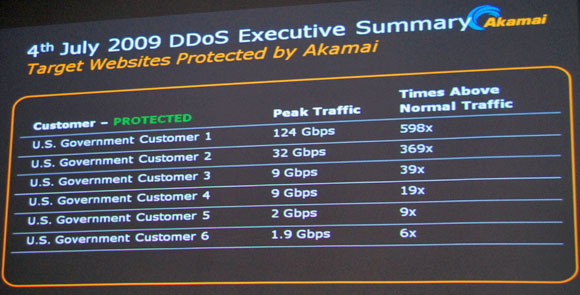

Akamaiは、Webコンテンツやアプリケーションの配信サービスを手掛けており、世界3000カ所以上に配置する6万1000台余りのサーバネットワークを保有している。2009年7月の攻撃では、同社のネットワークを利用する6つの米政府機関のサイトが攻撃に遭い、あるサイトではピーク時に40万IPアドレスから計124Gbpsもの大規模なトラフィックが発生していたという。

プロコップ氏によると、攻撃の第一弾は2009年7月4日正午過ぎ(米国東部時間)に確認された。この時点でのトラフィックは通常よりもやや多いという具合で、同日夕方前にいったん終息する様子がみられた。しかし、夜間に入ってから再びトラフィックが激増し、同日深夜にピーク値を記録。攻撃は翌5日未明まで続いて終了した。その後、5日の正午ごろから夜間にかけて小規模な攻撃が繰り返し発生した。

Akamaiでは、第一弾攻撃が確認された段階でユーザーにアラートを発し、DDoS攻撃の解析に着手した。この間にもトラフィックの増加が続いたが、調査を続けてほしいというユーザーの意向で攻撃に関与しているとみられる通信を遮断しなかったという。その後、攻撃が激化したために同社では通信を遮断。その後、通信の一部を制限しながら接続を再開し、状況監視を継続した。

124Gbpsのトラフィックを観測したサイト以外の5つのサイトにも、数Gbpsから数十Gbpsのトラフィックが発生しており、6サイト合計では200Gbpsを超えていた。なお、Akamaiを利用していない政府系サイトへの攻撃では、729Mbpsのトラフィックが発生してサイトがダウンしてしまったという。

こうした対応についてプロコップ氏は、「攻撃はすぐにでも遮断できたが、DDoS攻撃の仕組みを調べる必要があった。当社で攻撃元の大半が韓国のIPアドレスであることまでを突き止めたが、その後はFBIなどの捜査機関にデータを提供し、詳細な調査を任せた」と話す。

この攻撃では、ボットと化した韓国内の多数のPCが標的のサイトへ一斉に接続を要求したとみられる。サイト側の処理能力を超えた要求があればシステムがダウンしてしまい、サービスを提供できなくなってしまう。「攻撃者の狙いは7月4日(米独立記念日)というタイミングにサイバーテロを仕掛けることで、米国のシステムが脆弱なことを世界に見せつけたかったのではないか」(プロコップ氏)

実際に誰がこのDDoS攻撃を計画し、指揮したのかは今も明らかになっていない。だがプロコップ氏は、韓国が世界有数のブロードバンド大国であること、また、PCの普及率が高いといった状況から、攻撃を計画した人物が攻撃に必要な多数のボットを調達しやすい環境だったのではないかと推測している。

Akamaiが2009年第3四半期に調査した世界のブロードバンド状況では、韓国のネットワークの74%は5Mbps以上であり(日本は60%)、人口1人当たりのIPアドレスも0.23個(同0.15個)と、アジア地域では首位を独占した。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

プロコップ氏。同社サービスのシステム構築などを手掛けている

プロコップ氏。同社サービスのシステム構築などを手掛けている 同社顧客に対するDDoS攻撃の状況。最も攻撃を受けたサイトでは通常の600倍近いトラフィックが発生した

同社顧客に対するDDoS攻撃の状況。最も攻撃を受けたサイトでは通常の600倍近いトラフィックが発生した