脆弱性情報を選別、必要な対策情報を確実にピックアップする:10個のツールで学ぶ、備える!情報セキュリティの脅威と対策

IPA提供のツールを活用して企業が留意すべきセキュリティについて学ぶ連載の7回目。国内で利用される多数のソフトウェアの脆弱性対策情報から利用者が必要とするソフトウェアの情報のみをフィルタリングして、取得するツールを紹介します。

ソフトウェアが持つ脆弱性は、脆弱性発見後にとり得る対応によって二つに分類できます。一つは自分たちの手で改修することができる脆弱性です。自社で内製したソフトウェアなどがこれにあたります。こうした脆弱性はアプリケーションの実装や設計内容にセキュリティ対策が考慮されていないことにより、作り出されます。

もう一つは、アプリケーションの土台となるOSやデータベース、開発言語のランタイムライブラリなど、ベンダーの手で構築されていて自分たちの手では改修できない脆弱性です。こうしたシステムの環境面を作り上げているミドルウェアが脆弱性を持っている場合、利用者には直接的な対策が取れません。例えば、HTTPサービスで使われることの多いApacheに脆弱性があった場合、Apacheのソースコードを直接書き直して対処するといったことは困難です。

だからといって、ミッションクリティカルなシステムでは脆弱性が存在しているとの理由で簡単にシステムを止めるわけにもいきません。OSや主要なミドルウェア、アプリケーションに脆弱性が存在し、その脆弱性を狙った攻撃が発生している場合、システムの管理者は当該OSやミドルウェア、アプリケーションの開発元が脆弱性に対応し、パッチを提供してくれるのを待つしかないのです。それでも、自社が使っているソフトウェア(OSも含みます)にどんな脆弱性があるのか、その脆弱性を突くような攻撃の痕跡が残っていないかは確認することはできます。問題はどのソフトウェアにどんな脆弱性についての問題があるのかを”正しく把握しているか”ということです。

IPAの脆弱性対策情報収集ツール

本連載の第2回でもご紹介しましたが、脆弱性対策情報を公開しているポータルサイトとして「JVN(Japan Vulnerability Notes)があります。JVNはJPCERTコーディネーションセンターと情報処理推進機構(IPA)が共同運営し、主に日本国内で使用されているソフトウェアの脆弱性と、その対策についての関連情報をまとめたものです。JVNがまとめた情報は「JVN iPedia」というデータベースに蓄積されています。JVNiPediaでは、JVNを含めた国内外の脆弱性対策を幅広く収集し、公開しています。

このJVN iPediaの情報をベースに3つのサービス・フレームワークで構成されているのがIPAの「MyJVN」です。3つのフレームワークのうち、個人ユーザー向けである「MyJVN バージョンチェッカ」と「MyJVN セキュリティ設定チェッカ」は、既に連載第2回で紹介しました。今回は3つめのシステム管理者向けフレームワークである「MyJVN脆弱性対策情報収集ツール」をご紹介します。

「MyJVN 脆弱性対策情報収集ツール」は、JVN iPediaが提供している脆弱性情報をWebブラウザから簡単に参照できるツールです。本ツールはMyJVNのページ内で利用することができます。ダウンロードやインストールといった作業は必要ありません。ただし、ご使用のWebブラウザに対応したAdobe Flash Playerのインストールが必要です。Flash Playerが動作すればWebブラウザの種類は問いません。

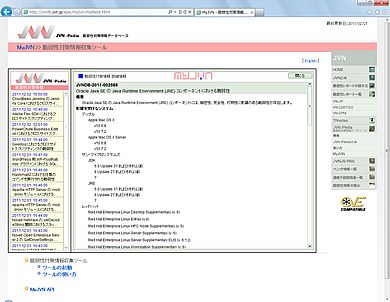

脆弱性対策情報収集ツールのページを開くと、脆弱性対策情報についての情報が近々の日付からソートされて一覧表示されます。一覧では各問題について影響のあるソフトウェアの名称や脆弱性の内容を参照できます(図1)。

左上の「VEND」と「ID」とでベンダー単位でまとめた情報か、データベース上のID順の表示かを選択できます。また一覧の各項目をクリックすることで、詳細な内容を確認できます。詳細表示では、概要、影響を受けるシステム、想定される影響、対策情報などが確認できます。有用な対策方法について解説されているWebサイトへのリンクや、ベンダーの公式な対応がある場合には、その情報も掲示されます(図2)。

必要な情報を絞り込むフィルタリング機能

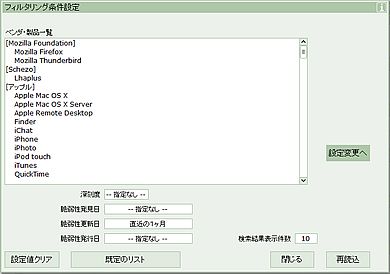

脆弱性対策情報収集ツールは、JVN iPediaに登録されているすべての脆弱性情報に基づいた表示を行っているため、自社のシステムで使っていないOSやソフトウェアの情報も含まれてしまいます。このままでは本当に知りたい情報が埋もれてしまいます。そこで脆弱性対策情報収集ツールでは設定によって表示させる情報を絞り込むことができます。一覧の右上にある「設定」ボタンを押します(図3)。

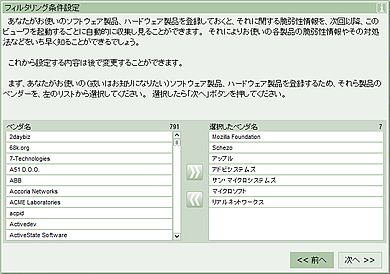

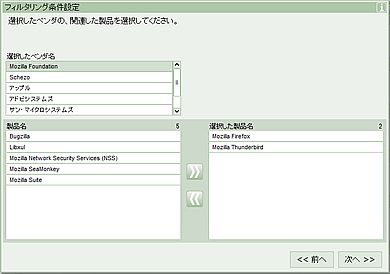

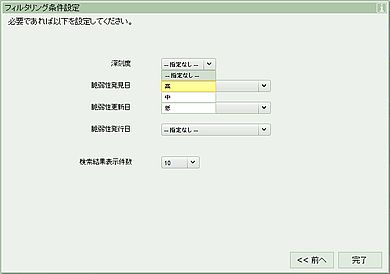

フィルタリングは3ステップで設定できます(図4、図5、図6)。

フィルタリングを設定すると分かりますが、初期状態の一覧でも相当数の情報が表示されているようにみえて、実はフィルタリングされた結果が表示されます。例えば、ベンダーの選択では791社のベンダーが登録されています。初期状態で表示されているのは、そのうちのわずか7社です。自社で導入している製品について、ベンダーと製品名をしっかりと探して選択してください。

3ステップ目で深刻度や脆弱性発見日、情報の発行日や更新日の指定ができます。期間の設定については「指定なし」か「直近の1週間」「直近の1カ月」の3つから選択できます。毎日のように確認ができるならば1週間という選択もあると思いますが、ここは1カ月ないし指定なしというのが現実的な選択かと思われます。また深刻度については「高」と「中」は確実にチェックしたいところです。一度設定したフィルタリングは記録されますので、次回以降のアクセスでも有効です。ページを開くたびにフィルタリングを再設定する必要はありません。

情報を得ることの重要性

脆弱性対策情報を得るということでは前回ご紹介した「icat」を利用する手段もあります。icat では、脆弱性対策情報のうち、既に攻撃に悪用されているなど、利用者が対策を講じないと、被害を被る可能性が高い情報を発信しています。

脆弱性対策情報を得るというだけであれば、IPAやJVNのWebサイト以外にも、そうした情報を公開しているWebサイトがたくさんあります。しかし必要なのは、自分にとって重要な情報を、不要な情報の中に埋没させないということです。フィルタリング機能を有効活用して情報収集に努めてください。

グローバル展開している大手ベンダーは、自社製品に脆弱性が発見されてからの対応も早く、危険回避のためのパッチの配布や、設定値の見直しといった情報を早々に行っています。情報を得ていれば対策が取れたはずなのに、知らなかったばかりに対策が取れず攻撃を受けてしまった、ということのないようにしたいものです。

関連記事

- HTTPサーバのログをチェック 攻撃の痕跡を探せ!

- RPGで体験して学ぶ 安全なWebサイトの運営と管理

- スコアとレーダーチャートで把握する、情報セキュリティ対策自己診断テスト

- 5分でできる!情報セキュリティポイント学習 事例で学ぶ中小企業のための対策

- バージョンチェッカで脆弱性を狙った攻撃に対処する

- 知っていますか? 脆弱性――アニメで見るウェブサイトの脅威と仕組み

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る