ステルスマルウェア対策を備えたUltrabookでサイバー攻撃を防げ!

古いPCを使い続ければ、セキュリティ上のリスクが年々増大していくばかりだ。巧妙になる一方の高度なマルウェアに、最新の防御機能を備えたクライアントPCへのリプレースで対処するという選択肢を考えてみたい。

セキュリティ強化に貢献するCore i プロセッサ

薄い本体の印象が強い「Ultrabook」。しかし、忘れてはいけないもう一つのUltrabookの特徴は、インテル Core i プロセッサを搭載していることだ。Core i プロセッサは処理性能が高いだけではない。従来はOS上のソフトウェアマルウェア対策を講じるのが一般的だったが、最新のCore i プロセッサの持つ仮想化技術やセキュリティ関連機能を活用することで、ハードウェアレベルでも高度なセキュリティ対策を実現できるようになった。

本連載ではUltrabookの「モバイル性」や「省電力性」、「Windows XPサポート終了を見込んでのリプレースの有効選択肢であること」などを見てきたが、今回は、Core iプロセッサの機能を利用したセキュリティ強化について、あるストーリーをもとに検証してみよう。

サイバー攻撃の踏み台になった古いPC

まだ、十分使えるだろう――そう思って使い続けてきた営業部のノートPCは、今年で7年目。使えるものは大切に使うという社風のわが社にとって、これは珍しいことではない。ほとんどのクライアントPCは、リースアップを終えても安価な延長契約を結び、どこかが故障するか、業務に差し障りが出るまで使っていた。しかし、そんな「モッタイナイ精神」が、とんでもない事態を引き起こしてしまった。

連休明けのある日の朝、情報システム部に警察のサイバー犯罪対策課から1本の電話が入った。わが社のIPアドレスコンピュータが、政府機関のサーバに対してサイバー攻撃を繰り返しているという。マルウェアに感染したコンピュータが踏み台になっている可能性が高いので、情報システム部で調べてほしいということだった。原因が分かって攻撃がなくなれば、今回は警告にとどめ、捜査が入ることはないそうだ。

電話を受けたボクはすぐに部長に報告した。部長は真っ青な顔をして慌てふためき始めた。経営陣に報告すれば、「情報システム部は何をしているのだ!」ということになり、ただでさえ弱い情報システム部の発言力が一層弱まってしまう可能性がある。「すぐに調査してくれ」と部長。ボクとセキュリティ担当の同僚A君に指令が飛んだ。

警察から聞いたIPアドレスをたどってみると、攻撃元のコンピュータは営業部が使っているノートPCだった。すぐさま該当するノートPCをネットワークから遮断し、回収して調べてみることにする。

ところが、A君がしきりに首をかしげている。「どのように攻撃しているのか、よく分かりません。ウイルス対策ソフトでディスク全体を検索しても、怪しいものが出てこないんです」。古いPCを使い続けているわが社とはいえ、さすがにセキュリティ対策は実施済み。ウイルス対策ソフトは、常に最新のパッチやパターンファイルが適用される状態だ。原因が分からないため、念のためにHDDを交換し、OSと必要なアプリケーションをクリーンインストールすることにした。

見えない敵の正体はステルスマルウェア

ノートPCをキレイな状態にしたので、もう攻撃は止んでいるはずだ。警察に報告すると、ボクたちがノートPCの回収した以降は、わが社のIPアドレスからの攻撃はないという。とりあえず、警察沙汰はこれで終わったが、ボクたちの仕事はまだ終わっていない。特定はできてないものの、サイバー攻撃を仕掛けるマルウェアが侵入していたと仮定して、二度と同じ事態が起きないようにしなければならない。

セキュリティ担当のA君は、すでに心当たりがあるようだ。攻撃している事実はあるのに、正体を特定できない。それは、ステルスマルウェアの仕業だというのだ。

ステルスマルウェアは、悪意のあるプログラムの存在と振る舞いを隠してしまう。その多くは「rootkit」と呼ばれる、不正侵入後に使われるプログラムをまとめたパッケージを利用している。PCに侵入したマルウェアは、侵入の痕跡を消すためにログを改ざんしたり、侵入経路を確保するためにバックドアを仕掛けたりするが、それを可能にするのがrootkitだ。

rootkitには、アプリケーションレベルで実行されるものと、カーネルレベルで実行されるものの2種類が存在する。アプリケーションレベルのrootkitなら現行のウイルス対策ソフトで検出できるはずだ。今回は営業部のノートPCに感染したステルスマルウェアを発見できていないので、おそらくカーネルレベルのrootkitだろう。カーネルレベルのrootkitは、仮想デバイスドライバなどの形でカーネルにコードを追加するような動作をするため、このrootkitを使ったステルスマルウェアの発見は難しい。

感染経路もおそらく、怪しいWebサイトにアクセスしてしまい、結果的にマルウェアの侵入を許してしまったのだろう。感染経路がこの場合、直接的に有効な対策方法はない。また同じことを繰り返す危険性は、十分に考えられる。これではわが社のセキュリティはもちろん、部長や情報システム部の立場も危ない。

有効な対策はUltrabookへのリプレース

A君に言わせれば、対策方法はあり、それは古いPCをリプレースすることなのだそうだ。

インテルの最新プロセッサ、Core iシリーズが搭載されているPCには、ハードウェア仮想化支援技術として「VT-x」が実装されている。この仮想化を利用して、OSの外側からPCの挙動を監視すれば、ステルスマルウェアの侵入や動作の発見が容易になる。

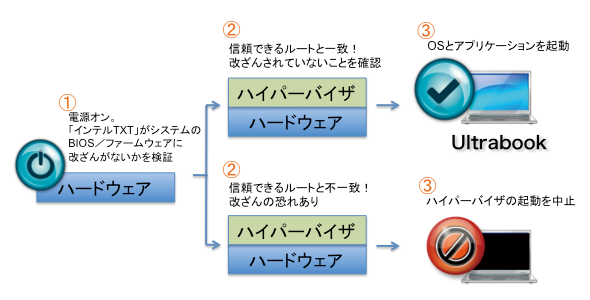

その他にも新しいプロセッサが搭載している、PC起動時にハードウェアレベルで改ざんをチェックする機能「インテル トラステッド・エグゼキューション・テクノロジー(インテル TXT)」のことも知った。インテルTXTさえあれば、今回のような深い階層への侵入も検出できたのでは、とA君とボクは結論づけた。

インテルTXTでは、機器やOS、アプリケーションを認証する基盤が提供される。ハードウェアの次元でOSを分離し、改ざんを検出できることで、セキュリティを根本から強化できる。

しかし、この対策が可能なのは、最新のCore iシリーズをプロセッサに採用しているPCに限られる。だから、7年以上も使っている営業部のノートPCを使い続けるようでは対策は不可能だ。

そこでボクとA君は、有効な対策方法として、1.Core i プロセッサを搭載するPCにリプレースする、2.外出が多い営業部のPC運用を考えると薄型軽量タイプが望ましい、3.したがって営業部のノートPCをUltrabookへ総入れ替えすることが有効――と結論づけたレポートを部長に提出した。

翌日、グループウェアで部長の予定をチェックすると、午後に財務担当役員や営業本部長との打ち合わせが入っている。ボクは心の中でUltrabookへのリプレース予算獲得の成功を祈って、部長へエールを送った。

関連記事

「ポストWindows XP」で注目するUltrabookの効用

「ポストWindows XP」で注目するUltrabookの効用

2014年のWindows XPのサポート終了を控え、既にXP対応が打ち切られるソフトウェアが現れ始めた。ソフトウェアのサポート終了という視点から、新たなクライアントPCによる業務環境の実現を考えてみたい。 攻めの節電――Ultrabookで挑めるか

攻めの節電――Ultrabookで挑めるか

企業の社会的責任を果たしつつ電力コストも削減するという“一石二鳥”の節電をどう実現すべきか。台数規模の大きいPCはそもそも省電力だろうか? 事業継続も視野に入れた選択肢で検討したいのが「Ultrabook」だ。 Ultrabookを選ぶ5つの理由とは?

Ultrabookを選ぶ5つの理由とは?

今までのノートPCはとにかく重い。一時期話題になった「Netbook」も仕事でバリバリ使うには性能・機能があまりにチープだった。そんな我慢も、もう終わる。「Ultrabook」がモバイルワークを新時代に導いてくれるのかを検証する。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

ステルスマルウェアを捕えるCore i プロセッサ

ステルスマルウェアを捕えるCore i プロセッサ