「遠隔操作ウイルス」事件で露見したセキュリティ対策事情――専門家らが見解(1/2 ページ)

日本ネットワークセキュリティ協会が「遠隔操作ウイルス」事件に対する見解を明らかにした。協会の専門家らは、「基本的なセキュリティ対策が十分に浸透していない」と指摘する。

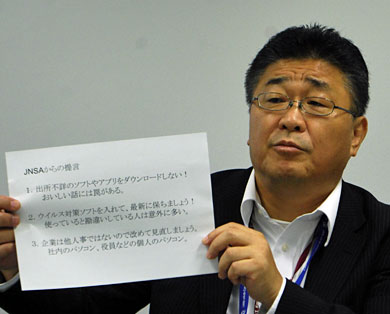

セキュリティ関連の企業や組織で構成する「日本ネットワークセキュリティ協会(JNSA)」は10月17日、記者会見を開いて「遠隔操作ウイルス」事件に対する見解を表明した。JNSA理事の西本逸郎氏は、「不審なソフトやアプリに手を出さない、ウイルス対策ソフトを最新にするなどのセキュリティの基本的な対策行動がまだまだ浸透していない」と指摘した。

手口に目新しい点は「無い」

会見ではJNSAに参加するウイルス対策ソフトベンダーやセキュリティサービス企業などの担当者が、今回の攻撃手法やサイバー犯罪の特徴、警察によるサイバー事件捜査、社会全体からみたセキュリティ対策などの点で意見を述べた。

まず、手口では2ちゃんねるの掲示板に「無料の便利ツール」と称した実行形式のファイルをダウンロードさせるリンクが書き込まれ、これをダウンロードしたユーザーのPCに不正プログラム(IEsys.exe)が送り込まれた。ユーザーが「IEsys.exe」を実行するとバックドアが作られ、サイバー攻撃者がPCを不正に遠隔操作できる状態になる。

不正操作は、攻撃者が掲示板サイトにコマンドを書き込み、IEsys.exeに感染したPCがこのコマンドを把握することで行われたという。これにより、攻撃者はPCのユーザーになりすまして、犯罪予告を掲示板サイトに書き込むなどの行為をした。また、不正操作を行う際には、「Tor」と呼ばれるP2Pでの通信経路のデータを改ざんして追跡をできなくさせるツールが利用されていることも判明している。

「IEsys.exe」自体は比較的新しいマルウェアだが、不正プログラムの種類としては「トロイの木馬」に分類されるという。サイバー攻撃者がコンピュータをトロイの木馬に感染させて不正に操作する手口は昔から存在しており、JNSAは今回の事件で初めて登場した手口では無いと解説する。

一方で通常のトロイの木馬とは異なる点もみられるという。通常のトロイの木馬には、サイバー攻撃者がプログラムの存在や不正操作の痕跡をユーザーに知られないよう隠ぺい工作を行う。今回の不正プログラムを解析したトレンドマイクロやシマンテックによれば、不正プログラムには隠ぺい工作がなされておらず、正規プログラムの脆弱性を悪用するような機能も見つからなかった。また、攻撃者がマルウェア開発ツールなどを使わずにプログラムの大部分を自作した可能性もみられるという。不正プログラムにはC#や.NETなどのWindowsアプリケーションで多用される開発環境や、HTML処理などWebアプリケーションに関係する技術が使われていた。

これらの事実から読み取れる点は、手口自体に目新しいところがみられないものの、不正プログラムの存在や不正操作の痕跡を部分的ながら知られてしまうようにしていることだという。また、最近では標的型攻撃など企業や組織を狙う高度なサイバー犯罪が多いが、今回はかつてみられた個人のユーザーが巻き込まれる事件だという。

一部報道では「実行犯」と称する人物がTBSなどに送り付けたメールで、動機を「警察への挑戦」としていた。JNSA幹事の二木真明氏は、今回の事件の犯人像として「ある程度のプログラミングスキルを持っていること、自己顕示欲が強いことなどがうかがえる」とコメント。西本氏は、「トロイの木馬を使う攻撃ではコマンド・コントロール・サーバが使われことが多いものの、今回の事件では用いられていないので、新しい攻撃テクニックを試していた可能性もある」と話す。攻撃者の狙いの真偽は不明なままだ。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

基本的なセキュリティ対策をまず徹底してほしいと呼び掛けるJNSAの西本逸郎理事

基本的なセキュリティ対策をまず徹底してほしいと呼び掛けるJNSAの西本逸郎理事