攻撃先の拡大と機能強化が続くバンキングトロイの動向

シマンテックによれば、金融機関の利用者を狙ったマルウェアは10年近く前から存在するが、最近では日本に特化した攻撃手法もみられるなど、その実態は変化し続けているという。

日本のネットバンキング利用者もサイバー犯罪者に本格的に狙われ始めた――シマンテックは3月4日、報道機関向けの説明会で、金融機関やその利用者を狙ったマルウェア(バンキングトロイ)の動向や対策について解説した。2月に国内のオンラインバンキングサービス利用者を狙う攻撃も発生している。

会見したセキュリティレスポンスの林薫氏によると、バンキングトロイが登場してから10年以上が経つ。最近では「Zeus」や「SpyEye」といった高度な機能をマルウェアが台頭し、さらには、これらマルウェアのソースコードが流出したことによって、多種多様な亜種が出回るようになった。

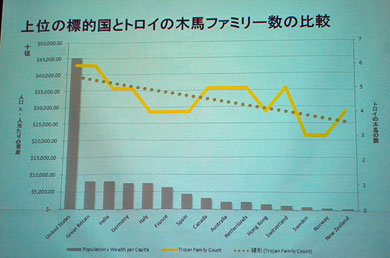

攻撃の傾向は大きく2つに分かれ、1つは特定の地域や金融機関、利用者に絞り込んで実行される。もう一方は広範囲な地域や多数の金融機関、利用者を狙うケース。それによって使われるバンキングトロイも異なり、前者の場合は、英国の金融機関だけを狙う「SHYLOCK」、後者ではZeusやSpyEyeが代表的という。これまで頻繁に狙われるのは、国民1人あたりの資産が多い先進国であり、かつ、英語圏やスペイン語圏など人口の多い地域が主流だった。

マルウェアに感染させる方法は、Webサイトに埋め込まれた不正サイトへのリンクを通じて閲覧者にマルウェアを送り付ける「ドライブバイダウンロード」と、メールのファイルや記載されたリンク経由が多い。バンキングトロイの持つ機能には、感染コンピュータに入力された情報やcookie、画面キャプチャなどを盗聴する機能、盗聴した情報を攻撃者サーバに送信する機能、攻撃者サーバから機能を拡張するプログラムをダウンロードして実行する機能、サービス利用中にブラウザの通信や処理内容を不正に改ざんするといった機能がある。

林氏は、こうしたバンキングトロイの基本的な特徴は今でも通用してしまうために、大きな変化が無いと解説する。だが、例えば、セキュリティ対策ソフトなどに検出されにくくする、あるいは、セキュリティ対策会社に解析されにくくするための機能強化が図られている。攻撃の対象地域もアジアやアフリカ、中東など、これまで被害が少なかった地域に広がっているとのことだ。

例えば、日本を狙う攻撃は2005年7月に「infostealer.Jginko」というアカウント情報を盗むマルウェアが出現。2011年5月にはSpyEyeの亜種で、日本語メッセージで情報を盗むものが登場した。今年2月に見つかったものはZeusの亜種で、5つの大手銀行のサービスを狙うように設計されていた。「攻撃者は、従来は日本の事情を探る程度だったが、攻撃先として本格的に狙い始めたかもしれない」(林氏)という。

昨年に国内の多数のオンラインバンキングが狙われた攻撃ではバンキングトロイが、正規サイトの一部を改ざんして偽の画面をポップアップ表示したり、利用者が入力した送金情報を改ざんして犯罪者の口座に振り込ませるなどの手口が注目された。「オンラインバンキングの仕組みは金融機関ごとに異なるのでカスタマイズする必要があるものの、カスタマイズが簡単にできるツールが10〜100ドルほどで売買されている」(同氏)

バンキングトロイへの対策として、同社セールスエンジニアリング本部の谷村徹氏は、統合型セキュリティソフトや、企業ではネットワークに設置しているIPS(不正侵入防御)の活用を勧める。統合型セキュリティソフトには、パターンファイルによるマルウェア検出のほか、IPSやファイルの信頼性などの情報(レピュテーション)、プログラムの不審な挙動を監視する「ふるまい検知」などの機能を備える。機能単体ではマルウェアの侵入や行動を阻止できない場合があるものの、複数の対策機能を併用することで防御できる可能性を高めていける。

またUA製品本部の坂尻浩孝氏は、サービスを提供する金融機関などにユーザー認証を強化する仕組みの活用を提案しているという。金融機関ではワンタイムパスワードや乱数表といった複数の認証手段を採用しているが、これら以外にもインターネット回線とは異なる携帯電話のショートメッセージでワンタイムパスワードを送信する方法や電子証明書を利用した認証などがある。

林氏によれば、2月に見つかった攻撃ではマルウェアがどのようにコンピュータに感染したかは不明であるものの、コンピュータにインストールされているセキュリティソフトがマルウェアの不正な通信を検知したことで、感染が分かったという。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

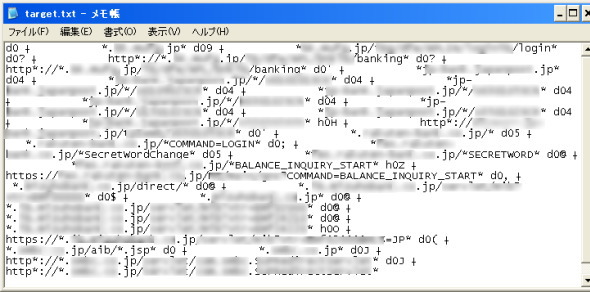

2月に見つかったマルウェアの設定ファイルの中身。1つの銀行でも複数サイトが攻撃先に指定され、利用者をだますメッセージを日本語で表示する

2月に見つかったマルウェアの設定ファイルの中身。1つの銀行でも複数サイトが攻撃先に指定され、利用者をだますメッセージを日本語で表示する