結局、だれもセキュリティ製品を使いこなしていない? データ漏えい/侵害の事実(1/2 ページ)

組織化して攻撃のビジネスモデルを確立しながら襲ってくるサイバーの脅威に対して、企業はどれくらい脆弱なのか。そして、サイバー攻撃への国際的な連携や対応はどうなっているのだろうか――ITラウンドテーブルの様子をレポートする。

データ侵害は侵入から1時間以内、それに気づくのは数カ月後

IT Forum & Roundtable主催のプレス向けのITフォーラムが5月23日に開催された。同イベントにはグローバルでセキュリティ調査サービスを手掛ける米Verizonが登壇。同社は「データ漏洩/侵害調査報告書」を毎年公開しており、今年が6年目になる。世界の19の協力機関・組織から提供された621件の実際のデータ漏えい/侵害事例や、4万7000件以上のセキュリティインシデントを分析した同報告書は、セキュリティの”今”を知る有用な資料としても知られる(日本語完全版は6月下旬にリリース予定)。プレミアム講演では、報告書で明らかとなった最新セキュリティ事情をVerizon グローバル調査対応 ディレクターのクリストファー・ノヴァック氏がひも解いた。

まず、「脅威の実行者が誰か」をみると、2012年では92%が外部犯だったことが判明した。この傾向は毎年変わらないものの、その一方で内部犯は、2008年の39%から2012年は14%へ大幅に減少している。ノヴァック氏によれば、2000年の初めころは企業規模が大きいほど、社員一人のふるまいまでドリルダウンして見ることはできなかったといい、「今では技術的にも内部監査、監視が徹底できるので、減少したのではないか」と分析した。

外部犯のうち、情報漏えい関連の攻撃実行者の種類をみると、55%が組織犯罪グループだった。彼らは攻撃あたりのコスト効果を分析し、収益化モデルを構築しているプロの犯罪集団だ。さらに、銀行口座やクレジットカード情報を扱う金融業や小売業に限らず、業界や従業員数に関係なく攻撃をしているという。「脆弱性があるところを見つけたらとりあえず侵入するという、オポチュニスティック型の傾向も強い」とノヴァック氏は述べた。

また、攻撃手法はどうなっているのか。ノヴァック氏は手法の一つとして、フィッシング詐欺を挙げた。

「以前に受け取ったことのあるフィッシングメールは、その少し前に行った講演の後で会話をしたという人物からだった。メールには、『時間がなかったので詳細はメールしてくれないか』と、わたしに言われたという内容が書いてあった」

その内容を不審に思ったノヴァック氏が調査したところ、相手はどうやらVerizonのWebサイトやノヴァック氏のポッドキャストなどを参考に文章をまとめた形跡がみられたという。「一昔前のフィッシングメールとは比べ物にならないほど、洗練されていた」

さらにもう一つ、最近顕著になりつつあるものに、DDoS攻撃を隠れみのにしたデータ侵害がある。ノヴァック氏は、DDoS攻撃が発生したある企業で調査したところ、データ侵害の形跡があったほか、「全く同じ攻撃がもう一社に対しても行われていることが分かった」と話す。

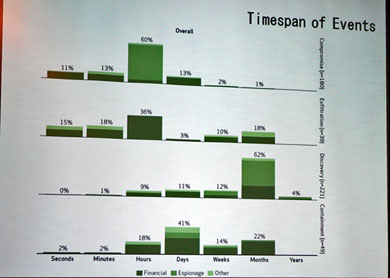

問題となるのは、多くの企業が明らかな攻撃に目を奪われ、その裏で侵入されたことに気付かない点だ。報告書によると、攻撃から侵入成功までにかかる時間は数時間で、それから1時間以内にデータは盗み出されていた。最悪の場合は、侵入形跡を発見しているのもそれから数カ月後がほとんどであり、対策が完了するのも数日から数カ月ほど費やしている。

なぜ、これほどまでに侵入発見に時間がかかるのだろうか。この疑問に対してノヴァック氏は、「優れたログ管理ツールやセキュリティ製品を導入しているのに、全く使いこなせていないことが原因」と厳しく指摘する。

「ある欧州の金融機関で1200万ドルの盗難があり、調査に出向いた。手口はSQLインジェクションで、高価なセキュリティ対策製品からは8万8000件ものアラートが上がっていた。同社は製品を導入しただけで運用していなかった」

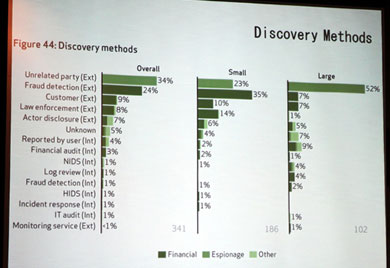

運用していなければ、侵入にも、データ侵害にも気付くはずもない。事実、報告書でデータ侵害の発見方法におけるトップとなったのは「無関係の第三者(外部)」の34%。財務監査やログ分析、社内報告など、内部による発見は1〜4%と残念なほど低い。「むしろ犯人による公表が7%で、内部よりも高いのは大いに問題だ」とノヴァック氏は憂慮する。

こうした問題についてノヴァック氏は、「まず全社でセキュリティに取り組むこと。そして、人やプロセス、技術の連携を深めて迅速に検知できるよう手段を確立してほしい」という。

「企業の事業内容などによって脅威の性質は少しずつ異なる。どのような脅威が存在するかをきちんと評価し、対策を優先付けるのも有効だ。その参考として、本報告書を活用してもらえれば幸いだ」(ノヴァック氏)

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

Verizon グローバル調査対応 ディレクターのクリストファー・ノヴァック氏

Verizon グローバル調査対応 ディレクターのクリストファー・ノヴァック氏