OpenSSLの脆弱性、いまだに悪用可能なWebサイトが相当数存在

セキュリティ企業が6月上旬に発覚したOpenSSLの脆弱性への対応状況を調査した。

6月上旬に発覚したオープンソースのSSL/TLS実装ライブラリ「OpenSSL」の脆弱性について、いまだに脆弱性が修正されていない大手サイトが相当数存在するという調査結果をセキュリティ企業Qualysが公表した。

OpenSSLプロジェクトは6月5日にセキュリティ情報を公開して6件の脆弱性を修正した。中でも「SSL/TLSの中間者攻撃の脆弱性」(CVE-2014-0224)では、攻撃者にクライアントとサーバ間のトラフィックの暗号を解除され、改ざんされる恐れが指摘されていた。

Qualysによれば、ほとんどのWebブラウザはOpenSSLに依存しておらず、ブラウザのユーザーの大半はこの問題の影響を受けないという。ただしAndroidブラウザはOpenSSLを使っているほか、コマンドラインなどのプログラミングツールはOpenSSLを使っているものが多く、特にOpenVPNのようなVPN製品は標的になりかねない。

今回の脆弱性はOpenSSLの全バージョンに存在するが、悪用するためにはクライアント側とサーバ側がともに脆弱性のあるOpenSSLを使っていて、しかもサーバがバージョン1.0.1以降である必要がある。

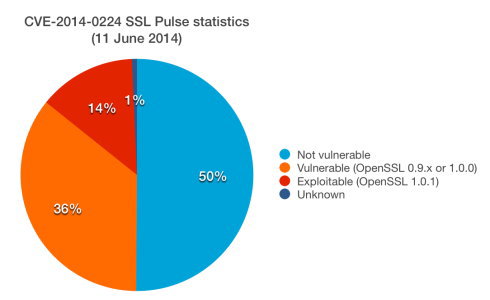

Qualysは6月11日、この脆弱性への対応状況を調査するため、HTTPS対応の大手サイトにおけるSSL実装の強度をモニタするSSL Pulseプロジェクトの対象サイト約15万サイトをスキャンした。

その結果、サーバの約49%に脆弱性が存在し、うち約14%が悪用可能な1.0.1系を使用していることが分かった。

脆弱性のある0.9.x〜1.0.0のOpenSSLを使っているサーバについても、今回発覚した手段での悪用はできないかもしれないが、別の方法で悪用される恐れもあるとして、アップグレードを勧告している。

関連記事

- OpenSSLにまた重大な脆弱性、直ちにパッチ適用を

- まずはOpenSSL脆弱性の再発防止へ、オープンソース支援の業界団体が始動

- OpenSSL脆弱性対策の「致命的なミス」、秘密鍵を変更せず

- OpenSSLの脆弱性、影響は極めて重大――パスワードや秘密鍵の流出も

- OpenSSLに脆弱性、クライアントやサーバにメモリ露呈の恐れ

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

Qualysが15万サイトで実施したSSLの実装状況(同社サイトより)

Qualysが15万サイトで実施したSSLの実装状況(同社サイトより)