外から内からのサイバー攻撃を見える化、情報通信研究機構の取り組み(1/2 ページ)

サイバー攻撃の動きは専門家でなければなかなか把握しにくいもの。ガートナー主催のセキュリティ会議では情報通信研究機構が、サイバー攻撃を可視化する研究や民間での活用について説明した。

常態化するようになったサイバー攻撃だが、その実態はITやセキュリティに詳しい人でなければ、なかなか把握しづらい。特に企業ではサイバー攻撃対策が重要な経営課題の1つになっているが、全社的な取り組みをしようにも経営層の理解を得にくいケースは少なくない。そうした場面で期待されるのが、サイバー攻撃を可視化する技術だ。

ガートナー ジャパンが7月15、16日に開催したセキュリティとリスク管理をテーマにしたカンファレンスでは情報通信研究機構(NICT) サイバーセキュリティ研究室の井上大介氏が、組織の内外におけるサイバー攻撃可視化への取り組みを説明した。

鳥の目、虫の目で

NICTではサイバー攻撃の研究を長年手がけている。井上氏は2008〜2013年にみられた特徴的なセキュリティ事案として、今なお感染問題が続く「Downad」ワーム、大規模なWebサイト改ざん事件を引き起こした「ガンブラー」、制御システムに対する標的型攻撃リスクを顕在化させた「Stuxnet」、ハクティビスト(活動家)による情報漏えいやDoS(サービス妨害)攻撃、不正送金ウイルス、DDoS攻撃を招く「リフレクター攻撃」、パスワードリスト攻撃などを挙げた。

これらの事案に共通するのは、いずれも問題が解決しておらず、今も同時並行的に事態が進行している点だという。井上氏は「被害の拡大が収まらず、しかも手法は高度化するばかり」と述べ、サイバー攻撃を可視化することの重要性を指摘する。

そのために、研究では利用されていないIPアドレスの「ダークネット」と、使用されているIPアドレスの「ライブネット」の観測を通じて可視化に取り組んでいる。米国のある調査によれば、IPv4においてダークネットの通信は53.7%、ライブネットの通信は46.3%あるという。NICTの観測でも同様の傾向がみられるといい、「本来使われていないはずのダークネットがかなり存在している」と井上氏。

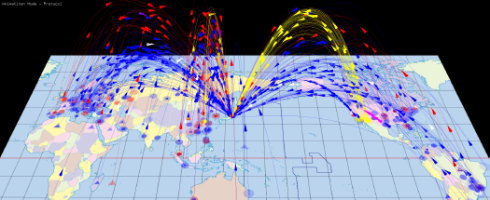

サイバー攻撃の監視と可視化では「鳥の目、虫の目」が重要になるという。鳥の目とは、大規模攻撃の動きを把握する視点であり、ダークネットがこれにあたる。一方の虫の目とは、実際に使われているライブネットを指す。企業や組織の機密情報を盗み出す標的型攻撃ではネットワークの内部に潜入して様々なスパイ行為や不正アクセスなどが行われるため、ライブネットの動きを把握、分析することが、標的型攻撃の存在を知る手がかりになる。

NICTではダークネットを監視するシステムとして「NICTER」、サイバー攻撃の発生を警告する「DAEDALUS」システム、ライブネットを監視する「NIRVANA」「NIRVANA改」を開発している。

来るはずのない通信

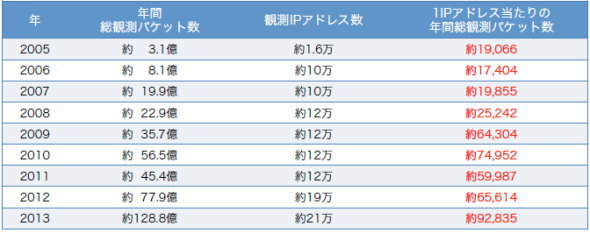

NICTERでは現在、ダークネットにおける24万のIPアドレスからの通信を観測している。そもそも使われているはずのないIPアドレスから通信が発生することはあり得ないが、2005年からの観測では1アドレスあたりの年間パケット数が、2005年は平均1万9000パケットだったものの、2013年は平均9万2000パケットにまで増加し、全体では128億9000パケットという規模である。

井上氏によると、ダークネットの通信は主にワームなどマルウェアによるスキャンが大半を占め、新たな感染先を探す活動だという。過去の観測でも2005〜2008年は、1アドレスあたりの年間パケット数が平均2万パケットだったものの、2008〜2009年は急増しており、これはDownadワームの大規模活動を示している。

2011年は東日本大震災の影響で観測パケットが減少したが、これを除けば2012〜2013年にも増加傾向がみられる。これは、主にNTPやDNSオープンリゾルバを悪用したDDoS攻撃を背景にしたものとなる。この期間には、数百Gpbsに達するDDoS攻撃事件も発生した。

こうしたことからも、ダークネットの動きは次に起こり得る大規模なサイバー攻撃を知る手がかりになるという。

マルウェアによる探索は、主にネットワーク全体をスキャンするものと、1つのIPアドレスに対してポート全体をスキャンするものの2つがあるがり、ネットワークスキャンは「ピンポンダッシュみたいなもの」というが、システムの深部への侵入を狙うことを狙ったポートスキャンでは、Windowsのファイル共有に使われる445ポートや、telnetで使われる23ポートへのスキャンが多い。

特に23ポートのスキャンが要注意だという。「現在ではWebカメラなどインターネット接続が可能な組み込み機器で使用されていることが多く、今後サイバー攻撃の踏み台にされる危険性が予期される」

NICTERでの観測状況は政府・官公庁機関やIPS、一般ユーザーなどに提供されており、IPSからマルウェア感染の疑われるIPアドレスのユーザーに対して注意が促されることも多い。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

情報通信研究機構ネットワークセキュリティ研究所 サイバーセキュリティ研究室の井上大介氏

情報通信研究機構ネットワークセキュリティ研究所 サイバーセキュリティ研究室の井上大介氏 NICTERで日本に届いたダークネットの通信を可視化したところ(井上氏講演資料より)

NICTERで日本に届いたダークネットの通信を可視化したところ(井上氏講演資料より) NICTERでの観測結果(同)

NICTERでの観測結果(同)