外から内からのサイバー攻撃を見える化、情報通信研究機構の取り組み(2/2 ページ)

ネットワーク内部から発信される攻撃

DAEDALUSシステムは、NICTERによるIPアドレスからの通信を観測する仕組みを活用し、発信元のIPアドレスにおける状況を可視化する。

IPアドレス内のネットワークに潜んでいる脅威をあぶり出すものといえ、「現在の脅威はUSBメモリでも侵入するため、ファイアウォールなどの境界型防御システムでは十分に対応できない。内部から外に出ていく通信を見つけ出す『出口対策』ことも重要」と井上氏は話す。

同氏によれば、例えば海外組織のネットワークを可視化することによって、ワームがLAN内のシステムに感染先を広げようとしている実態が判明した。そこでは上述したポートスキャンによって、ブロードバンドルータに感染を広げている動きがみられたという。

「ブロードバンドルータのような組み込み機器は、ファームウェアのアップデートなどユーザーによる管理が十分に行われていない。デフォルトのIDやパスワードがそのままになっていることも多く、簡単に侵入されてしまう」

DAEDALUSを利用したサイバー攻撃の警告通知は、当初は大学などに行っていたが、2013年11月から地方自治体向けに行っており、7月時点で142の自治体が利用する。また、DAEDALUSを商用化したクルウィットやディティアイが民間企業向けの警告サービスを提供している。

標的型攻撃の潜伏を見つける

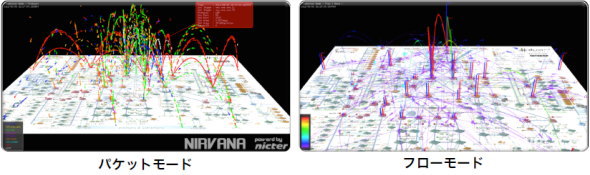

ライブネットを監視するNIRVANAは、元々ネットワーク管理者の負荷を軽減する目的で開発された。LANにつながれている機器間のフローやパケットをリアルタイムに観測し、ネットワークトポロジー図上に表示することで、例えば輻輳箇所を視覚的に把握できる。国内では日本ラッドやビッグローブが、NIRVANAを搭載した商用アプライアンスを販売している。

NIRVANAによる可視化は、セキュリティ対策の観点ではネットワークに潜伏している標的型攻撃のマルウェアによる不正通信の発見に活用できるという。NICTではそのために、NIRVANA改の開発を進めているところだ。

NIRVANA改ではNIRVANAの観測結果に加え、ファイアウォールやIPSといったセキュリティ機器のアラート情報も収集し、様々なリアルタイム分析エンジンやアラート情報を利用するメタ分析エンジンを利用して、不正な通信の発信元をドリルダウンで見つけ出せるようにする。

井上氏は、標的型攻撃で情報が盗まれるまでの一連の流れ(キルチェーン:探索〜侵入〜潜伏〜浸透〜奪取〜送信)を断ち切ることが対策のポイントになると指摘する。情報漏えいの被害を食い止めるには、まずキルチェーンを把握する必要があり、NIRVANA改はそのための手段を提供する。

NICTでは今後、こうした研究開発の成果が海外でも活用されることを期待しているという。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

DAEDALUSによる攻撃可視化のイメージ(同)

DAEDALUSによる攻撃可視化のイメージ(同) NIRVANAによる可視化イメージ(同)

NIRVANAによる可視化イメージ(同)