防衛隊も納得? 日本のインフラを守るセキュリティ技術の現場に行ってみた(前編):潜入ルポ(2/2 ページ)

制御系システムのセキュリティ対策の勘所

国内における制御系システムのセキュリティ対策は、Stuxnet事件が発生した2010年から本格化し、2011年3月に「制御システムセキュリティ検討タスクフォース」が発足する。そして、2012年3月に制御系システムメーカーやユーザー企業、大学、産業技術総合研究所(産総研)、情報処理推進機構(IPA)らが参加するCSSCが設立された。

CSSCの設立目的は、(1)サイバー攻撃から重要インフラを守る技術の開発、(2)サイバーセキュリティ上における日本の制御系システムの堅牢性の証明、(3)サイバーセキュリティ事業による震災復興と減災への貢献――である。このため、宮城県多賀城市の「みやぎ復興パーク」と東京都港区の東京研究センターの2拠点体制で運営されている。設立当初の参加組織は8組織だったが、2014年9月現在は26組織に拡大しており、ITセキュリティを中心とした外資系ベンダーやシンクタンクなども参加するなど業種の幅も広がりつつある。

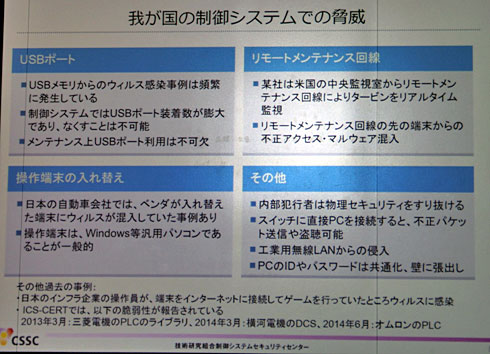

事務局長の村瀬一郎氏によると、日本の制御系システムにおける脅威としては主にUSBメモリ、リモートメンテナンス回線、端末の入れ替え、関係者による不正行為などの4つが挙げられるという。

USBメモリは保守作業時のソフトウェア更新などに使われるが、USBメモリ内にマルウェアが混入すると、システムへUSBメモリを接続した際にマルウェアが侵入し、システムを誤動作させたり停止させたりする恐れがある。リモートメンテナンス回線は保守管理拠点から設備や機器を遠隔で保守するためのネットワークだが、ここにセキュリティ上の不備などが存在すると、不正アクセスなどの侵入口となってしまう。

制御系システムを管理したり操作したりする端末には、企業のオフィスなどと同様にWindows(一部ではLinuxなど)の汎用的なOSを搭載したコンピュータが使われている。これはコストダウンの必要性によるもので、端末に関しては汎用的な機器を用いてシステム価格を抑えることができるものの、情報系システムと同じようなセキュリティリスクを抱えることになってしまう。

関係者による不正行為は制御系システムに限らず重大なセキュリティ上の脅威ではあるが、制御系システムを悪用された場合の影響や被害は図りしれない。

各脅威における対策のアプローチとしては、USBメモリではマルウェア混入を防ぐためのウイルススキャンやUSBポートの抑制といった技術面と、ユーザーが適切に利用するための規則の徹底とったソフト面の2つがある。リモートメンテナンス回線では認証の強化や端末に監査、端末の入れ替えではマルウェアスキャン、不正行為では物理セキュリティ(鍵管理や入退室管理、監視カメラ、所持品検査など)の徹底が挙げられる。

CSSCは上述の観点のもと、制御系システム全体のセキュリティレベルを高める技術や、インシデント(セキュリティ上における重大事象)の分析技術の開発、制御系システムの安全性を評価・認証するための手法の開発、そして人材育成に取り組んでいるという。

例えば、制御系システムのセキュリティレベルを向上させる技術的対策の1つに「ホワイトリスト」がある。通常、制御系システムの運用期間は10〜20年程度と情報系システムに比べて長期間に及び、情報系システムのように頻繁に変更が発生することもあまりない。特定の機能、動作のみを行うため、事前に許可された挙動以外の挙動をさせないようホワイトリストを使うことで、マルウェアなどによる意図しない挙動をブロックすることができるというわけだ。研究では制御系システムの可用性に影響を与えないためのホワイトリストの実装方法なども対象になる。

また、評価・認証では国際的な汎用制御システムのセキュリティ標準であるIEC62443に基づく認証手法の整備を進めており、この秋から本格的な運用が始まろうとしている。なお、現在は制御系システムの一部分(コンポーネント)が対象となっており、システム全体の安全性を評価する手法の確立が次のステップになるという。日本で取得した認証が外国でも効力を認められるための整備も進められている。

インシデントの分析技術は、情報系システムのセキュリティ対策としても近年注目されているものだ。これはシステムや機器の様々なログ情報などを相関分析することによって、サイバー攻撃といった脅威の予兆を迅速に把握する。システムで何らかのアラートが発生した場合、従来の方法では人為ミスなのかプロセス上のミスなのかといった原因究明を人手で行い、さらにベンダーが詳しい解明作業を行うため、サイバーセキュリティに関連する脅威かどうかの特定に長い時間がかかる。インシデントの分析技術を活用することで特定までの期間短縮を図り、被害抑止につなげていく。

人材育成では制御系システムの開発や運用に関わる人に、実際にインシデントのデモンストレーションを体験してもらうことなどによって、サイバーセキュリティの意識を高め、サイバーセキュリティへの取り組みを業務に生かしてもらうのが狙いだ。2014年1〜3月にはCSSCのテストベッド「CSS-Base6」を使って、ガス・化学・ビル・電力分野の関係者が参加する演習が5回実施され、462人が参加している。

制御系システムではここ数年、海外を中心にサイバー攻撃の標的になるケースが次々にあかるみなっている。各種システムで想定される事態とはどのようなものだろうか。取材レポートの後編では9種類の模擬プラントを備え、サイバー攻撃を再現できるCSS-Base6を紹介する。

関連記事

マルウェアでブラックアウトの衝撃 インフラを狙うサイバー攻撃を体験してみた(後編)

マルウェアでブラックアウトの衝撃 インフラを狙うサイバー攻撃を体験してみた(後編)

不正プログラムや悪意を持った人間の行為で制御系システムに問題が起きると、社会がパニックに陥る事態になりかねない。制御系システムのセキュリティ対策を牽引する宮城県の制御システムセキュリティセンターの「CSS-Base6」ではそんなサイバー攻撃の怖さを体験できる。- エネルギー業界を狙う攻撃、電力供給網に妨害工作の恐れも

- 産業制御システムベンダーのWebサイトが改ざん、インストーラにマルウェア

- 道路の電光掲示板に改ざん相次ぐ、「前方にゾンビ」の表示も

- エネルギー業界を狙う精巧なサイバースパイ攻撃見つかる、国家が関与か

- 産業制御システムに対するサイバー攻撃が常態化、トレンドマイクロが独自調査

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

CSSCに参加する組織

CSSCに参加する組織 制御系システムにおけるセキュリティの脅威。国産システムの脆弱性情報が世界に発信されることもある

制御系システムにおけるセキュリティの脅威。国産システムの脆弱性情報が世界に発信されることもある